Что такое хеш-сумма файла и как её замерять

Содержание:

- Как узнать хэш (контрольную сумму) файла в Windows: PowerShell, командная строка, HashTab

- Вариант через командную строку (без установки программ)

- Получение хэша файла в командной строке с помощью CertUtil

- Альтернатива HashTab

- Какими свойствами должна обладать хеш-функция

- Как и когда использовать программу HashTab 5.2.0.14?

- Как создать MD5-хеш файлов с помощью MD5Checker?

- Мультиколлизии хэш-функции ГОСТ Р

- Как проверить хеш в Windows 10

- Очень краткая история цифровых денег

Как узнать хэш (контрольную сумму) файла в Windows: PowerShell, командная строка, HashTab

У каждого файла имеется свое собственное уникальное значение, которое может быть использовано для проверки файла. Это значение носит название хэш или контрольная сумма. Оно зачастую используется разработчиками программного обеспечения при обращении к файлам. По контрольной сумму проходит сверка файла с целью выявить его целостность и совпадение с заданным идентификатором.

Есть несколько алгоритмов вычислений контрольной суммы файла, среди которых наиболее известны и распространены MD5, SHA256, SHA1, SHA384. Вычислить хэш файла, то есть его контрольную сумму, можно как стандартными инструментами Windows, так и сторонними сервисами. В рамках данной статьи рассмотрим, как это сделать.

1. Как узнать хэш файла через командную строку 2. Как узнать хэш файла через утилиту PowerShell 3. Как узнать хэш файла при помощи утилиты HashTab

Командная строка в Windows позволяет выполнять различные действия, как с самой системой, так и с отдельными файлами.Через нее можно определить контрольную сумму файлов при помощи встроенной утилиты CertUtil.

Чтобы через командную строку узнать хэш файла, достаточно запустить командную строку и ввести в командную строку следующий запрос:

certutil -hashfile *путь к файлу* *алгоритм*

Вместо *путь к файлу* нужно ввести полный путь к файлу. Например: d:\8.jpg

Вместо *алгоритм* нужно ввести название алгоритма, по которому нужно высчитать контрольную сумму. Утилита CertUtil умеет высчитывать контрольную сумму по алгоритмам: MD2, MD4, MD5, SHA1, SHA256, SHA384, SHA512.

Выполнив указанную команду, можно будет увидеть хэш файла, вычисленный при помощи утилиты CertUtil.

Как узнать хэш файла через утилиту PowerShell

Еще одна встроенная в Windows утилита, которая способна определить контрольную сумму файла — это PowerShell. Она отличается от CertUtil поддержкой большего числа алгоритмов для вычисления контрольной суммы: SHA256, MD5, SHA384, SHA1, SHA512, MACTripleDES, RIPEMD160.

Для проверки хэша через утилиту PowerShell используется следующая команда:

Get-FileHash *путь к файлу* | Format-List

Вместо *путь к файлу* необходимо указать полный путь до файла, контрольная сумма которого проверяется.

Важно заметить, что по умолчанию утилита PowerShell ведет расчет контрольной суммы по алгоритму SHA256. Если требуется использовать другой алгоритм, это нужно указать в команде при выполнении запроса

Например, чтобы определить хэш по алгоритму MD5 потребуется выполнить команду:

Если требуется использовать другой алгоритм, это нужно указать в команде при выполнении запроса. Например, чтобы определить хэш по алгоритму MD5 потребуется выполнить команду:

Вместо MD5 можно указать другие поддерживаемые утилитой алгоритмы.

Как узнать хэш файла при помощи утилиты HashTab

Помимо инструментов Windows для определения контрольной суммы файла можно использовать сторонние приложения. Например, одной из удобных программ, способной определить хэш файла, является HashTab. Это крайне простое приложение, которое можно бесплатно скачать из интернета.

После загрузки программы HashTab и установки, в свойствах файлов создается новая вкладка, которая носит название “Хэш-суммы файлов”. В этом вкладке можно видеть расчет контрольной суммы для файла в различных алгоритмах.

Стоит отметить, что помимо отображения значений хэша, программа HashTab также умеет проводить сравнение файлов.

(138 голос., 4,48 из 5) Загрузка…

Вариант через командную строку (без установки программ)

В том случае, если вам не хочется устанавливать какие-либо программы, то можно обойтись встроенными средствами Windows, для этого можно воспользоваться утилитой CertUtil.

Для проверки MD5 хеша, достаточно ввести следующую команду:

Certutil -hashfile C:\Users\Admin\Downloads\HashTab_v6.0.0.34_Setup.exe MD5

C:\Users\Admin\Downloads\HashTab_v6.0.0.34_Setup.exe

— это путь к тому файлу, хеш-сумму которого мы хотим посчитать.

Как видно на скриншоте, хеш-сумма нашего файла 62130c3964

… полностью идентична той, которую мы получили с помощью первого и второго способа.

Оценить статью

Другие статьи:

Произошла ошибка при проверке подлинности. Указанная функция не поддерживается.…

В наш цифровой век, даже один жалкий байт может стоить много. Если в файле ISO образа недостает хотя бы байта, то польза от подобного файла будет сомнительной. В один прекрасный момент, когда вы захотите проинсталлировать себе новую операционную систему, процесс прервется на определенном этапе установки, из-за того, что образ оказался битым. Поэтому любой ISO файл следует просканировать на целостность, перед тем как прожечь его на болванку. Таким образом, вы экономите свое драгоценное время и предостерегаете себя от нелепых казусов, возникших в процессе использования дисков на которых был записан тот или иной ISO образ. И еще один важный момент, битым ISO образ может оказать как по причине, не зависящей от вас – например, сам файл был загружен автором уже битым. А также по причине нестабильности вашего интернет соединения, что в итоге привело к утрате данных при скачивании файла на ваш компьютер.

Для сканирования контрольной суммы ISO образа, вам следует последовательно выполнить следующие шаги. Подробно описывать нет смысла, так как программа довольно простая и не требует глубоких познаний и серьезного описания. Однако давайте пошагово:

- Ищем на просторах всемирной паутины программу HashTab (или ей аналогичную программу, предназначенную для проверки контрольных сумм (или хеш-сумм) ISO образов), загружаем ее себе на компьютер и инсталлируем. Скачать программу можно, например, отсюда https://www.softportal.com/get-19546-hashtab.html , либо с официального сайта. Процесс установки достаточно простой и не требует описания;

- Далее жмем правой клавишей мыши на файл ISO образа и выбираем из всплывающего контекстного меню пункт «Свойства», где будет располагаться, новая вкладка, созданная программой HashTab;

- Переходим во вкладку «Хеш-суммы файлов», там будет указана хеш-сумма скачанного файла. Эта сумма является контрольной для того файла который вы скачали и даже в случае его нецелостности, он все равно будет иметь контрольную сумму;

- Копируем хеш-сумму из описания к ISO файлу (обычно, в теме, откуда вы скачиваете файл, указывается контрольная сумма ISO образа, так же контрольная сумма должно присутствовать на обратном обороте диска, если образ скопирован с диска и если диск является лицензионным), вставляем ее в поле «Сравнение хеша» и нажимаем кнопку «Сравнить файл…».

Готово! Таким образом, мы узнаем, совпадают ли контрольные суммы, и убедимся в готовности ISO образа для прожига. Если контрольные суммы разнятся, то необходимо скачать ISO файл заново и еще раз проверить его целостность. Если окажется, что ISO образ, скачанный повторно все равно битый, то лучше вам поискать на просторах интернета другой образ и желательно от другого автора.

Самое интересно, что программа HashTab доступна как для пользователей операционной системы Windows, так и для ценителей MacOs. Поэтому HashTab является универсальным инструментом для проверки контрольных сумм ISO образов. И даже если у вас есть несколько компьютеров, на которых установлены разные операционные системы, вам будет куда привычнее использовать одно программное обеспечение, нежели искать отдельные программы, предназначенные для разных операционных систем. В интернете довольно много аналогичных решений, что позволяет вам выбрать среди обилия практически одинаковых программ, отличающихся друг от друга разве что интерфейсом. Впрочем, все эти программы довольно простые и не сильно широки в плане своей функциональности, поэтому, что бы вы ни выбрали, все это будет примерно одного поля ягода. Успехов вам и целостности информации!

Получение хэша файла в командной строке с помощью CertUtil

В Windows присутствует встроенная утилита CertUtil для работы с сертификатами, которая, помимо прочего, умеет высчитывать контрольную сумму файлов по алгоритмам:

- MD2, MD4, MD5

- SHA1, SHA256, SHA384, SHA512

Для использования утилиты достаточно запустить командную строку Windows 10, 8 или Windows 7 и ввести команду в формате:

Пример получения хэша MD5 для файла показан на скриншоте ниже.

Дополнительно: на случай, если вам требуются сторонние программы для вычисления хэшей файлов в Windows, можно обратить внимание на SlavaSoft HashCalc. Если же требуется вычислить контрольную сумму в Windows XP или в Windows 7 без PowerShell 4 (и возможности его установить), вы можете использовать утилиту командной строки Microsoft File Checksum Integrity Verifier, доступную для загрузки на официальном сайте https://www.microsoft.com/en-us/download/details.aspx? >

Если же требуется вычислить контрольную сумму в Windows XP или в Windows 7 без PowerShell 4 (и возможности его установить), вы можете использовать утилиту командной строки Microsoft File Checksum Integrity Verifier, доступную для загрузки на официальном сайте https://www.microsoft.com/en-us/download/details.aspx? >

А вдруг и это будет интересно:

Почему бы не подписаться?

08.09.2016 в 19:21

Здравствуйте. На Windows 10 в контекстном меню проводника CRC SHA можно вычислить SHA-1, SHA-256.

09.09.2016 в 09:41

Здравствуйте. Подозреваю, это что-то установленное вами добавило такой пункт, по умолчанию нет (в настройках тоже подобного не нашел)

09.09.2016 в 18:37

Да Вы правы. Проверил, оказывается пункт CRS SHA принадлежит архиватору 7-Zip.

09.09.2016 в 08:19

Спасибо очень полезная статья.

09.09.2016 в 16:51

еще проще узнать хэш сумму сторонней программой, совершенно бесплатной HashTab.

Примечание: после отправки комментария он не появляется на странице сразу. Всё в порядке — ваше сообщение получено. Ответы на комментарии и их публикация выполняются ежедневно днём, иногда чаще. Возвращайтесь.

Альтернатива HashTab

Программы, перечисленные в этом разделе, сложно назвать прямыми аналогами. HashTab всё же отличается от них более качественной работой, но чтобы быть в курсе того, какие ещё программы выполняют такие же задачи, стоит ознакомиться со следующим списком:

- MultiHasher — имеет открытый исходный код, не требует инсталляции, полностью бесплатный. Почти полный аналог HashTab.

- HashTools — может делать пакетную проверку, имеет интерфейс для удобства пользования. К примеру, файловым обозревателем, чтобы перетаскивать нужные документы прямо в окне программы. Нет русского языка, наиболее требовательна к системе из-за большего количества функций и графического интерфейса.

- Alternative HASH-Generator — умеет проверять контрольную, вычисляя её, не требует установки, поддерживает ввод текста.

На самом деле, как можно было заметить, HashTab — это программа больше для продвинутых пользователей. Несмотря на лёгкий интерфейс, разобраться в самом её назначении с первого раза непросто.

Рисунок 3. Доступные приложения альтернативные HashTab

Поэтому пользоваться подобной утилитой рекомендуется только в том случае, если понятно, как она работает. В других случаях самостоятельно ей лучше ничего не делать, а доверить это разбирающемуся человеку. Впрочем, не продвинутый пользователь вряд ли наткнётся на HashTab, только в качестве самообразования.

Какими свойствами должна обладать хеш-функция

- Функция должна уметь приводить любой объем данных (а все они цифровые, т.е. двоичные, как вы понимаете) к числу заданной длины (по сути это сжатие до битовой последовательности заданной длины хитрым способом).

- При этом малейшее изменение (хоть на один бит) входных данных должно приводить к полному изменению хеша.

- Она должна быть стойкой в обратной операции, т.е. вероятность восстановления исходных данных по хешу должна быть весьма низкой (хотя последнее сильно зависит от задействованных мощностей)

- В идеале она должна иметь как можно более низкую вероятность возникновения коллизий. Согласитесь, что не айс будет, если из разных массивов данных будут часто получаться одни и те же значения хэша.

- Хорошая хеш-функция не должна сильно нагружать железо при своем исполнении. От этого сильно зависит скорость работы системы на ней построенной. Как я уже говорил выше, всегда имеется компромисс между скорость работы и качеством получаемого результата.

- Алгоритм работы функции должен быть открытым, чтобы любой желающий мог бы оценить ее криптостойкость, т.е. вероятность восстановления начальных данных по выдаваемому хешу.

Применения в реальной жизни

- Чек-суммы. Простой и быстрый способ проверить целостность большого передаваемого файла — посчитать хэш-функцию на стороне отправителя и на стороне получателя и сравнить.

- Хэш-таблица. Класс unordered_set из STL можно реализовать так: заведём (n) изначально пустых односвязных списков. Возьмем какую-нибудь хэш-функцию (f) с областью значений ([0, n)). При обработке .insert(x) мы будем добавлять элемент (x) в (f(x))-тый список. При ответе на .find(x) мы будем проверять, лежит ли (x)-тый элемент в (f(x))-том списке. Благодаря «равномерности» хэш-функции, после (k) добавлений ожидаемое количество сравнений будет равно (frac{k}{n}) = (O(1)) при правильном выборе (n).

- Мемоизация. В динамическом программировании нам иногда надо работать с состояниями, которые непонятно как кодировать, чтобы «разгладить» в массив. Пример: шахматные позиции. В таком случае нужно писать динамику рекурсивно и хранить подсчитанные значения в хэш-таблице, а для идентификации состояния использовать его хэш.

- Проверка на изоморфизм. Если нам нужно проверить, что какие-нибудь сложные структуры (например, деревья) совпадают, то мы можем придумать для них хэш-функцию и сравнивать их хэши аналогично примеру со строками.

- Криптография. Правильнее и безопаснее хранить хэши паролей в базе данных вместо самих паролей — хэш-функцию нельзя однозначно восстановить.

- Поиск в многомерных пространствах. Детерминированный поиск ближайшей точки среди (m) точек в (n)-мерном пространстве быстро не решается. Однако можно придумать хэш-функцию, присваивающую лежащим рядом элементам одинаковые хэши, и делать поиск только среди элементов с тем же хэшом, что у запроса.

Хэшируемые объекты могут быть самыми разными: строки, изображения, графы, шахматные позиции, просто битовые файлы.

Источники

- https://ru.crypto-news.io/articles/heshirovanie-ego-funkcii-i-svoistva.html

- https://zen.yandex.ru/media/info_law_society/shifrovanie-heshirovanie-kodirovanie-dannyh-razlichiia-i-primenenie-5d6168b0c31e4900ad8a4614

- https://habr.com/ru/post/93226/

- https://KtoNaNovenkogo.ru/voprosy-i-otvety/xesh-chto-eto-takoe-xesh-funkciya.html

- https://coderlessons.com/tutorials/akademicheskii/izuchite-kriptografiiu/kriptografiia-khesh-funktsii

- https://OptimaKomp.ru/chto-takoe-khesh-summa-fajjla-zachem-i-kak-ejo-zameryat/

- https://vellisa.ru/hashtab-kontrolnyie-summyi-fayla

- https://algorithmica.org/ru/hashing

Как и когда использовать программу HashTab 5.2.0.14?

Если вы уже разобрались с тем, что это за программа — вам следует внимательно изучить данный раздел, для того что бы понять как работает ХешТаб. Утилита загружается из проверенных источников в стандартном установочном файле. В комплекте с самой программой идет и русификатор, так что дополнительных проблем с настройкой языковых параметров не возникнет.

После установки HashTab 5.2.0.14 можно проверять подлинность и качество хранящихся на жестком диске файлов. Работая в Windows, просто кликайте правой кнопкой мыши по названию файла и переходите в подменю «Свойства». Находите там параметр File Hashes (Контрольные суммы).

Перед вами откроется ряд показателей сумм CRC-32, MD5 и т.д. Если они не сходятся, значит файл поврежден или заражен вирусом. В поле «Хеш-суммы файлов» изначально демонстрируются все хеш-значения выбранного вами файла. Вы можете сортировать их по типу, выбирая нужный. Для этого разработчики утилиты интегрировали в нее языковые библиотеки в DLL-формате. В рабочее поле можно также вставить текст хеша — это позволить сравнить хеши типа MD5 за считанные секунды. Индикатор программы сам укажет на совпадения или различия в их значениях, без визуального сравнения.

В целом программа весьма полезная и определенно заслуживает для того, чтобы быть установленной на ваше устройство. К тому же, она абсолютно бесплатна а установка занимает минимум времени.

Часто возникает необходимость проверить компьютер на наличие вирусов и зараженных ими файлов. Для этого была создана специальная утилита.

Мы поможем разобраться, hashtab что это за программа и как ее настраивать. Она очень полезная и функциональная и создана для того, чтобы проверять файлы на наличие вирусов.

Для этого она быстро рассчитывает их хеш-суммы. Это происходит за счет уникальной идентификация информации.

Как создать MD5-хеш файлов с помощью MD5Checker?

Несмотря на то, что MD5-алгоритм доступен во многих файл-менеджерах и утилитах, не всеми из них удобно пользоваться. Часть программ не умеют проверять хэши для группы файлов. Другая часть программ хоть и делает это, но не выводит в удобном виде отчет о результатах проверки — приходится вручную прокручивать весь список файлов для выявления сообщений об ошибках.

Единственная максимально удобная программа для работы с MD5 — это приложение MD5Checker. Скачать программу можно с официального сайта. Несмотря на то, что программа имеет англоязычный интерфейс, пользоваться ей достаточно просто.

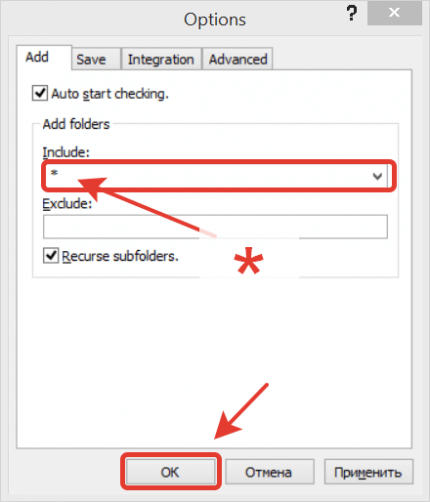

Программа по умолчанию настроена на хеширование программных файлов, архивов и ISO-образов. Поэтому если Вы хотите пользоваться этим приложением допустим для музыки и видео, то необходимо для начала поменять одну единственную настройку — указать маску для файлов, с которыми будет работать программа. Для этого нужно зайти в пункт меню «Tools / Options» и в поле «Include» указать символ * (что означает «все файлы»).

После этого можно пользоваться программой в обычном режиме — теперь будут сканироваться все до единого файлы во всех подпапках.

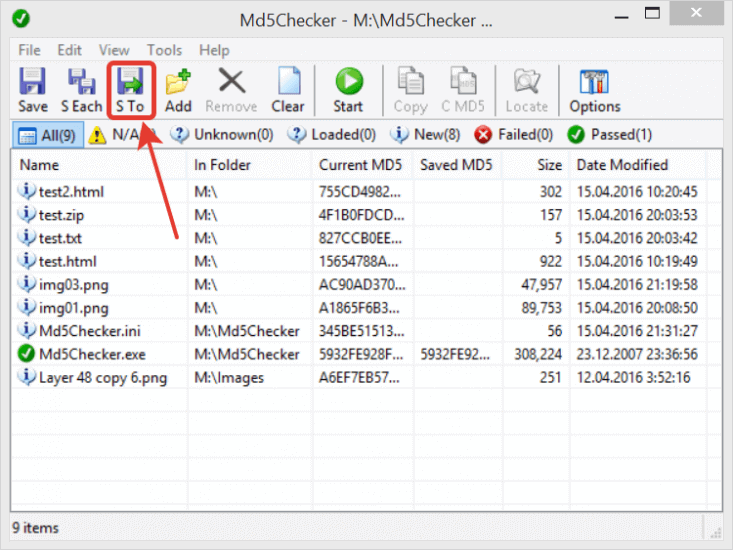

Для создания MD5-хеша нужно перетащить выбранные файлы из папки в окно программы — и программа автоматически начнет вычислять MD5-суммы для всех выбранных файлов и всех файлов в подпапках (удовлетворяющих заданной нами маске). Посчитанные суммы будут отображены в столбце «Current MD5» («Текущая MD5»). Теперь остается только сохранить полученные значения в файл, нажав кнопку «S To» («Сохранить в»).

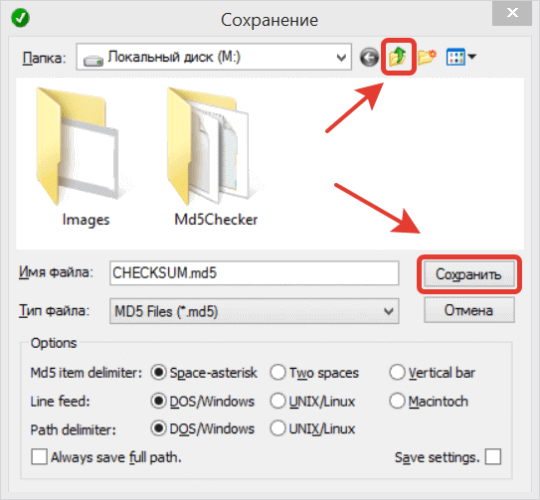

При этом важно отметить, что если сохранить MD5-файл в папке, в которой находятся все выбранные нами файлы и подпапки, то будут сохранены относительные пути к ним. Это позволит в будущем проверять контрольную сумму даже если перенести файлы в другое месторасположение. Поэтому перед сохранением файла имеет смысл перейти в корень папки, нажав соответствующую кнопку

Поэтому перед сохранением файла имеет смысл перейти в корень папки, нажав соответствующую кнопку.

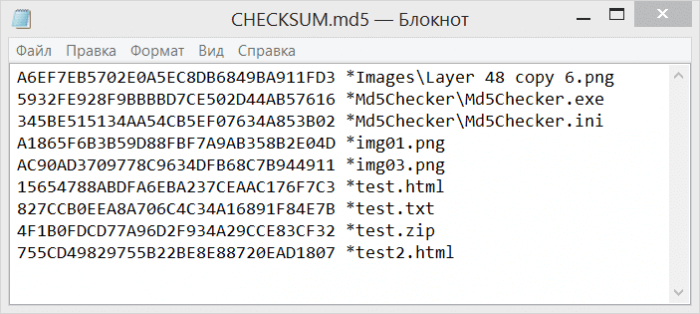

Если открыть полученный файл в блокноте, то можно увидеть, что информация хранится в нем в виде обычного текста.

При этом можно убедиться, что пути к файлам сохранены относительные, т.е. не содержат буквы диска, на котором расположены. Такой MD5-файл можно хранить в папке вместе с файлами, и в будущем на любом компьютере проверять целостность файлов этой папки.

Мультиколлизии хэш-функции ГОСТ Р

kknn/2kn(k-1)/kttn/2tB1B1*B2B2*BtBt*tb1b2btbiBiBi*Рис. 7. Схема 2t-коллизии Жуа. 2t сообщений имеют вид (b1, b2,…, bt), где bi – один из двух блоков Bi и Bi*ktht

- Пусть h будет начальным значением IV алгоритма ГОСТ Р.

- Для i от 1 до t выполняем:

- Поиск таких Bi и Bi*, для которых gN(hi-1, Bi) = gN(hi-1, Bi*), где Bi и Bi* имеют форму 0256 || {0, 1}256. Поскольку всего существует 2256 сообщений такого вида, мы предполагаем найти коллизию с помощью обобщенного парадокса дней рождений .

- Составление результирующих 2t сообщений в форме (b1,…, bt), где bi – это один из двух блоков: Bi или Bi*.

tkktNkkРис. 8. Схематическое изображение конструирования k коллизий для ГОСТ Р256256b1b2bt2tkt256tt256kk

- X. Wang, H. Yu, How to Break MD5 and Other Hash Functions, in: Advances in Cryptology–EUROCRYPT 2005, Springer, 2005, pp. 19–35.

- X. Wang, Y. L. Yin, H. Yu, Finding Collisions in the Full SHA-1, in: Advances in Cryptology–CRYPTO 2005, Springer, 2005, pp. 17–36.

- V. Dolmatov, Gost R 34.11-94: Hash function algorithm.

- P. Barreto, V. Rijmen, The Whirlpool Hashing Function, in: First open NESSIE Workshop, Leuven, Belgium, Vol. 13, 2000, p. 14.

- F. Mendel, C. Rechberger, M. Schläffer, S. S. Thomsen, The Rebound Attack: Cryptanalysis of Reduced Whirlpool and Grøstl, in: Fast Software Encryption, Springer, 2009, pp. 260–276.

- M. Lamberger, F. Mendel, C. Rechberger, V. Rijmen, M. Schläffer, Rebound Distinguishers: Results on the Full Whirlpool Compression Function, in: Advances in Cryptology–ASIACRYPT 2009, Springer, 2009, pp. 126–143.

- H. Gilbert, T. Peyrin, Super-sbox Cryptanalysis: Improved Attacks for AES-like Permutations, in: Fast Software Encryption, Springer, 2010, pp. 365–383.

- O. Dunkelman, N. Keller, A. Shamir, Improved Single-Key Attacks on 8-Round AES-192 and AES-256, in: Advances in Cryptology-ASIACRYPT 2010, Springer, 2010, pp. 158–176.

- F. Mendel, T. Peyrin, C. Rechberger, M. Schläffer, Improved Cryptanalysis of the Reduced Grøstl Compression Function, Echo Permutation and AES Block Cipher, in: Selected Areas in Cryptography, Springer, 2009, pp. 16–35.

- D. Khovratovich, I. Nikolić, C. Rechberger, Rotational Rebound Attacks on Reduced Skein, in: Advances in Cryptology-ASIACRYPT 2010, Springer, 2010, pp. 1–19.

- A. Duc, J. Guo, T. Peyrin, L. Wei, Unaligned Rebound Attack: Application to Keccak, in: Fast Software Encryption, Springer, 2012, pp. 402–421.

- A. Joux, Multicollisions in Iterated Hash Functions: Application to Cascaded Constructions, in: Advances in Cryptology–CRYPTO 2004, Springer, 2004, pp. 306–316.

- D. Wagner, A Generalized Birthday Problem, in: Advances in Cryptology–CRYPTO 2002, Springer, 2002, pp. 288–304.

Как проверить хеш в Windows 10

Любая настольная операционная система, будь то Windows 10, Linux или MacOS, имеет стандартные механизмы проверки хеш-сумм любых файлов на вашем диске.

Как узнать хеш в PowerShell

PowerShell выдаст вам хеш-сумму вашего файла. По умолчанию Windows генерирует хеш SHA-265, но вы можете указать, что вам нужен хеш другого алгоритма. Для этого используйте следующие команды:

- Get-FileHash F:\Test.txt -Algorithm MD5

- Get-FileHash F:\Test.txt -Algorithm SHA1

- Get-FileHash F:\Test.txt -Algorithm SHA256

- Get-FileHash F:\Test.txt -Algorithm SHA384

- Get-FileHash F:\Test.txt -Algorithm SHA512

- Get-FileHash F:\Test.txt -Algorithm MACTripleDES

- Get-FileHash F:\Test.txt -Algorithm RIPEMD160

Как проверить хеш-сумму через Командную строку

Множество действий, которые вы выполняете в PowerShell, можно сделать и в классической командной строке. Проверка хеша через Командную строку делается следующим образом.

По умолчанию Командная строка выводит на экран хеш-сумму SHA

1

, но вы можете изменить это, указав системе, какой именно хеш вы хотите получить. Для этого используйте следующие команды:

- certutil -hashfile F:\Test.txt MD5

- certutil -hashfile F:\Test.txt MD4

- certutil -hashfile F:\Test.txt MD2

- certutil -hashfile F:\Test.txt SHA512

- certutil -hashfile F:\Test.txt SHA384

- certutil -hashfile F:\Test.txt SHA256

- certutil -hashfile F:\Test.txt SHA1

Как проверить хеш через HasTab

HashTab – это отличная небольшая утилита, которая упростит проверку хеш-сумм. Вам не надо будет каждый раз вводить сложные команды для проверки. Достаточно будет только зайти в свойства файла, где уже будут собраны все суммы.

Кроме того, HashTab позволяет легко сравнить хеш-суммы двух файлов. Для этого по первому файлу кликните правой кнопкой мыши, выберите Свойства

, а затем откройте вкладку Хеш-суммы файлов

. Нажмите Сравнить файл

и укажите путь к второму файлу.

Хеш-сумма второго файла отобразится в поле Сравнение хеша

, и, если суммы совпадают, возле иконки решетки будет зеленая галочка. Если не совпадают – красный крестик.

ие расчитанное по набору входных данных с помощью специального алгоритма. Контрольная сумма чаще всего используется для проверки целосности файлов. То есть в грубом приблежении контрольная сумма это ключ

, который позволяет однозначно отличить два разных набора данных (два разных файла). Например, вы скачали файл из интернета ( игры, установочный ), вы можете быть уверенны, что в процессе скачивания файл не был поврежден и был полностью загружен? А ведь использование такого «неисправного» файла зачастую приводит к ошибкам при установке игры или ОС или чего угодно. Причем о том, что ошибка возникла именно из-за поврежденного в процессе загрузки файла вы можете и не знать, обвиняя во всех проблемах свой компьютер.

Так вот, что бы избежать таких проблем и используются контрольные суммы. Часто многие ресурсы вместе со сылкой на файл оставляют и контрольную сумму этого файла. И вы, скачав этот файл, сможете сравнить контрольную сумму скачанного файла с той, которая была оставлена на ресурсе и однозначно удостовериться в том, что файл был скачан без ошибок.

Для вычисления и сравнения контрольных сумм используются специальные программы. Самая распространенная из них это HashTab

. Эта программа бесплатная. Скачать ее можно отсюда:

Для установки распакуйте архив и запустите файл установки программы.

После установки не появляется ярлык программы, нету этой программы и в меню быстрого запуска Пуск. Для того чтобы воспользоваться программой, нажмите правой кнопкой

по любому файлу и выберите пункт Свойства

(проделаем эту операцию со скачанным архивом)

Обратите внимание, что в окне свойств файла появилась новая вкладка Хеш-суммы файлов

Для того чтобы сравнить контрольные суммы файлов скопируйте хеш-сумму, с сайта программы и вставьте ее в поле Сравнение хеша

окна свойств.

У каждого файла имеется свое собственное уникальное значение, которое может быть использовано для проверки файла. Это значение носит название хэш или контрольная сумма. Оно зачастую используется разработчиками программного обеспечения при обращении к файлам. По контрольной сумму проходит сверка файла с целью выявить его целостность и совпадение с заданным идентификатором.

Есть несколько алгоритмов вычислений контрольной суммы файла, среди которых наиболее известны и распространены MD5, SHA256, SHA1, SHA384. Вычислить хэш файла, то есть его контрольную сумму, можно как стандартными инструментами Windows, так и сторонними сервисами. В рамках данной статьи рассмотрим, как это сделать.

Очень краткая история цифровых денег

Биткойн – новый подход к предыдущим экспериментам с цифровыми деньгами. В 1990-х это была горячая, но спекулятивная тема. Даже Алан Гринспен в своей речи в 1996 г. сказал:

Таким образом, использование цифровой валюты истеблишментом было на повестке дня задолго до Биткойна. Для того чтобы освободить цифровую валюту от истеблишмента, требовалось ещё одно новшество. Этим новшеством стала криптография.

Когда Гринспен произносил свою речь, шифропанки уже экспериментировали с цифровыми валютами с явным намерением дестабилизировать банки. В числе их экспериментов, существовавших до Биткойна, были Hashcash Адама Бэка, BitGold Ника Сабо, B-Money Вэй Дая и RPOW Хэла Финни. Все они использовали возможности криптографических хеш-функций, и вместе они образуют гигантские плечи, на которых сегодня стоит Биткойн.