Kportscan 3.0

Содержание:

- Основы TCP / IP

- Как открыть порт на модеме?

- Анализ поисковых запросов сайта

- Зачем делать проверку открытых портов по IP онлайн

- Настройка проброса портов на маршрутизаторе TP-LINK

- Advanced Port Scanner:

- Постраничное отображение открытых портов

- Что такое nmap?

- Прослушиваемые порты IPv4 и IPv6 адресов в Linux

- Сканирование портов на службы UDP

- Какие порты бывают?

- Основы TCP / IP

- Как избежать атак со сканированием портов

- Защита от сканирования портов

- Для чего необходимо сканировать порты и айпи адреса в локальной Сети

- Какие порты бавают?

- Отображение всех подключений и ожидающих портов

- Мониторинг сети с помощью других утилит

- How to Check for Listening Ports in Linux (Ports in use)

- Что такое открытый порт (порт прослушивания)

- Проверьте порты прослушивания с

- Проверьте порты прослушивания с

- Проверьте порты прослушивания с

- Заключение

Основы TCP / IP

Дизайн и работа Интернета основаны на Internet Protocol Suite , обычно также называемом TCP / IP . В этой системе для обращения к сетевым службам используются два компонента: адрес хоста и номер порта. Имеется 65535 различных и используемых номеров портов, пронумерованных 1..65535. (Нулевой порт не является используемым номером порта.) Большинство служб используют один или, самое большее, ограниченный диапазон номеров портов.

Некоторые сканеры портов сканируют только наиболее распространенные номера портов или порты, наиболее часто связанные с уязвимыми службами на данном хосте.

Результат сканирования порта обычно делится на одну из трех категорий:

- Открыто или принято : хост отправил ответ, указывающий, что служба прослушивает порт.

- Закрытый или Denied или не слушают : Хозяин прислал ответ , указывающий , что соединение будет отказано в порт.

- Отфильтровано , удалено или заблокировано : от хоста не было ответа.

Открытые порты представляют две уязвимости, с которыми администраторы должны опасаться:

- Проблемы безопасности и стабильности, связанные с программой, ответственной за предоставление услуги — Открытые порты.

- Проблемы безопасности и стабильности, связанные с операционной системой , работающей на хосте — открытые или закрытые порты.

Отфильтрованные порты не представляют уязвимости.

Как открыть порт на модеме?

У роутера по умолчанию указан ip-адрес — 192.168.1.1. Для того чтобы открыть настройки роутера, необходимо чтобы ваш компьютер был в одной сети с ним.

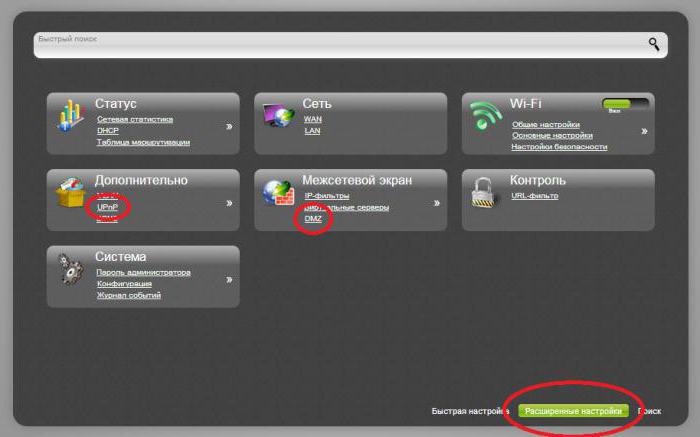

Зайдите в «расширенные настройки» и проверьте настройки самого соединения. Переходите в меню WAN, где будут показаны все параметры, включая тип соединения PPPoE. В списке параметров необходимо найти пункт IGMP. Если напротив этого пункта не стоит галочка, то это значит, что широковещательный протокол в сети не будет включён. А так как UDP – это широковещательный протокол, для корректной его работы необходимо, чтобы галочка была установлена. Также стоит установить галочку на пункте «Сетевой экран», «Межсетевой фильтр» или «Фаерволл». Если функции IGMP в пункте WAN нет, то, скорее всего, она находится в другом пункте меню. Следует внимательно просмотреть все пункты, так, настройки разных модемов отличаются друг от друга. После внесённых данных нажимаете кнопку «Сохранить», после чего модем уйдёт в перезагрузку.

После того как роутер перезагрузился, стоит снова зайти в «Расширенный настройки» -> «Дополнительно» -> UPnP. Эти функции позволяют портам настроиться автоматически. Необходимо установить галочку для включения UPnP. Если проверка программой после всех действий показывает то, что порты по-прежнему закрыты, то необходимо зайти в «Расширенные настройки» -> «Межсетевой экран» -> DMZ и также установить галочку на включение этой функции, и поставить ip-адрес своего компьютера, в нашем случае 192.168.1.7. После этого проблемы с закрытыми портами больше не будет.

Анализ поисковых запросов сайта

Приведённый выше отчёт по частотности использования поисковых запросов, может быть использован оптимизаторами сайта при составлении его семантического ядра и подготовке контента т.н. «посадочных страниц». Статистика поисковых запросов — обобщённая сгруппированная информация по «обращениям» пользователей к поисковой системе по ключевым запросам (фразам).

В большинстве случаев, наш сервис показывает уже сгруппированную информацию, содержащую не только подборку самых популярных слов (фраз), но и словосочетания + синонимы. Собранная в данном разделе статистика показывает по каким «ключевым словам» (поисковым запросам) пользователи переходят на сайт portscan.ru.

Поисковый запрос – это слово или словосочетание, которое пользователь вводит в форму поиска на сайте поисковой системы, с учётом автоподбора и автоматического исправления в поиске ошибочного набора.

Зачем делать проверку открытых портов по IP онлайн

Приём и передача информационных пакетов в пределах одного хоста осуществляется через порт, то есть через цифровую «платформу прибытия», которая определяет форму и степень взаимодействия компьютера и сети. Проверка порта компьютера или сайта по IP – это инструмент, который использует локальную или глобальную сеть для обнаружения и вычисления параметров точек доступа устройств подключенных к ней в режиме реального времени.

Проверка открытых портов позволит:

- Находить открытые порты – программное обеспечение находит действующие точки связи, через которые устройство получает и передаёт данные;

- Определять ОС устройства – хакеры часто используют сканеры, чтобы определять операционку пользователя и использовать её слабые точки в личных целях;

- Просматривать рабочие сервисы – через порт хоста можно смотреть, какие сервисы в данный момент используются операционной системой, а значит собрать больше данных об устройстве, подключенном к сети;

- Проверять уязвимость системы – сканер портов Windows позволит провести проверку безопасности и ликвидировать вариант осуществления атаки.

Сканирование интернета на предмет открытых портов связи с компьютером произвольного пользователя или веб-сервером отдельного сайта позволяет хакерам подготавливать и инициировать атаки, а администраторам обнаруживать и исключать возможности проникновения.

Настройка проброса портов на маршрутизаторе TP-LINK

Далее узнаем, как настроить порты на роутере от производителя TP-LINK, модель TL-WR741. Для этого заходим в меню настроек роутера, далее выбираем пункт «Переадресация», и далее подпункт «Виртуальные сервера».

В основном окне нажимаем кнопку «Добавить новую…». Откроется окно настройки переброса портов.

Здесь необходимо создать само правило. Для этого в поле «Сервисный Порт» вводим номер пробрасываемого порта, например, 1234. В поле «IP-адрес» вводим сетевой адрес компьютера, которому необходимо пересылать данные, адресованные порту 1234, в поле «Протокол» выбираем протокол (про этот момент остановимся подробнее). В строке «Статус» выбираем значение «включено» или «выключено».

Что касательно выбора протокола – в списке есть выбор между TCP и UDP. Это разные протоколы, порты которых между собой не пересекаются. Другими словами – если порт 1234 для протокола TCP будет занят, то это не значит, что протокол UDP не может этот порт использовать.

По этой причине, если в настройках роутера указан протокол TCP, на маршрутизатор придет блок данных, управляемых протокол UDP, то маршрутизатор его проигнорирует, хотя порт будет 1234. Если протокол не известен, то для решения данной проблемы создаем копию правила, но в поле «протокол» указываем второй тип протокола. Но можно создать и другое правило. Например, для порта 1235.

Пункт «Общий сервисный порт» оставляем по умолчанию, жмем «Сохранить». Появятся оба правила.

Advanced Port Scanner:

Этот сканер открытых портов является самым быстрым, простым в доступе и свободно доступным.

Он помогает обнаружить открытые порты на сетевых компьютерах и извлечь некие программы, которые работают на обнаруженных портах.

Эти программы имеют адаптируемый интерфейс и полезную функциональность.

Сканирование TCP-портов с Nmap:

Этот инструмент помогает определить, какой TCP-порт открыт на вашей целевой машине, а также предоставляет информацию об ОС, служебную информацию, а также трассировку.

Этот сканер представляет собой веб-интерфейс для широко известного сканера портов Nmap, который реализован с правильным параметром для обеспечения скорости и точности.

Процесс сканирования отправляет пакеты на каждый порт и прослушивает подтверждение.

Это называется «SYN-сканирование», при котором пакеты TCP SYN отправляются на каждый порт.

Если порт отвечает SYN-ACK, он помечается как открытый и RST отправляется обратно сканером портов Nmap.

Постраничное отображение открытых портов

К сожалению, приведенный выше вариант отображает не все необходимые данные об открытых портах, поскольку выводит он только те параметры, которые на текущий момент находятся в состоянии LISTENING. К тому же там не указывались уникальные идентификаторы процессов (PID), что тоже играет важную роль во время определенного мониторинга

Потому советуем обратить внимание немного на другие аргументы

- В консоли пропишите и нажмите на Enter.

Здесь сразу же появится вся важная информация о портах, которые находятся в разных состояниях. В пятой колонке обозначаются идентификаторы.

Не все порты выводятся сразу, поэтому нужно жать на Enter, чтобы каждый раз отображать еще по одной строке.

Если вы увидите поле ввода, значит все страницы были успешно выведены на экран.

Теперь хотелось бы поговорить про используемые аргументы и значение увиденных параметров. Давайте сначала затронем знакомые буквы синтаксиса:

- -a — как известно, отображает сведения обо всех подключениях;

- -o — отвечает за включение колонки с идентификатором каждого адреса;

- -n — переводит адреса портов и их номера в числовой формат;

- more — постраничный вывод элементов.

Важно также уточнить и состояние портов, поскольку они могут являться открытыми, но на этот момент не использоваться или ожидать своего подключения. В колонке «Состояние» могут отображаться такие показатели:

- — подключение ожидает своего закрытия;

- — подключение было успешно закрыто;

- — активная работа соединения;

- — ожидается соединение или еще говорят: «Слушается порт»;

- — время ответа было превышено.

Эти объяснения должны разобраться помочь не только с составлением запросов для netstat, но и без проблем разобраться с полученной информацией.

Что такое nmap?

Сокращение от словосочетания Network Mapping (вольный перевод – составление сетевой карты). Её основные функции – найти рабочий компьютер в сети, определить версию ОС и открытые порты, запущенные на удалённом хосте службы; и самая главная фишка Nmap – скриптовое взаимодействие с системой. А значит…

Что умеет nmap ? Она поможет:

- Найти работающий хост-компьютер в сети (это и нижеследующее касается другого сетевого оборудования: вебкамера, принтер)

- Найти запущенные службы и открытые на нём порты

- Определить какое программное обеспечение запущено, его версию на каждом из рабочих портов

- Сообщить о версиях установленного оборудования, производителе

- Определить саму операционную систему, mac адрес компьютера

- Найти лазейку или дырку в защите

- Забрутить пароль

И это всё усилиями одной лишь Nmap.

Прослушиваемые порты IPv4 и IPv6 адресов в Linux

В Linux у программ netstat и ss имеется особенность вывода информации о прослушиваемых портах, когда прослушиваются одновременно IPv4 и IPv6 адреса — выводится информация только об IPv6 адресе! Возможно это связано с какими-то глубинными особенностями реализации ядра Linux, но в Windows, например, есть чёткое разделение и если служба одновременно прослушивает порт на IPv4 и IPv6 адресах, то информация об этой службе выводится два раза — пример этого почти в самом начале статьи, где мы ищем, какая служба прослушивает 80й порт и в найденной информации нам дважды показана служба httpd.

Сканирование портов на службы UDP

Проблема сервисов (в смысле посканировать) UDP состоит в том, что с ними трудно установить связь. Порой для того, чтобы установить соединение, необходимо использовать специальный протокол, чтобы удалённая машина хоть что-то нам ответила. Плюс ко всему время: сканирование UDP сервисов отнимает времени гораздо больше, нежели на обычные TCP порты. Однако многие VPN открывают для “прослушки” только именно порты UDP. Похожим образом действуют NTP и DNS. И здесь можно применить такую стратегию: сначала работаем порты TCP, вторым заходом – UDP. Эффект – чисто психологический: собираем предварительный урожай из TCP портов, а потом фоном тратим МНОГО времени на UDP сервисы.

Команда сканирования UDP имеет вид (кстати, процесс требует root прав):

nmap -sU 192.168.0.101

Времени потребуется много, так что сразу лучше вспомнить конкретные номера портов, на которых сидят UDP службы:

nmap -sU 192.168.0.101 -p123

Какие порты бывают?

Порты являются виртуальными путями, по которым информация передается от компьютера к компьютеру. Всего есть 65536 портов на выбор..

Порты 0 до 1023 — Самые известные номера портов. Наиболее популярные службы работающие на портах: база данных MS SQL (1433), почтовые услуги POP3 (110), IMAP (143), SMTP (25), веб-сервисы HTML (80).

Порты от 1024 до 49151 — зарезервированные порты; это означает, что они могут быть зарезервированные для конкретных протоколов программного обеспечения.

Порты 49152 по 65536 — динамические или частные порты; это означает, что они могут быть использованы кем угодно.

Основы TCP / IP

Дизайн и работа Интернета основаны на Internet Protocol Suite , обычно также называемом TCP / IP . В этой системе для обращения к сетевым службам используются два компонента: адрес хоста и номер порта. Имеется 65535 различных и используемых номеров портов, пронумерованных 1..65535. (Нулевой порт не является используемым номером порта.) Большинство служб используют один или, самое большее, ограниченный диапазон номеров портов.

Некоторые сканеры портов сканируют только наиболее распространенные номера портов или порты, наиболее часто связанные с уязвимыми службами на данном узле.

Результат сканирования порта обычно делится на одну из трех категорий:

- Открыто или принято : хост отправил ответ, указывающий, что служба прослушивает порт.

- Закрытый или Denied или не слушают : Хозяин прислал ответ , указывающий , что соединение будет отказано в порт.

- Отфильтровано , удалено или заблокировано : от хоста не было ответа.

Открытые порты представляют две уязвимости, с которыми администраторам следует опасаться:

- Проблемы безопасности и стабильности, связанные с программой, ответственной за предоставление услуги — Открытые порты.

- Проблемы безопасности и стабильности, связанные с операционной системой , работающей на хосте — открытые или закрытые порты.

Отфильтрованные порты обычно не представляют собой уязвимостей.

Как избежать атак со сканированием портов

Мы видели, что такое атаки со сканированием портов. Теперь мы собираемся объяснить некоторые действия, которые мы можем предпринять, чтобы избежать этой проблемы. Как всегда, у нас есть разные способы предотвратить доступ хакеров к нашей сети и поставить под угрозу безопасность.

Не открывайте больше портов, чем необходимо

Один из лучших барьеров, который мы можем использовать, — это не открывать больше портов чем действительно нужно. Было бы ошибкой открывать большое количество портов, которые на самом деле нам никогда не понадобятся.

Обычно по умолчанию открыты порты, которые необходимы для правильного функционирования сети и использования определенных инструментов. Мы также можем открыть многие другие, которые иногда необходимы. Однако главный совет — не открывайте ничего, кроме самого необходимого. Таким образом мы значительно уменьшаем проблему.

Используйте инструменты для проверки открытых портов

Иногда мы действительно не знаем, какие порты у нас открыты, и поэтому не знаем настоящей проблемы. К счастью, мы можем использовать множество инструментов, которые позволяют нам проводить анализ и проверять, какие порты у нас открыты.

Мы назвали несколько подобных Nmap или Zenmap , но их гораздо больше. Задача состоит в том, чтобы просканировать и отследить все порты, чтобы определить, какие из них открыты и, следовательно, могут представлять угрозу нашей безопасности.

Использовать брандмауэр

Еще один вариант — использовать брандмауэры . Это позволяет нам предотвратить проникновение злоумышленников в сеть, поскольку они действуют как барьер. Это очень полезно, чтобы всегда поддерживать безопасность компьютеров и не позволять им использовать любые открытые порты, которые могут существовать.

Существуют также системы обнаружения вторжений, которые мы можем настроить для обнаружения и блокировки опасных попыток подключения и запросов.

Держите команды всегда в курсе

Конечно, нельзя упускать то, что всегда системы и оборудование обновлены . Например, микропрограмма маршрутизатора всегда должна быть последней версии и исправлять возможные существующие уязвимости.

Может существовать множество недостатков в системе безопасности, которые могут быть использованы хакерами для проведения своих атак. Нам всегда нужно иметь все доступные исправления и обновления, чтобы исправить эти проблемы.

В конечном итоге атаки со сканированием портов могут поставить под угрозу безопасность сети

Мы должны принять меры предосторожности, чтобы не разглашать наши данные

Защита от сканирования портов

Фактически, защититься от сканирования портов невозможно, единственный способ – это отключить компьютер от Сети. Обезопасить соединение реально, используя так называемый белый список для брандмауэра, когда открыты только те порты, которые необходимы для использования. При этом службы, настроенные на них, должны применять нестандартные конфигурации.

Ранее уже было сказано о сетевых «ловушках». Здесь следует упомянуть о принципе действия одной из них, которая является весьма эффективной:

- на сервере настраивается брандмауэр и форвардинг так, чтобы стандартным службам соответствовали нестандартные порты;

- на стандартные порты устанавливается утилита, которая, со своей стороны, на любой запрос активирует сканер портов для хоста, который пытается их опросить;

- полученная информация сохраняется в файл, также возможна отправка в ответных пакетах троянских программ, шпионов и т. д.

Для чего необходимо сканировать порты и айпи адреса в локальной Сети

Вариантов, для чего необходимо производить сканирование портов и IP-адресов, может быть всего два:

- Анализ ЛВС системным администратором на предмет уязвимости, чтобы предупредить попытку взлома или атаки. При этом рассматривается возможность определения служб, работающих на удаленном узле, их доступность, используемой ОС. При сканировании IP-сканером можно определить MAC-адрес устройства, наличие элементов общего доступа и т. д.

- То же самое, что и в первом случае, только с целью проведения атаки или взлома.

Обратите внимание! В последнее время к вопросу о защите конфиденциальной и персональной информации, а также авторских прав контролирующие органы подходят серьезно, поскольку нынешний век именуется веком цифровой эпохи, в которой виртуальное пространство фактически приравнивается к реальному. Поэтому настоятельно не рекомендуется использовать полученные навыки для осуществления неправомерных действий, поскольку, во-первых, это неэтично, а во-вторых, с вероятностью 99% будет выявлено и пресечено

Какие порты бавают?

Порты являются виртуальными путями, по которым информация передается от компьютера к компьютеру. Всего есть 65536 портов на выбор..

Порты 0 до 1023 – Самые известные номера портов. Наиболее популярные службы работающие на портах: база данных MS SQL (1433), почтовые услуги POP3 (110), IMAP (143), SMTP (25), веб-сервисы HTML (80).

Порты от 1024 до 49151 – зарезервированные порты; это означает, что они могут быть зарезервированные для конкретных протоколов программного обеспечения.

Порты 49152 по 65536 – динамические или частные порты; это означает, что они могут быть использованы кем угодно.

Отображение всех подключений и ожидающих портов

Самый простой аргумент, применяемый к утилите netstat, имеет обозначение -a, и отвечает за вывод сведений обо всех активных подключениях их портов, которые ожидают соединения. Такая информация доступна к просмотру без применения прав администратора и выводится на экран следующим образом:

Мониторинг производится в режиме реального времени, поэтому не все результаты будут доступны к просмотру сразу. Придется подождать немного времени, чтобы все они могли прогрузиться. Во время этого не закрывайте консоль, если не хотите прервать процесс, ведь при повторном запуске команды все начнется заново.

Мониторинг сети с помощью других утилит

Самая мощная программа для мониторинга сети — это iptraf. Она предоставляет всю необходимую для администраторов информацию. Но, кроме нее, существуют и другие продукты. Рассмотрим их более подробно.

1. iftop

Утилита имеет более простой интерфейс и отображает намного меньше информации. Она выводит ip адреса отправителя и получателя, а также количество переданных или полученных данных за несколько последних секунд:

Установить программу в Ubuntu можно командной:

Хотя здесь отображается информация по каждому соединению, программа не может идентифицировать программу, которая создает пакеты.

2. nload

nload — это очень простая утилита, которая отображает только скорость входящих и исходящих соединений. Это позволяет сделать примитивный анализ сети linux и определить нагрузку. Отображается текущая скорость, максимальная и минимальная скорость за период работы. Также данные о скорости выводятся в виде графика, поэтому вам будет достаточно беглого взгляда, чтобы понять что происходит.

Для установки программы в Ubuntu используйте команду:

3. nethogs

Nethogs — это достаточно интересная утилита для мониторинга сетей, которая выделяется среди других. С помощью нее можно посмотреть какой процесс создает тот или иной трафик. Здесь отображаются PID процессов и имена пользователей, отсортированные по занимаемой пропускной способности сети:

Программа, как и другие доступна из официальных репозиториев, поэтому у вас не возникнет проблем с установкой:

4. bmon

Утилита bmon позволяет отображать достаточно подробно статистику по каждому сетевому интерфейсу. Она работает похоже на nload и выводит график кроме текстовой информации:

Для установки программы выполните:

5. Vnstat

Vnstat отличается от всех инструментов, рассмотренных выше. Программа работает постоянно в фоновом режиме и собирает информацию об использовании сети в лог файл. Далее можно посмотреть какой была нагрузка за определенный период. Для установки утилиты выполните:

Далее необходимо запустить сервис, для этого выполните такую команду:

Далее необходимо немного подождать, пока утилита соберет данные и можно просматривать статистику:

Здесь будет отображаться информация о нагрузке на сеть с указанием дат и периодов. Также вы можете посмотреть доступную информацию в реальном времени. Для этого используйте опцию -l:

Видео про использование и настройку vnstat:

6. bwm-ng

Это еще одна утилита, очень простая в использовании, которая позволяет следить за сетевой нагрузкой в режиме реального времени. Отображаются все доступные сетевые интерфейсы в системе:

Для установки утилиты выполните такую команду:

7. speedometer

Это еще один простой инструмент, который позволяет выполнить мониторинг сети и выводит данные в виде красивых графиков. Для установки программы выполните:

Как видите, она есть в официальных репозиториев не всех дистрибутивов, зато вы можете установить программу из репозитория python.

Опция -r указывает интерфейс, с которого необходимо отображать количество полученных пакетов, а опция -t — отправленных.

8. netwatch

Netwatch — это небольшая утилита, которая входит в набор инструментов Netdiag и показывает сетевые соединения между локальной и удаленными системами, а также скорость, с которой будут передаваться данные. Для установки программы используйте:

Затем для запуска:

9. ifstat

Утилита ifstat показывает пропускную способность сети, измеряя количество переданных и принятых пакетов. Вывод утилиты можно использовать и анализировать в других программах. Утилита не выводит информацию об ip адресах или других параметрах, а только скорость. Для установки используйте:

Для запуска:

10. trafshow

Это утилита, очень похожа на iftop, которая отображает не только скорость передачи, но и сами соединения. Здесь выводится информация по соединениях, размеры пакетов и протокол. Для установки программы наберите:

Осталось запустить программу:

How to Check for Listening Ports in Linux (Ports in use)

4 Апреля 2020

|

Терминал

При устранении неполадок сетевого подключения или проблем, связанных с конкретным приложением, в первую очередь следует проверить, какие порты фактически используются в вашей системе, а какое приложение прослушивает определенный порт.

Что такое открытый порт (порт прослушивания)

Сетевой порт идентифицируется его номером, соответствующим IP-адресом и типом протокола связи, таким как TCP или UDP.

Порт прослушивания — это сетевой порт, который прослушивает приложение или процесс, выступая в качестве конечной точки связи.

Каждый порт прослушивания может быть открыт или закрыт (отфильтрован) с помощью брандмауэра. В общих чертах, открытый порт — это сетевой порт, который принимает входящие пакеты из удаленных мест.

Вы не можете иметь две службы, прослушивающие один и тот же порт на одном и том же IP-адресе.

Например, если вы используете веб-сервер Apache, который прослушивает порты, и вы пытаетесь установить Nginx, позднее не удастся запустить, потому что порты HTTP и HTTPS уже используются.

Проверьте порты прослушивания с

это инструмент командной строки, который может предоставить информацию о сетевых подключениях

Чтобы получить список всех прослушиваемых портов TCP или UDP, включая службы, использующие порты и состояние сокета, используйте следующую команду:

Параметры, используемые в этой команде, имеют следующее значение:

- — Показать порты TCP.

- — Показать порты UDP.

- — Показать числовые адреса вместо разрешения хостов.

- — Показывать только порты прослушивания.

- — Показать PID и имя процесса слушателя. Эта информация отображается, только если вы запускаете команду от имени пользователя root или sudo .

Вывод будет выглядеть примерно так:

Важными столбцами в нашем случае являются:

- — Протокол, используемый сокетом.

- — IP-адрес и номер порта, на котором слушает процесс.

- — PID и название процесса.

Если вы хотите отфильтровать результаты, используйте команду grep . Например, чтобы узнать, какой процесс прослушивает TCP-порт 22, вы должны набрать:

Выходные данные показывают, что на этой машине порт 22 используется сервером SSH:

Если вывод пуст, это означает, что ничего не прослушивает порт.

Вы также можете отфильтровать список на основе критериев, например, PID, протокола, состояния и т. Д.

устарел и заменен на и , но все же это одна из наиболее часто используемых команд для проверки сетевых подключений.

Проверьте порты прослушивания с

новый . В нем отсутствуют некоторые функции, но он предоставляет больше состояний TCP и работает немного быстрее. Параметры команды в основном одинаковы, поэтому переход с на не сложен.

Чтобы получить список всех прослушивающих портов , наберите:

Вывод почти такой же, как тот, о котором сообщили :

Проверьте порты прослушивания с

это мощная утилита командной строки, которая предоставляет информацию о файлах, открытых процессами.

В Linux все это файл. Вы можете думать о сокете как о файле, который пишет в сеть.

Чтобы получить список всех прослушивающих TCP-портов, введите:

Используются следующие параметры:

- — Не конвертируйте номера портов в имена портов.

- — Не разрешайте имена хостов, показывайте числовые адреса.

- — Показывать только сетевые файлы с состоянием TCP LISTEN.

Большинство имен выходных столбцов говорят сами за себя:

- , , — имя, ИДП и пользователь , запустив программу , связанную с портом.

- — номер порта.

Чтобы узнать, какой процесс прослушивает определенный порт, например, порт, который вы используете:

Выходные данные показывают, что порт используется сервером MySQL:

Для получения дополнительной информации посетите страницу руководства lsof и прочитайте обо всех других мощных опциях этого инструмента.

Мы показали вам несколько команд, которые вы можете использовать для проверки того, какие порты используются в вашей системе, и как найти процесс, который прослушивает определенный порт.

Заключение

Потрясающе! Он завершил сканирование 5000 портов менее чем за 2 секунды! Вы можете использовать диапазон по умолчанию (от 1 до 65535), и это займет несколько секунд.

Если вы видите, что ваш сканер зависает на одном порту, это признак того, что вам нужно уменьшить количество потоков, если у проверяемого сервера высокий пинг, то следует уменьшить N_THREADS до 100, 50 или даже ниже, попробуйте поэкспериментировать с этим параметром.

Сканирование портов оказывается полезным во многих случаях, авторизованный тестер на проникновение может использовать этот инструмент, чтобы увидеть, какие порты открыты, и выявить наличие потенциальных устройств безопасности, таких как межсетевые экраны, а также тестирование сетевой безопасности и надёжности устройства.

Это также популярный инструмент разведки для хакеров, которые ищут слабые места, чтобы получить доступ к целевой машине.

Пожалуйста, проверьте полную версию обоих скриптов здесь.

Источник PythonCode