Лучшие снифферы для windows

Содержание:

Первичная настройка

При тестировании мобильного приложения

Charles Proxy необходимо запустить на компьютере, который находится в той же локальной подсети, что и мобильное устройство с тестируемым приложением.

Как правило, соединение настраивается по Wi-Fi. В настройках Wi-Fi мобильного устройства в качестве proxy-сервера надо указать IP-адрес компьютера и стандартный порт инструмента 8888 (пароль остается пустым).

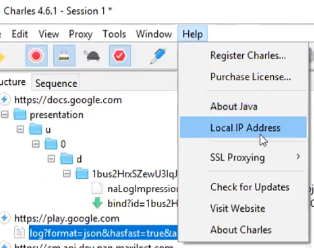

IP-адрес компьютера можно узнать через командную строку (ipconfig) или в самом Charles Proxy (Help -> Local IP Address).

Этот же адрес есть в инструкции по подключению, доступной в Help -> SSL Proxying -> Install Charles Root Certificate on mobile device remote browser.

После сохранения настроек Charles Proxy сможет читать HTTP-трафик мобильного устройства. Но чтобы смотреть расшифрованный трафик HTTPS, нужны дополнительные манипуляции — требуется установить SSL-сертификат Charles Proxy в браузере на мобильном устройстве.

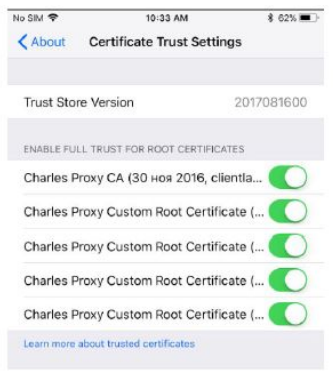

Скачать сертификат можно по адресу: chls.pro/ssl (адрес, по которому скачивается сертификат, также можно найти в инструкции Help -> SSL Proxying -> Install Charles Root Certificate on mobile device remote browser). Далее в iOS его необходимо сделать доверенным (в Настройки -> Основные -> Профили).

В Android установленные сертификаты верифицируются в Settings -> Trusted Credentials на вкладке User.

Главное отличие в настройках для этой ОС в том, что с Android 6.0 и выше в Androidmanifest надо добавить специальную конфигурацию, позволяющую просматривать защищенный трафик. На продакшене эта конфигурация убирается из соображений безопасности.

При тестировании приложения на ПК

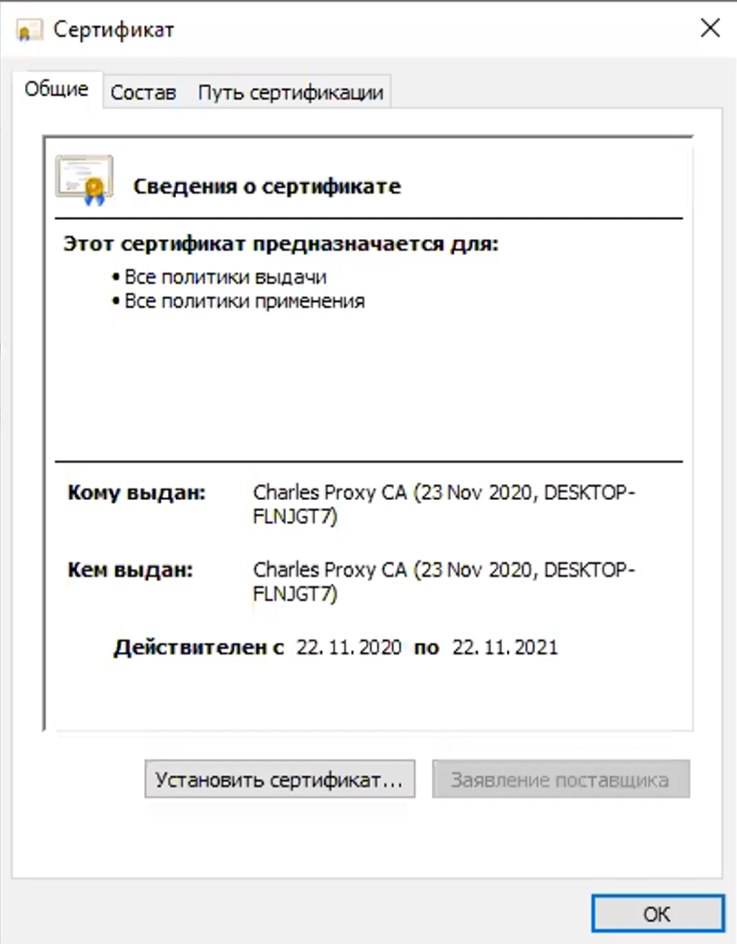

В этом случае дополнительные сертификаты нужно установить на сам ПК. Для скачивания и установки нужна ссылка из Help -> SSL Proxying -> Install Charles Root Certificate.

Сертификат устанавливается в доверенные корневые центры.

Защита систем, основанных на свободном программном обеспечении

Давайте рассмотрим несколько снифферов для того, чтобы знать, какие программы для захвата пакетов используются в мире свободного программного обеспечения в наши дни. Linux-cистемы используют утилиту tcpdump, являющуюся прекрасным сниффером, поставляемым в комплекте системы и позволяющим захватывать и сохранять TCP-пакеты. В качестве сторонних инструментов с открытым исходным кодом следует упомянуть программу Wireshark (Ethereal), очень популярную из-за своего графического интерфейса и возможностей фильтрации и отображения захваченных пакетов. Утилиты Sniffit, Dsniff и Ettercap подобны названным выше, но предназначены для других целей. Например, утилита DSniff обладает мощными возможностями перехвата SSL-трафика.

Свободные операционные системы не имеют встроенных механизмов для защиты себя от снифферов. Методы, описанные выше, вполне могут быть использованы в различных дистрибутивах Linux для снижения их уязвимости к атакам с использованием сниффера. Мощная утилита AntiSniff, доступная в дистрибутивах Linux, может быть использована в сценарии для определения сетевых интерфейсов, работающих в promiscous-режиме.

Атаки с использованием сниффера очень сложно идентифицировать, поскольку они относятся к атакам пассивного типа. Существуют методы для обнаружения и отключения снифферов, которые следует использовать администраторам сетей для защиты IT-инфраструктуры от потерь и кражи данных.

Wireshark portable

Распространенная среди пользователей программа wireshark – это программа для анализа трафика компьютерных сетей Ethernet и других возможных программ, которая имеет огромное количество возможностей, связанных с фильтрацией определенной информации и ее сортировкой. Данная программа дает возможность наблюдать за полным трафиком сетевых протоколов, который проходит по сети во время пользования. Wireshark визуализируется доступным графическим интерфейсом, для формирования которого используется кроссплатформенная библиотека GTK+. В дальнейшем планируется перейти на новую платформу Qt, которая будет более комфортнее для пользователей. Так же в архиве с программой вы найдете портативную версию Wireshark portable. Wireshark – это уникальная программа, которая может распознать структуру совершенно любой сетевой информации. Таким образом суть снифферов, а в частности предложенном сниффере wireshark состоит в том, что они могут обеспечить доступ к любой интересующей информации в пределах сети. Большой находкой как для частных лиц, так и для лиц, занимающихся коммерческой деятельностью будет освоение этих программ, работа с которыми не доставит больших хлопот. Бесплатно скачать их вы можете на нашем сайте в разделе «Скачать».

Сниффинг wi-fi перехватывает трафик следующими вариантами, выбор остается за пользователем:

- Отслеживанием сетевого интерфейса;

- Подключается в разрыв сетевых каналов;

- Аппаратным или программным ответвлением трафика;

- Анализирует электромагнитные излучения и тем самым осуществляет прослушивание трафика;

- Атакует сеть или канал и перенаправление трафика на сниффер.

Фильтрация

В Charles Proxy очень много вариантов фильтрации запросов.

Начнем с вкладки Structure. Самое примитивное — скопировать хост и вставить в поле Filter. Так мы увидим только запросы с этого хоста. Примерно того же результата можно добиться, если в контекстном меню хоста выбрать Focus. Остальные запросы будут собраны в Other Hosts. Если при этом перейти на закладку Sequence и отметить настройку Focused, то в списке окажется информация только о тех запросах, которые были выбраны на вкладке Structure.

На вкладке Sequence есть аналогичный фильтр.

Charles Proxy умеет работать с регулярными выражениями. Для этого на вкладке Sequence выбираем Settings и отмечаем пункт Filter uses regex. И вписываем в поле поиска элементарную регулярку.

Например, вот так

можно выбрать все запросы, в которых в начале имени хоста находится четыре буквы, а потом идет точка.

Там же можно включить Autoscroll списка запросов или указать максимальное количество строк.

В Charles Proxy можно фильтровать не только отображение, но и запись запросов. Для этого надо зайти в Proxy -> Record settings и задать условия на одной из вкладок — Include или Exclude — так мы включаем или выключаем запись запросов данного хоста.

Похожего результата можно добиться, используя блок-листы. Включить хост в блок лист можно из контекстного меню (команда Block list) или через добавление в Tools -> Block list, где следует отметить Enable Block list.

Блокируемый запрос можно прервать двумя способами (подходящий надо выбрать в настройках):

-

сбросить соединение;

-

вернуть ошибку 403.

От выбранного способа блокировки зависит, какой ответ мы получим.

Можно провести эксперимент. Включим наш тестовый стенд в Block list, выбрав простой сброс соединения. С помощью контекстного меню запроса повторим его (команда Repeat) и получим такой ответ:

Статус запроса — Failed, а в описании ошибки указано, что Connection dropped.

Известные снифферы и их классификация

(Обзор продукта: см. Ниже)

Анализаторы LAN, широко известные как «снифферы» (названные в честь самого старого и наиболее распространенного продукта), существуют с конца 1980-х годов. Поэтому в области анализа ЛВС общий термин «использование сниффера» часто используется без ссылки на одноименный продукт, а просто на любой продукт этого типа.

Общее различие проводится между:

Local Analyzer Remote Analyzer / Distributed Analyzer — Local Analyzer — это классические программы для ПК. Удаленные анализаторы — это агенты, расположенные в удаленных сегментах ЛВС, которые управляются с центральной станции, что уже давно стало нормой в управлении сетью. Затем говорят о распределенном анализе

В сетях, которые сильно сегментированы коммутацией / маршрутизацией, этот тип анализа в конечном итоге незаменим.

Аппаратный анализатор Программный анализатор — До середины 1990-х все еще уделялось большое внимание анализаторам оборудования, сегодня программные анализаторы, работающие на базе ПК, в значительной степени зарекомендовали себя. Использование аппаратных анализаторов по-прежнему необходимо в высокопроизводительных сетях; Однако их высокая стоимость, умеренная скорость разработки по сравнению с программными анализаторами и риск, связанный с капиталом в случае ошибок, заставили клиентов использовать оборудование только там, где это действительно абсолютно необходимо

В результате почти никто из производителей аппаратных анализаторов не проявляет активности на рынке.

Коммерческий анализатор Некоммерческий анализатор (с «открытым исходным кодом») — до конца 1990-х годов практически существовали только проприетарные анализаторы. Это постепенно изменилось с появлением Wireshark (ранее Ethereal) с 1998 года.

История развития

До конца 1990-х годов пользователи практически полностью зависели от коммерческих продуктов. Их недостаток был не столько в том, что они стоили денег, сколько в том, что производители обходили рынок и не признавали важные потребности или осознавали их слишком поздно. В результате пользователи прибегли к самопомощи (см. Wireshark). Результат — кризис для многих коммерческих производителей.

Приблизительно с 2002 года распространение анализатора GPL Wireshark (бывшего Ethereal) значительно увеличилось. Основные причины заключаются в том, что это программное обеспечение можно получить бесплатно через Интернет, его мощность, постоянное обновление и его практическая значимость. В конце 1990-х годов около десяти крупных коммерческих производителей анализаторов LAN все еще были активны на мировом рынке (не считая более мелких); количество производителей, которых стоит упомянуть, сейчас упало до пяти.

Большинство коммерческих производителей больше не могут противостоять чрезвычайно большому сообществу программистов, которое удалось привлечь Wireshark. Кроме того, в разработке сейчас участвуют крупные компании, использующие собственные протоколы LAN. Поскольку Wireshark является открытой платформой, Siemens, например, помогает анализировать собственные протоколы управления машинами или медицинские технологии.

Правовая ситуация в Германии

Запись сетевого трафика невежественными лицами подпадает под слежку за данными в соответствии с разделом 202a Уголовного кодекса Германии ( StGB ).

Обзор продукта

Важные продукты анализа LAN в алфавитном порядке:

Бесплатные товары:

- Каин и Авель

- Ettercap

- NETCORtools (на основе TCP-трассировки)

- NetworkMiner

- Tcpdump

- Wireshark (ранее известный как Ethereal)

Собственные продукты:

- каплон (консистек)

- Clearsight Analyzer (Clearsight Networks)

- EtherPeek, OmniPeek, GigaPeek (Саввиус)

- LANdecoder32 (Triticom)

- Капса (Colasoft)

- Монитор сети Microsoft

- NetSpector (INAT)

- NetVCR (Никсун)

- NetworkActiv PIAFCTM

- Наблюдатель (Виави)

- OptiView (Fluke Networks)

- Sniffer (NetScout, после захвата Network General)

- TraceCommander (сети Synapse)

- webSensor и webProbe (Moniforce)

- Cubro Netrecorder (Кубро)

Что может Intercepter-NG

Главная задача Intercepter-NG – выполнение атаки человек-посередине. В практическом смысле, атака человек-посередине (её ещё называют атакой посредника) заключается в возможности просматривать передаваемые другими пользователями данные в локальной сети. Среди этих данных могут быть логины и пароли от сайтов. Также передаваемые данные можно не только анализировать и сохранять, но и изменять.

Чтобы описать техническую суть этой атаки, представьте себе локальную сеть. Такой локальной сетью могут быть несколько компьютеров в вашей квартире, которые подключены к роутеру

При этом неважно, подключены они по проводу или по Wi-Fi. Роутер получает запросы от компьютеров, перенаправляет их, например, в Интернет, а полученные ответы возвращает обратно компьютерам, отправившим запросы

В данной ситуации роутер является шлюзом.

Благодаря атаке, называемой ARP спуфингом, компьютер начинает считать шлюзом не роутер, а компьютер атакующего. Атакующий получает запросы от «жертвы» и передаёт их в пункт назначения (например, запрашивает содержимое веб-сайта в Интернете), получив ответ от пункта назначения, он направляет его «жертве». В этой ситуации атакующий становится посредником – отсюда другое название атаки человек-посередине – «атака посредника». Для реализации атаки ARP спуфинг необязательно понимать её детали. Но если вам интересно, почему это происходит, то в вы найдёте подробное описание этого процесса.

Атакующий получает доступ к передаваемым данным и может, например, извлекать из этих данных пароли и сообщения. Процесс анализа передаваемых данных называется сниффингом. В процессе сниффинга Intercepter-NG умеет:

- Перехватывать логины и пароли для входа на веб-сайты

- Восстанавливать переданные данные (файлы)

- Перехватывать сообщения некоторых мессенджеров

- Показывать посещённые пользователем адреса

Кроме передачи данных, возможно их изменение, внедрение в код открываемых страниц JavaScript и принудительная загрузка пользователю файла.

Всё это прекрасно работает только для незашифрованных данных. Если данные зашифрованы (HTTPS), то их невозможно проанализировать без дополнительных действий.

Прежде чем подключиться к веб-сайту, компьютер обращается к DNS (серверу имён), чтобы узнать его IP адрес. Intercepter-NG умеет подменять ответы DNS (делать DNS спуфинг), что позволяет перенаправлять «жертву» на фальшивые копии сайтов для последующих атак.

Это далеко не все возможности программы. С другими возможностями мы познакомимся далее в этой инструкции.

Как работает сетевой сниффинг

Анализатор пакетов, подключенный к любой сети, перехватывает все данные, передаваемые по этой сети.

В локальной сети (LAN) компьютеры обычно обмениваются данными напрямую с другими компьютерами или устройствами в сети. Всё, что связано с этой сетью, подвергается воздействию всего этого трафика. Компьютеры запрограммированы на игнорирование всего сетевого трафика, не предназначенного для этого.

Программное обеспечение для прослушивания сети открывает доступ ко всему трафику, открывая сетевую карту компьютера (NIC) для прослушивания этого трафика. Программное обеспечение считывает эти данные и выполняет их анализ или извлечение данных.

После получения сетевых данных программное обеспечение выполняет следующие действия:

- Содержимое или отдельные пакеты (разделы сетевых данных) записываются.

- Некоторое программное обеспечение записывает только раздел заголовка пакетов данных для экономии места.

- Захваченные данные сети декодируются и форматируются, чтобы пользователь мог просматривать информацию.

- Анализаторы пакетов анализируют ошибки в сетевом взаимодействии, устраняют неполадки сетевых подключений и восстанавливают цельность потоков данных, предназначенных для других компьютеров.

- Некоторое программное обеспечение для поиска в сети извлекает конфиденциальную информацию, такую как пароли, PIN-коды и личную информацию.

Программы-сниферы

Вот список наиболее популярных таких программ:

CommView. Программа платная, как и все остальных в нашем списке. Одна минимальная лицензия стоит 300 долларов. Зато функционал у ПО богатейший. Первое, что стоит отметить, так это возможность самостоятельной установки правил отслеживания чужого трафика. К примеру, можно сделать так, чтобы ICMP или TCP (это протоколы) полностью игнорировались. Примечательно также, что программа позволяет просматривать детали и лог всех пересылаемых пакетов. Существует обычная версия и версия для Wi-Fi.

Рис. 4. CommView

SpyNet. Это, фактически, троян, от которых мы все так устали. Но он может использоваться и в благородных целях, о которых мы говорили выше. Программа выполняет перехват и расшифровку пакетов, которые есть в трафике. Есть множество необычных функций. К примеру, можно воссоздавать страницы в интернете, на которых побывала «жертва». Примечательно, что это ПО бесплатное, но найти его достаточно непросто.

Рис. 5. SpyNet

BUTTSniffer. Это сниффер в чистом виде, который помогает анализировать сетевые пакеты, а не перехватывать чужие пароли и историю браузера. По крайней мере, так думал ее автор. На самом же деле его творение используется сами понимаете для чего. Это обычная пакетная программа, которая работает через командную строку. Для начала использования загружаются и запускаются два файла. «Захваченные» пакеты сохраняются на жестком диске, что очень удобно.

Существует множество других программ-снифферов. К примеру, известны fsniff, WinDump, dsniff, NatasX, NetXRay, CooperSniffer, LanExplorer, Net Analyzer и многие другие. Выбирайте любую! Но, справедливости ради стоит отметить, что лучшая – CommView.

Итак, мы разобрали, что такое снифферы, как они работают и какие бывают.

Теперь перейдем с места хакера или сисадмина на место обычного юзера.

Мы прекрасно понимаем, что наши данные могут украсть. Что же делать, чтобы этого не произошло?

вернуться к меню

Для чего нужны снифферы?

Сниффер не всегда вредоносен. «Сниффер — общее название оборудования и программного обеспечения. Они могут предназначаться для балансировки трафика, а могут использоваться и злоумышленниками. Есть аппаратные и программные снифферы», — рассказал РБК Трендам эксперт по кибербезопасности «Лаборатории Касперского» Дмитрий Галов.

Есть четыре сферы, в которых люди используют сниффер в благих намерениях:

- Сетевые инженеры: чтобы оптимизировать сеть, они должны следить за трафиком.

- Системные администраторы: им необходимо наблюдать за трафиком, чтобы собирать данные о показателях, вроде пропускной способности сети.

- Специалисты по кибербезопасности: они могут заметить подозрительную активность в Сети, отслеживая ее. Аномальные всплески или различные типы трафика могут указывать на наличие вредоносного программного обеспечения или проникновения хакеров в систему.

- Корпорации. Работодатели могут использовать программное обеспечение для отслеживания своих сотрудников и выяснять, сколько времени в течение рабочего дня они тратят на работу и сколько — на развлечения.

Однако сниффер может быть использован и злоумышленниками для кражи данных. Снифферы анализируют все, что через них проходит, включая незашифрованные пароли и учетные данные. Поэтому хакеры, имеющие к ним доступ, могут завладеть личной информацией пользователей.

Как защитить свои данные в сети?

В сентябре 2018 года выяснилось, что пользователи сайта и мобильного приложения British Airways подверглись кибератаке. Под угрозой оказались все клиенты международной авиакомпании, осуществившие бронирование авиабилетов на сайте или в приложении в период с 25 августа по 5 сентября 2018 года. В руки злоумышленников попали личные и финансовые данные 380 тыс. человек. Похожая атака была организована на клиентов американского онлайн-магазина Ticketmaster.

В целях обслуживания сети сниффер обеспечивает:

- захват пакетов данных;

- запись и анализ трафика;

- расшифровку пакета;

- устранение неполадок сети;

- тестирование межсетевого экрана;

- обеспечение бесперебойного потока трафика.

Незаконно сниффер используется для:

- сбора личной информации, такой как имена пользователей, пароли, номера кредитных карт и т.д;

- запись сообщений, вроде электронных писем;

- подделки личных данных;

- кражи денег.

Самые популярные модели снифферов:

- WinSniffer — обладает множеством настраиваемых режимов, способен перехватывать пароли различных сервисов;

- CommView — обрабатывает данные, передаваемые по локальной сети и в интернет, собирает сведения, связанные с модемом и сетевой картой, и расшифровывает их, что дает возможность видеть полный список соединений в сети и статистические сведения по IP;

- ZxSniffer — компактный сниффер, известный малым объемом (0,3 МБ);

- SpyNet — популярный анализатор, в основную функциональность которого входят перехват трафика и декодирование пакетов данных;

- IRIS — имеет широкие возможности фильтрации, может перехватывать пакеты с заданными ограничениями.

Принцип работы

На практике снифферы могут являть собой портативные устройства, которые в буквальном смысле ставятся на кабель и считывают с него данные, а также программы.

В некоторых случаях это просто набор инструкций, то есть кодов, которые необходимо вводить в определенной последовательности и в определенной среде программирования.

Если более детально, что перехват трафика такими устройствами может считываться одним из следующих способов:

1Путем установки концентраторов вместо коммутаторов. В принципе, прослушивание сетевого интерфейса можно выполнять и другими способами, но все они малоэффективны.

2Подключением буквального сниффера в место разрыва канала. Это именно то, о чем шла речь выше – разрезается кабель и ставится небольшое устройство, которое и считывает все, что движется по каналу.

3Установкой ответвления от трафика. Это ответвление направляется на какое-то другое устройство, возможно, расшифровывается и направляется пользователю.

4Атакой, целью которой является полное перенаправление трафика в сниффер. Конечно же, после попадания информации на считывающее устройство, она опять отправляется конечному пользователю, которому изначально и предназначалась. Хакерство в чистом виде!

5Путем анализа электромагнитных излучений, которые возникают из-за движения трафика. Это самый сложный и редко используемый метод.

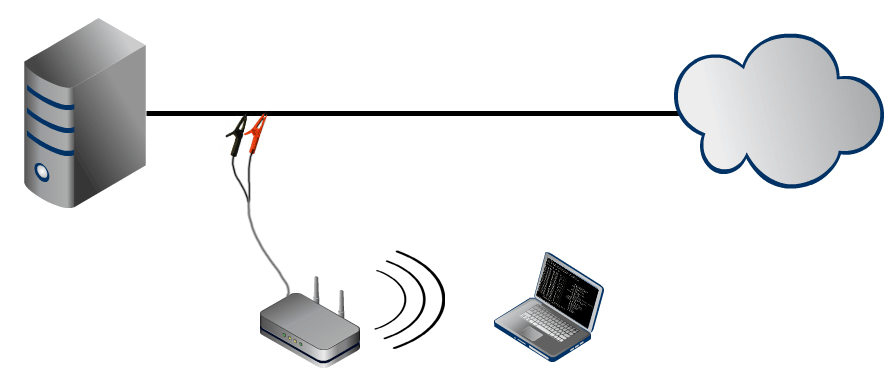

Вот примерная схема работы второго способа.

Правда, здесь показано, что считывающее устройство просто подключается к кабелю.

На самом же деле сделать это таким образом практически нереально.

Приходится делать разрыв. В этом, кстати, одна из самых больших сложностей установки анализаторов трафика.

Дело в том, что конечный пользователь все равно заметит, что в каком-то месте имеет место разрыв канала.

Рис. 2. Схема работы

Сам принцип работы обычного сниффера основывается на том, что в рамках одного сегмента Ethernet пакеты рассылаются всем подключенным машинам. Достаточно глупый, но пока безальтернативный метод! А между сегментами данные передаются при помощи коммутаторов. Вот здесь и появляется возможность перехвата информации одним из вышеперечисленных способов.

Собственно, это и называется кибератаками и хаккерством!

Кстати, если грамотно установить эти самые коммутаторы, то можно полностью защитить сегмент от всевозможных кибератак.

Существуют и другие методы защиты, о которых мы еще поговорим в самом конце.

Полезная информация:

Обратите внимание на программу Wireshark. Она используется для анализа сетевого трафика и разбора пакетов данных, для которого используется библиотека pcap

Это значительно сужает количество доступных для разбора пакетов, так как разбирать можно лишь те пакеты, которые поддерживаются данной библиотекой.

Основы

tcpdump

Основным инструментом для сбора сетевого трафика является

В некоторых редких случаях достаточно будет выводить захваченные tcpdump данные прямо на экран, чтобы найти то, что вам нужно. Например, при написании этой статьи я собрал трафик и заметил, что моя машина отправляет трафик на IP-адрес, который я не знаю. Оказывается, моя машина отправляла данные на IP-адрес Google 172.217.11.142. Поскольку у меня не было никаких продуктов Google, и не был открыт Gmail, я не знал, почему это происходит. Я проверил свою систему и нашел следующее:

Оказывыается, что даже когда Chrome не работает, он остается запущенным как служба. Я не заметил бы этого без анализа пакетов. Я перехватил еще несколько пакетов данных, но на этот раз дал tcpdump задачу записать данные в файл, который затем открыл в Wireshark (подробнее об этом позже). Вот эти записи:

Эта команда создает файл с захваченными данными:

Стандартом для таких файлов является формат pcap. Он не является текстом, поэтому его можно анализировать только с помощью программ, которые понимают данный формат.

Windump

Самое существенное различие между Windump и tcpdump заключается в том, что Windump нуждается в библиотеке Winpcap, установленной до запуска Windump. Несмотря на то, что Windump и Winpcap предоставляются одним и тем же майнтайнером, их нужно скачивать отдельно.

Как и в случае с tcpdump, Windump может выводить сетевые данные на экран для анализа, фильтровать таким же образом, а также записывать данные в файл pcap для последующего анализа.

Wireshark

Wireshark является следующим самым известным инструментом в наборе системного администратора. Он позволяет не только захватывать данные, но также предоставляет некоторые расширенные инструменты анализа. Кроме того, Wireshark является программой с открытым исходным кодом и перенесен практически на все существующие серверные операционные системы. Под названием Etheral, Wireshark теперь работает везде, в том числе в качестве автономного переносимого приложения.

Если вы анализируете трафик на сервере с графическим интерфейсом, Wireshark может сделать все за вас. Он может собрать данные, а затем анализировать их все здесь же. Однако на серверах графический интерфейс встречается редко, поэтому вы можете собирать сетевые данные удаленно, а затем изучать полученный файл pcap в Wireshark на своем компьютере.

При первом запуске Wireshark позволяет либо загрузить существующий файл pcap, либо запустить захват трафика. В последнем случае вы можете дополнительно задать фильтры для уменьшения количества собираемых данных. Если вы не укажете фильтр, Wireshark будет просто собирать все сетевые данные с выбранного интерфейса.

Одной из самых полезных возможностей Wireshark является возможность следовать за потоком. Лучше всего представить поток как цепочку. На скриншоте ниже мы можем видеть множество захваченных данных, но меня больше всего интересовал IP-адрес Google. Я могу щелкнуть правой кнопкой мыши и следовать потоку TCP, чтобы увидеть всю цепочку.

tshark

Tshark использует те же правила фильтрации, что и Wireshark, что не должно удивлять, так как они по сути являются одним и тем же продуктом. Приведенная ниже команда говорит tshark только о том, что необходимо захватить IP-адрес пункта назначения, а также некоторые другие интересующие нас поля из HTTP-части пакета.

Определение

Сниффер – это анализатор трафика. В свою очередь, трафик – это вся информация, которая проходит через компьютерные сети.

Этот анализатор смотрит, какая информация передается. Для этого ее необходимо перехватить. Фактически, это незаконная вещь, ведь таким образом люди часто получают доступ к чужим данным.

Это можно сравнить с ограблением поезда – классический сюжет большинства вестернов.

Вы передаете какую-то информацию другому пользователю. Ее везет «поезд», то есть сетевой канал.

Придурки из банды кровавого Джо перехватывают состав и грабят его до нитки. В нашем случае информация идет дальше, то есть злоумышленники не крадут ее в прямом смысле этого слова.

Но, допустим, что эта информация представляет собой пароли, личные записи, фотографии и тому подобное.

Злоумышленники могут просто переписать и сфотографировать все это. Таким образом они получат доступ к секретным данным, которые вы хотели бы скрыть.

Да, у вас будет вся эта информация, она к вам дойдет.

Но вы будете знать, что все то же самое знают и совершенно посторонние люди. А ведь в XXI веке больше всего ценится именно информация!

Рис. 1. Ограбление поезда

В нашем случае используется именно такой принцип. Определенные люди останавливают трафик, считывают с него данные и отсылают их дальше.

Правда, в случае со снифферами все не всегда так страшно. Они используются не только для того, чтобы получать несанкционированный доступ к данным, а еще и для анализа самого трафика. Это важная часть работ сисадминов и просто админов различных сервисов и ресурсов. О применении стоит поговорить более подробно. Но перед этим мы затронем то, как работают эти самые снифферы.

вернуться к меню

Это интересно: Что такое компьютерные вирусы, трояны и черви, в чем их разница?

SniffPass Password Sniffer

SniffPass is a very specific type of packet sniffer that focuses on capturing passwords from network traffic. When you turn on Sniffpass password sniffer, it keeps on monitoring network traffic, and as soon as it intercepts a password, it instantly shows that on screen. This is a great way to find forgotten passwords of websites.

Sniffpass password sniffer is quite easy in its use, and provides a nice GUI to monitor all captured passwords. Sniffpass password sniffer supports most of the networks protocols, like: POP3, IMAP4, SMTP, FTP, and HTTP.

Read more about Sniffpass password sniffer, or download free here.