Монитор ресурсов в windows для диагностики и выявления узких мест в производительности

Содержание:

- Мониторинг сети

- Для чего нужна система мониторинга локальной сети

- Какой интерфейс имеет система мониторинга локальной сети

- Почему вам выгодно заказать внедрение системы мониторинга локальной сети у нас

- Сколько стоит установка и настройка системы мониторинга локальной сети

- Fraps

- ПРИНЦИП РАБОТЫ РАСПРЕДЕЛЕННОГО МОНИТОРИНГА СЕТИ

- Golden Keylogger

- CPU-Z

- Toggl

- Вступление

- Что нам стоит SOC построить

- Другие программы мониторинга ресурсов системы

- NTA и NBA

- О сборе метрик

- СИСТЕМНЫЕ ТРЕБОВАНИЯ И ПРОИЗВОДИТЕЛЬНОСТЬ

- Контроль нарушений безопасности и дисциплины

- 10.TopTracker

- ВЕРСИИ: ОБЫЧНАЯ И PRO

- Причины перегрева и как снизить температуру

- 6.RescueTime

Мониторинг сети

Представляем ZABBIX – программу для мониторинга и анализа всех основных параметров локальной сети.

Для чего нужна система мониторинга локальной сети

Мониторинг локальной сети

Решение ZABBIX позволяет оперативно оценивать и диагностировать состояние локальной сети в целом, проводить экспресс-мониторинг основных параметров серверов локальной сети, осуществлять мониторинг сетевого оборудования и рабочих станций.

Мониторинг серверов

Системный администратор будет всегда знать, сколько свободного места осталось на жестких дисках, на сколько загружены процессоры и оперативная память. Таким образом, на основании объективных данных можно принимать решения о перераспределении нагрузки между серверами, о модернизации имеющихся серверов, или о необходимости покупки дополнительных.

Предотвращение аварийных ситуаций

Zabbix может предупреждать системного администратора, например, о том что скоро закончится место на жестком диске сервера, о повышенной нагрузке на процессор, или о загрузке оперативной памяти. Таким образом, системный администратор может ещё до наступления аварийной ситуации принять меры для её предотвращения.

Какой интерфейс имеет система мониторинга локальной сети

Для оперативного онлайн мониторинга состояния сети, диагностики и анализа нагрузочных параметров серверного оборудования ZABBIX предоставляет удобный WEB-интерфейс. Таким образом, благодаря расширенному мониторингу и анализу базовых параметров локальной сети, сетевого и серверного оборудования системному администратору из любого места станут доступны такие критичные параметры как снижающийся объем дискового пространства, повышенная нагрузка на процессоры сервера локальной сети, перегрузка оперативной памяти и многое другое.

Почему вам выгодно заказать внедрение системы мониторинга локальной сети у нас

Настройка ZABBIX, как и любого сложного программного продукта, требует высокой квалификации и опыта, работа по настройке ZABBIX очень ответственна и кропотлива. Наши системные администраторы имеют большой опыт конфигурации и поддержки системы удаленного мониторинга, отлично владеют технологией ее установки и настройки.

Внедрение системы мониторинга сети ZABBIX включает:

Сколько стоит установка и настройка системы мониторинга локальной сети

| Наименование | Стоимость, рублей |

|---|---|

| Установка и настройка сервера Zabbix | 30 000 |

| Установка клиента Zabbix на 1 узел локальной сети | 3 000* |

* При большом количестве однотипных узлов предоставляется скидка

Вы можете также связаться с нами по телефону. Позвоните нам!

+7 (495) 665-2090

ZABBIX абсолютно бесплатное приложение

Zabbix написан и распространяется под лицензией GPL General Public License версии 2. Это означает, что его исходный код свободно распространяется и доступен для неограниченного круга лиц.

Экспресс-аудит локальной сети и составление технического задания

Установку системы ZABBIX на ваше оборудование

Настройку ZABBIX на мониторинг ключевых узлов локальной сети

Установку клиентов ZABBIX на основные узлы локальной сети

Настройку уведомлений на электронную почту системного администратора

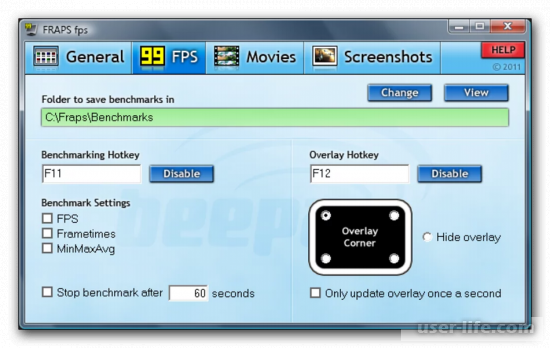

Fraps

Основной функцией Fraps является проведение записи экрана. Но среди геймеров программа пользуется популярностью из-за наличия счетчика кадров в игровом процессе. Программа практически не оказывает нагрузки на систему в период своей активности.

Поэтому FPS будет иметь погрешность в несколько кадров. Настройка оверлея здесь не реализована и вряд ли она будет в будущем. С другими инструментами программы можно познакомиться в других наших обзорах.

Из данного обзора вы узнали о некоторых программных продуктах для проведения мониторинга системы. Сегодня еще отсутствует большой выбор подобных программ. Но из рассмотренных выше приложений можно выбрать оптимальный инструмент для выполнения поставленной задачи.

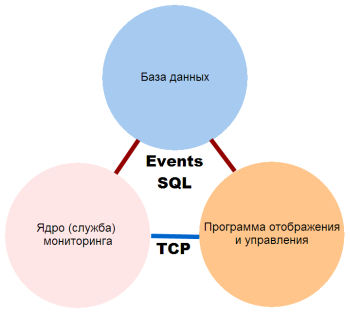

ПРИНЦИП РАБОТЫ РАСПРЕДЕЛЕННОГО МОНИТОРИНГА СЕТИ

Работа программы основывается на периодическом опросе хостов, находящихся в базе данных, путем последовательного выполнения заданных для каждого из них проверок. В зависимости от результата выполнения этой процедуры, проверки получают статус (пройдена, не пройдена), результаты записывается в базу данных.

- С помощью графической консоли или web-интерфейса создаётся база данных хостов и проверок.

- Служба мониторинга принимает введённые данные и начинает циклическое выполнение проверок, обновление их статуса в БД, формирование базы статистики времени выполнения проверок и значений параметров (напряжение, память, загрузка процессора и так далее).

- Графическая консоль получает статус выполненных проверок и отображает его в виде цветовой раскраски списка, строит графики, формирует отчёты на основе накопленной статистики.

- В случае сбоя служба инициирует выполнение действий: запись в журнал (в базе данных и дублирование в файловый, локальный), SMS, E-mail, перезапуск / останов служб и компьютера, выдача сообщения на экран, проигрывание звукового файла, запуск внешних программ и команд с параметрами. Выполнение последних трёх действий служба делегирует графической консоли, поэтому она должна быть запущена в это время.

- Система при проверке хостов сети использует множество стандартных протоколов: SNMP, TCP, ICMP, ARP, HTTP, FTP, WMI, NetBIOS. В случае, если данные от хоста служба не может получить удалённо (к примеру, температуру процессора или параметры S.M.A.R.T. жёстких дисков и SSD NVMe), то на помощь приходит удалённый агент. Будучи запущенным в виде службы на удалённом хосте, он локально получает всю необходимую информацию и отдаёт её службе по запросу.

- Web-интерфейс практически дублирует функции графической консоли в браузере. Можно подключиться к web-серверу программы с любого мобильного устройства, ноутбука или компьютера, посмотреть статус проверок, журналы, построить графики, изменить параметры.

Все настройки и результаты проверок хранятся в единой SQL базе данных. Центры (сервера) мониторинга в удалённых сетях взаимодействуют с базой данных самостоятельно из разных подсетей. При этом вся система может быть развернута внутри частной сети предприятия по схеме «Private Cloud», обеспечивая все удобства облачной системы мониторинга и не нарушая безопасность сети.

Кроме повышения надёжности, распределённая схема контроля позволяет выполнять централизованную проверку нескольких удалённых сетей, со сбором статистики в одной базе данных. Необходимо лишь установить на сервере каждой удалённой сети службу мониторинга и настроить на нём связь с базой данных (два TCP-порта — 3050 и 3051).

Golden Keylogger

Основным преимуществом программного обеспечения является возможность его безвозмездного использования. Установить утилиту можно на операционных системах Windows и Mac. Программа хорошо справляется и фиксирует все действия пользователя. Перехват осуществляется в отношении: нажатых человеком клавиш, введения паролей, символов и других комбинаций. После установки программного обеспечения автоматически будет создана папка, в которой будут расположены файлы.

Преимущества использования программы:

- легкая установка;

- маленькие габариты;

- стабильная работа оборудования.

CPU-Z

Программу CPU-Z можно смело назвать самым популярным в мире анализатором систем на базе Windows. Он дает исчерпывающую информацию о процессоре, оперативной памяти и ее подсистеме, и графическом адаптере. CPU-Z полностью бесплатна и совместима со всеми существующими на сегодня версиями Windows.

Программу CPU-Z можно смело назвать самым популярным в мире анализатором систем на базе Windows. Он дает исчерпывающую информацию о процессоре, оперативной памяти и ее подсистеме, и графическом адаптере. CPU-Z полностью бесплатна и совместима со всеми существующими на сегодня версиями Windows.

ЦПУ-Зет выгодно выделяется среди конкурентов двумя качествами: большой глубиной анализа компьютера и простотой оболочки. С ее помощью вы узнаете о таких параметрах вашего процессора как тип и техпроцесс чипа, его тепловыделение, напряжение ядра, ревизия и степпинг, а также уровень и емкость кэша. Такой же подробный отчет доступен для ОЗУ и чипсета материнской платы. Эти данные незаменимы как для энтузиастов-оверклокеров, так и для рядовых пользователей, увлекающихся модернизацией и настройкой своего компьютера. Однако информация о видеосистеме тут подана в сжатой форме, а винчестер не затрагивается вовсе.

Кроме сухой текстовой выкладки в CPU-Z можно проводить простые стресс-тесты системы для проверки ее стабильности под нагрузкой. Отчеты о проведенных испытаниях и о состоянии ПК сохраняются в виде документа TXT и HTML.

Внешний вид утилиты крайне прост и не менялся с начала ее разработки. Перемещение по пунктам производится через вкладки верней панели. Существует также портативная версия для запуска из флэшки или другого носителя.

Преимущества:

- максимальная информативность о ЦП, ОЗУ и чипсете;

- работает на компьютере с любой версией Windows;

- нетребовательна к ресурсам;

- имеет простейший интерфейс (в том числе на русском языке);

- сохраняет отчеты в текстовой форме;

- бесплатное ПО.

Недостатки:

- не выводит информацию о состоянии жесткого диска;

- скудный отчет о видеокарте.

- Не показывает температуру компонентов системы.

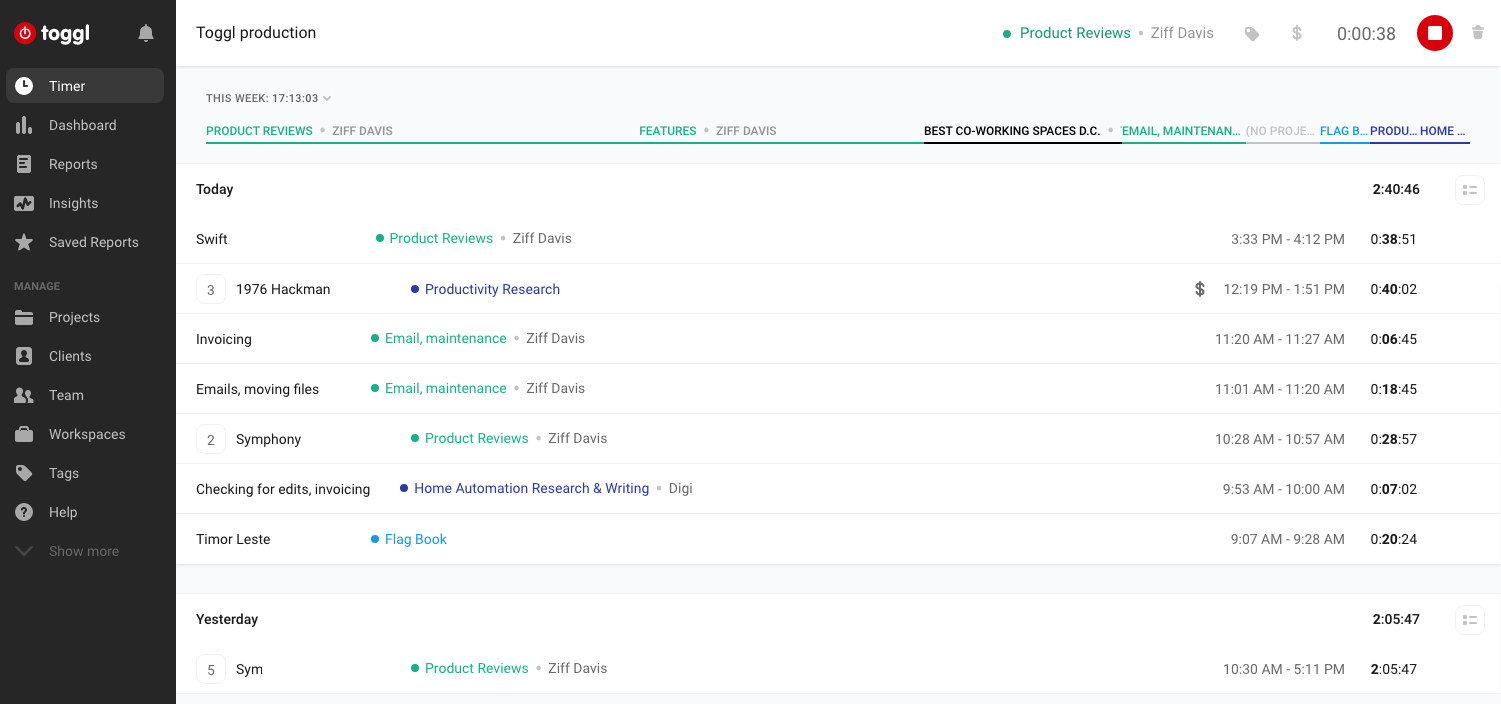

Toggl

О программе Toggl

Облачная программа Toggl относится к немного другой категории программ, чем все вышеперечисленные продукты. Это более демократичный софт, предназначенный больше для отслеживания времени и самоконтроля, чем для мониторинга сотрудников со стороны менеджеров. Программа работает как на десктопных, так и на мобильных устройствах. Toggle создает отчеты и графики об использованном времени, которые, при желании, можно экспортировать в формат Excel. Также в отличие от вышеперечисленных продуктов, Toggl дает целых 30 дней на бесплатное тестирование полного функционала.

Количество подконтрольных компьютеров:

В бесплатной версии программы доступен мониторинг 5 рабочих машин сотрудников.

- Отчеты по рабочему времени.

- Встроенный Pomodoro-трекер.

- Составление графиков работы.

Какие функции доступны только в платной версии:

Платная версия программы состоит из двух пакетов: Стандарт и Премиум. В ней нет ограничений по количеству пользователей, также доступны расширенные функции по управлению проектами, составлению отчетов и управлению командой.

Видео:

Вступление

Мониторинг информационной безопасности автоматизируют с использованием различных средств защиты: LM/SIEM, UBA/UEBA, IRP/SOAR, TIP, IDS/IPS, NTA, EDR. Объединение решений по классам одновременно и удобно, и условно. Системы одного типа отличаются не только количеством функций, но и своей философией. Вернёмся к этой идее позже.

Эти решения давно есть на рынке, но при внедрении мне, как сотруднику интегратора ИБ с большим практическим опытом, приходится сталкиваться с проблемами. Непонимание принципов работы этих инструментов приводит к попыткам «приготовить» их неправильно. Даже успешный пилот – не гарантия успешного внедрения.

Все участники рынка со стороны исполнителя – интеграторы, дистрибьюторы, сервис провайдеры (далее просто «интеграторы») и производители – коммерческие компании. Но конкуренция растёт и для беспечной старости уже недостаточно, как в нулевых, «как-то» закрыть прибыльный проект и убежать в закат. Техническая поддержка, модернизация и развитие, смежные проекты – основной источник дохода в наши дни. И он не существует без нахождения в едином понятийном поле, обмена знаниями и принятия стратегий совместно с заказчиками.

Этой статьёй я хочу внести свои пять копеек в решение проблемы. Перед тем как перейти к технической составляющей, рассмотрим два связанных с ней вопроса.

Статья рассчитана на тех, кто уже задумался о мониторинге ИБ, но ещё не погрузился в тему глубоко. Поэтому в ней не раскрываются такие базовые термины, как «событие», «мониторинг», «аналитик», «пилот» («пилотный проект»). Смысловые компоненты, вкладываемые в них, различаются в зависимости от того, кто их применяет. А хорошее описание с обоснованием, почему именно так их определяем, может потянуть на отдельную статью.

Что нам стоит SOC построить

Чем выше бюджет проекта, чем больше проект политизирован, тем сложнее изменить его вводные. Но для решения вопросов безопасности тоже действует принцип Парето. Добивать самые трудоёмкие 1-5-10% договора, которые не будут заметны в общем результате, не выгодно ни одной из его сторон. Проект лучше разбивать на этапы, а не гнаться за постройкой условного SOC с нуля. Это позволит учесть опыт предыдущих стадий и минимизировать риски по реализации нереализуемого, а часто и не нужного.

Итоговые цели нужно как ставить, так и пересматривать. А когда они зафиксированы в договоре, это практически невозможно. Например, база данных, с которой по грандиозному плану будут собираться события аудита, упадёт под дополнительной нагрузкой, вызванной этим самым аудитом. Но в техническое задание уже заложено требование по написанию ранбука на основе данных источника и реализации его в IRP. Переходим к правкам по ходу пьесы?

Декомпозицию на этапы можно производить вплоть до подключения «вот этих 5 видов источников» или создания «вот этих 10 сценариев и ранбуков к ним». Главное – это не полнота внедрения, а полнота использования того, что внедрено. Обосновать модернизацию эффективного решения проще, чем того, которое всплывает два раза в год в негативном контексте и стоит в десять раз дороже.

Если не знаете, что точно хотите и можете получить от автоматизации – просите пилотный проект. Но если не понимаете, что вам надо «без автоматизации» – от кого будете защищаться, куда и как ему было бы интересно проникнуть, что вам с этим делать – преимуществ от пилота будет мало. В технической части вы, вероятно, совершите скачок. Но подходит ли вам конкретный продукт – сказать будет сложно. Тут нужен консалтинг, а не внедрение технических решений. Пока вы не определитесь, что хотите автоматизировать, выбор конкретной системы не будет обоснованным. То, что показалось достаточным в ходе сегодняшнего пилота, завтра придётся подпирать костылями.

Пилот должен проводиться в рамках разумного. Я знаю организацию, которая столкнулась с невозможностью масштабирования после закупки. Не первый раз просят пилот, в котором у SIEM 30 графических панелей, 40 видов источников, 50 правил корреляции и 60 отчётов. Сделайте, а мы подумаем, покупать или обойдёмся. Интересы сторон должны сходиться. В той же части масштабирования можно согласовать решение с производителем и, например, заручиться от него гарантийным письмом.

Другие программы мониторинга ресурсов системы

Системный трей. Если вам необходима небольшая программа, которая будет отображать все стандартные показатели в простом и понятном виде в системном трее, то вы можете использовать Process Explorer и Networx. На картинке слева как раз видно, как это будет выглядеть.

Windows Side Bar. Данную программу сложно внести в обзор, так как программа представляет собой угрозу безопасности. Даже Microsoft предупреждает об этом. И кстати, Microsoft не пытается что-либо исправить. Они идут по пути исключения ее из системы (technet.microsoft.com/en-us/security/advisory/2719662). Начиная с Windows 8 она не входит в систему. С учетом такой тенденции, программу лучше вообще не использовать.

Samurize. Предназначена для Windows, работает только в XP, 2000 и 2003. Поэтому данная программа не включена в обзор.

Советуем вам так же ознакомитья с обзором Лучшие бесплатные диспетчеры процессов.

NTA и NBA

У вас уже скорее всего есть SIEM, который получает агрегированные данные трафика в форматах NetFlow, sFlow, jFlow, Packeteer или сам создаёт такие агрегаты из копии трафика. Их основные данные – информация L3 и L4 OSI. Также, у вас скорее всего внедрён IDS/IPS, который не записывает трафик, но анализирует его полную копию от L2 до L7, насколько позволяет шифрование.

Если эти средства не решили ваши задачи, можно дополнить систему мониторинга с помощью Network Traffic Analysis. Это решение производит запись трафика для его последующего исследования. При планировании стоит учесть гораздо больший по сравнению с LM/SIEM объем хранилища и необходимость предварительной расшифровки данных.

Трафик объединяет в себе и информацию, и факт её передачи. В отличие от событий, генерация которых избирательна, он полностью описывает, что произошло между двумя взаимодействующими системами, и его нельзя удалить или сфабриковать. События собираются в LM или SIEM с некоторой задержкой, если это не Syslog, в случае которого возможен спуфинг. А если успеть очистить журнал источника – действие, подозрительное само по себе – что точно случилось узнать будет трудно.

Также можно использовать решения класса Network Behavior Analysis – аналог U(E)BA для сети со всеми его преимуществами и недостатками, но с парой особенностей. Во-первых, эти решения гораздо чаще выпускаются в виде обособленных продуктов. Во-вторых, как мы уже говорили в части 6, основных сетевых протоколов несколько десятков, что делает решение «из коробки» довольно эффективным.

Результат использования NTA и NBA – у вас есть аналоги SIEM и U(E)BA, позволяющие использовать все особенности трафика.

О сборе метрик

Итак, вы решили создать систему мониторинга. Первым шагом предлагаю задуматься о том какие метрики собирать:

-

Показатели хост-системы и окружающего «железа» — утилизация ресурсов CPU, RAM, нагрузка на дисковые и сетевые устройства, статистика по процессам, информация о состоянии платформы оркестровки и так далее; всех их объединяет один признак – такие метрики относятся к самому низкому доступному вам уровню инфраструктуры, с которой вы работаете.Например, если вы предоставляете сервис для хостинга виртуальных машин, вам понадобится мониторить сервера виртуализации; а если выкатываете свой продукт на площадку клиента, это наверняка будут виртуальные машины и/или K8s-кластер

-

Показатели обслуживаемых приложений – здесь появляется слой метрик, которые можно связать с процессами, в корректности и стабильности работы которых вы напрямую заинтересованы; ими могут быть гипервизор, ваш софт для клиента, некоторые системные процессы.На этом уровне появляется возможность (а часто необходимость) устанавливать однозначную связку «инфраструктура-приложение». В самом простом виде она может выглядеть так – вы мониторите состояние процесса «запущен/не запущен», к этой метрике привязываете теги с именами хоста и приложения, по сумме которых можно будет однозначно определить, к чему именно эта метрика относится

-

Показатели бизнес-процессов – сюда относится информация, на основе которой можно делать выводы о работоспособности бизнес-функций. В качестве примера возьмем операцию списания денег с лицевого счета пользователя – допустим, для успешного выполнения операции необходимо, чтобы был доступен личный кабинет (веб-сервер), сервис постановки задач в очередь, брокер асинхронных сообщений, платежный шлюз и база данных. Чтобы быть уверенным, что операция может быть выполнена, вам понадобится следить за состоянием всей цепочки, хотя бы в самом простом виде – работают ли все приложения в ней

-

Результаты смок-тестов – по сути, расширение предыдущего уровня; это показатели периодически выполняемых фейковых бизнес-операций, по которым можно будет поймать проблему

Pull VS Push

Предмет жарких споров в тематических каналах и форумах с извечным вопросом – что же лучше?

Push-модель – это когда у вас есть классическая БД, в которую активно пишут агенты. Отличается большим объёмом точек конфигурирования (как правило, по количеству агентов мониторинга), но в то же время дает возможность базе заниматься своей основной задачей – хранить метрики и управлять их жизненным циклом, пассивно ожидая, пока в неё что-нибудь положат.

Pull-модель – насколько мне известно, относительно новый подход, набравший популярность с приходом в нашу жизнь платформ для оркестровки контейнеров. В этом случае, сам сервер мониторинга ходит по пассивным экспортерам и забирает у них метрики. Плюс – единая точка конфигурирования, сам сервер, которому надо рассказать, что и откуда забирать. ИМХО, он же и главный минус – в случае отвала сети вы теряете показатели за время её простоя. Отлично показывает себя в эфемерных средах вроде K8s, когда количество сущностей, которые необходимо мониторить, изменяется с течением времени. За их пределами уже не столь удобен – для получения метрик от хостов вам понадобятся агенты-экспортеры.

Выбор модели остается за вами – исходите из ваших потребностей и задач.

СИСТЕМНЫЕ ТРЕБОВАНИЯ И ПРОИЗВОДИТЕЛЬНОСТЬ

Программа (десктопная консоль управления, сервера мониторинга и агенты) работает во всех современных версиях ОС Windows XP/Vista/7/8.1/10; Server 2003/2008/2012/2016/2019/2022 и обеспечивает высокую производительность выполнения проверок хостов.

Пакет позволяет осуществлять контроль функционирования устройств, используя более 30 встроенных проверок, поддерживающих общепринятые сетевые протоколы, например, ICMP, TCP, ARP, SNMP, WMI и SSH. Требуемая производительность сервера или ПК для работы программы сильно зависит от числа используемых проверок (сенсоров) и от типов проверок, которые различаются по нагрузке на процессор (низкая — ICMP, ARP, TCP, HTTP, FTP; средняя — SNMP, SSH; высокая — WMI).

- Протоколы с низкой нагрузкой ЦП (ICMP, ARP, TCP, HTTP, FTP): Современный компьютер средней производительности способен вести мониторинг 1000-2000 низконагруженных сенсоров.

- Средняя нагрузка (SNMP): Если необходимо осуществлять контролировать параметры управляемых коммутаторов по SNMP, средний ПК может обеспечить мониторинг нескольких сотен сенсоров. Если таких сенсоров будет более 1000, желательно использовать многопроцессорный сервер с большим объемом оперативной памяти. По опыту можем сказать, что можно контролировать порядка 8000 коммутаторов по SNMP на 24-ядерном сервере с 16 ГБ памяти и SSD-дисками. Большое число проверок в сочетании с коротким интервалом между ними вызывает интенсивную запись статистики на диск (и увеличенный расход ОЗУ). Рекомендуем в таких случаях хранить данные на более быстрых дисках SSD.

- Высокая нагрузка (WMI):Проверки WMI нагружают процессор более всего. 500-1000 проверок, выполняемых с одного ПК, могут вызвать задержки в работе программы. Рекомендуем ознакомиться с тестовой версией программы для тестирования производительности в ваших специфических условиях.

- RTSP: При настройке мониторинга битрейта видеокамер по протоколу RTSP следует учитывать, что каждая проверка генерирует входящий трафик порядка 50-250 КБ/сек. Большое количество таких проверок на одном сервере мониторинга может сильно загрузить сеть и процессор. По нашему опыту, 40-50 проверок RTSP уже могут загружать канал в 100 Мбит/сек. Рекомендуется разбивать проверки RTSP на несколько серверов мониторинга, по 50-100 на каждом (либо больше, по ситуации). Либо создавать все (или несколько ) проверки камер на одном хосте — в этом случае они будут запускаться последовательно, не загружая канал.

Если нет необходимости в хранении накопленной статистики проверок, ее можно отключить и повысить производительность до максимума.

СКАЧАТЬ ПРОГРАММУ

Контроль нарушений безопасности и дисциплины

DLP система, выявление и просмотр нарушений рабочего распорядка

При помощи системы информационной безопасности LanAgent можно обнаружить и предотвратить опасные действия сотрудников: вынос конфиденциальной информации,

подрыв имиджа компании, работа на конкурентов.

LanAgent контролирует почту, переписки в мессенджерах и соц сетях, копирования файлов. Настраиваемые правила реагируют на запуск программ, посещение

веб-страниц, заголовки открываемых файлов, ключевые фразы в переписке или пересылаемых документах.

Также, программа учета рабочего времени LanAgent может оперативно выявлять дисциплинарные нарушения сотрудников.

- Предотвращение утечек информации

- Оповещение о нарушениях трудовой дисциплины

- Анализатор рисков

- Выявление опасного или нестандартного поведения сотрудников

10.TopTracker

![]()

TopTracker замыкает десятку рейтинга. Это приложение, ориентированное на контроль фрилансеров и интеграцию в небольших командах с удалёнными сотрудниками. Его функционал достаточно ограничен, но контроль продуктивности и Учёт рабочего времени присутствуют. Зато сервис полностью бесплатный и доступен в версиях для Windows, Linux (в т.ч. Debian, Fedora), MacOS.

Функционал для контроля удалённых сотрудников

- Учёт рабочего времени.

- Формирование отчётов о производительности.

- Управление проектами в команде.

- Контроль фрилансеров с сохранением конфиденциальности.

Недостатки программы

Отсутствие возможности выставления счетов и интеграции со сторонними сервисами. Нет мобильных приложений. Отслеживание рабочего времени и продуктивности слабо автоматизировано.

Обоснование десятого места в рейтинге

Сравнительно с предыдущими системами TopTracker достаточно примитивен и ограничен. Но он бесплатный, популярный и позволяет неплохо контролировать удалённых сотрудников. Благодаря этому и вошёл в рейтинг.

ВЕРСИИ: ОБЫЧНАЯ И PRO

| Функции \ Программы |

10-Страйк: Мониторинг Сети |

||

|---|---|---|---|

|

Обычная |

Pro |

||

| Графическая схема сети | — | + | + |

| Сканирование топологии сети | — | — | + |

| Фоновая работа в режиме службы | + | + | — |

| Мониторинг распределенных сетей | — | + | — |

| Проверки хостов за роутером без форвардинга портов через NAT | — | + | — |

| Хранение результатов и настроек в единой SQL-СУБД | — | + | — |

| Возможность использования удаленных агентов на ПК | — | + | — |

| Мониторинг температуры ЦП и скорости вентиляторов (в агенте) | — | + | — |

| Мониторинг параметров SMART на жестких дисках и SSD NVMe (в агенте) | — | + | — |

| Встроенный веб-сервер для просмотра результатов | — | + | + |

| Управление через веб-интерфейс | — | + | — |

| Многопользовательский режим, разграничение доступа | — | + | — |

| Сценарий использования | Фоновый мониторинг в круглосуточном режиме (на сервере) | Фоновый мониторинг в круглосуточном режиме, включая распределенный режим (много серверов) | Работа с программой на ПК администратора, исследование топологии сети, управление хостами/ПК |

В версии Pro также есть графическая карта.

Мы добавили в таблицу другую нашу программу «10-Strike LANState Pro» для сравнения. В ней реализован тот же самый набор проверок и оповещений, есть графическая карта с расположенными на ней хостами (удобно видеть сразу что работает/не работает), по которой можно управлять хостами и просматривать информацию по ним. Однако эта программа не работает в режиме службы (без входа в систему).

Позже мы также добавили отображение результатов проверок на карте и в Pro-версию «10-Страйк: Мониторинг Сети».

СКАЧАТЬ ПРОГРАММУ

Причины перегрева и как снизить температуру

Разберем причины, когда температура комплектующих начинает выходит за рамки допустимой.

-

Пыль. Чаще всего, грязь внутри системного блока или ноутбука является причиной ухудшения теплопроводности и повышения температуры. Для решения проблемы, разбираем компьютер и выдуваем пыль, используя баллончик со сжатым воздухом.

-

Скопление горячего воздуха внутри корпуса. Для начала можно попробовать открыть боковую крышку компьютера, если поможет — установить дополнительный вентилятор на боковую стенку. Для ноутбука можно купить охлаждающую подставку.

-

Высыхание термопасты. Снимаем кулер процессора, стираем остатки термопасты и наносим новый слой.

-

Слабая работа вентиляторов. При слабом их вращении, эффективность охлаждения будет ниже предполагаемой. Замерить скорость вращения вентиляторов можно с помощь вышеупомянутых программ, например, SpeedFan. Вентиляторы можно попробовать почистить от пыли, смазать, заменить.

-

Близкое расположение комплектующих друг к другу. Железо может греть друг друга. Если есть место, стоит разместить диски на большом расстоянии друг от друга, то же самое имеет отношение к видеокартам. Внутри корпуса все провода стоит аккуратно загнуть по краям, оставив много пространства в центре для эффективной циркуляции воздуха.

-

Высокая температура окружения. Летом требуется больше охлаждать компьютер. Также стоит следить, чтобы компьютер стоял подальше от батарей или иных источников тепла.

-

Проблема с электропитанием. При завышенной подаче электропитания, будет наблюдаться перегрев. Измерить напряжение можно вышеописанными утилитами, например, AIDA64 или HWMonitor. При превышении показателей напряжения попробуем подключить компьютер к другому источнику электроэнергии или заменить блок питания.

-

Неэффективный режим работы электропитания Windows. Если выставлен режим работы электропитания на максимальную производительность, стоит попробовать выставить сбалансированный.

- Перегрев блока питания. Некоторые модели блоков питания имеют выдувной вентилятор в сторону процессора, что ухудшает эффект от системы охлаждения последнего.

Дополнительно, о снижении температуры читайте статью Перегревается компьютер.

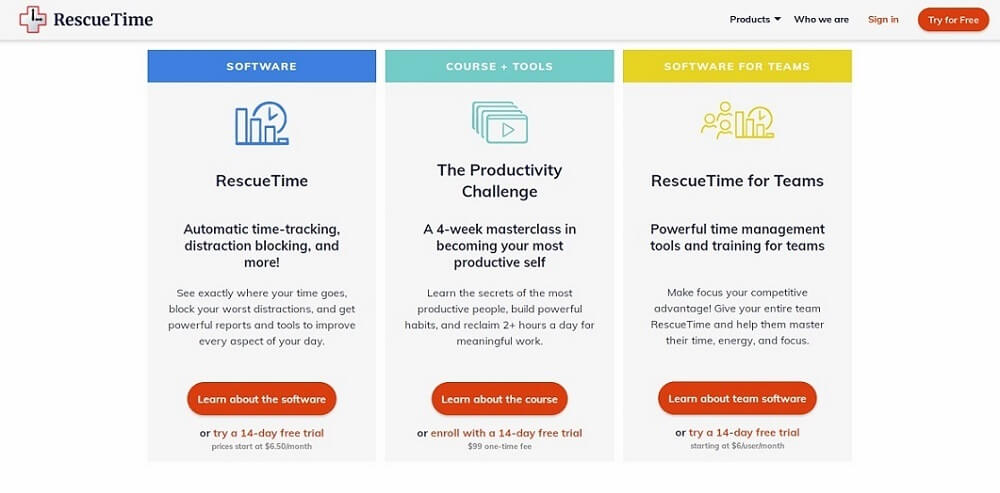

6.RescueTime

RescueTime – это сервис не столько для контроля удалённых сотрудников, сколько для повышения их эффективности. Простой в интеграции, удобный в использовании, он автоматически формирует отчёты по продуктивности и позволяет составить мнение о том, сколько и как человек работает, а также, что именно ему мешает трудиться более продуктивно. ПО работает со всеми основными ОС – мобильными и десктопными. Доступна интеграция с GitHub, Slack и еще почти 50 сервисами.

Функционал для контроля удалённых сотрудников

- Отслеживание времени, затраченное на каждый сайт и приложение.

- Блокировка отвлекающих сайтов и приложений.

- Формирование отчётов о продуктивности по разным периодам.

- Информирование о чрезмерно продолжительном выполнении задач.

Цена и ограничения для бесплатной версии

Стоимость программы – 9$ в месяц за пользователя. Есть бесплатная версия с ограниченным набором функций, подходящая только для личного контроля собственной продуктивности, а не для корпоративного использования.

Недостатки программы

RescueTime не поддерживает работу в автономном режиме. Отсутствует возможность отслеживать время выполнения задач и проектов – контролируются только отдельные инструменты и сервисы. Нет возможности разделить регистрацию оплачиваемых и неоплачиваемых часов.

Обоснование шестого места в рейтинге

RescueTime – специфический, но простой в использовании и доступный для понимания сервис. Руководителю он поможет не контролировать удалённого сотрудника, а получать необходимые сведения о том, почему его продуктивность находится на таком уровне.