Администрирование групповой политики в управляемом домене доменных служб azure active directory

Содержание:

- Как на практике применить групповые политики в Windows 10

- Расширенное управление групповой политикой

- Настройки групповой политики

- Локальная групповая политика

- Установка средств управления групповыми политиками

- Как обновить GPO через PowerShell

- Улучшения Windows 8

- Вопросы конфигурирования системы

- Настройки групповой политики Windows 8

- Настройки политики

- Сброс с помощью редактора локальной групповой политики

- настройка брандмауэра Windows в правилах исходящего трафика с повышенной безопасностью

- Создание объекта групповая политика и настройка режимов BranchCache

- Открытие оснастки и изменение пользовательского интерфейса

- Установка роли WSUS на Windows Server 2012 R2 / 2016

Как на практике применить групповые политики в Windows 10

Здравствуйте, уважаемые читатели моего блога. В некоторых статьях я неоднократно использовал возможности системной утилиты gpedit, которая позволяет управлять запуском и установкой приложений, контролировать поведение пользователей, ограничивать некоторые возможности ОС

Сегодня я хотел бы подробно рассказать о такой важной вещи, как настройка групповых политик в Windows 10. Будет рассмотрено несколько полезных примеров, которые могут Вам пригодиться

Сразу же подчеркну, что подобный функционал доступен только в «Профессиональной» и «Корпоративной» версиях операционной системы Microsoft. Но есть способ установить утилиту и для «Домашней» (Home) версии. Если этого не делать, то вносить изменения в некоторые аспекты ОС придется через редактирование реестра, что менее безопасно и не так удобно, чем с помощью графического интерфейса.

Добавление утилиты для версий «Домашняя» и «Стартер»

Нам понадобится скачать вот этот архив с патчем:

Групповые политики для Windows Home Скачано: 1642, размер: 855 Кб, дата: 08.Авг.2016

Распаковываем в любую папку и запускаем установщик setup.exe с правами администратора.

Когда появится последнее окно с кнопкой «Закончить установку» (Finish), не спешите её нажимать. Если используете систему 64 bit, то следует зайти в каталог, где расположены системные файлы (Windows) и скопировать из временной папки Temp/gpedit следующие dll-файлы:

- gpedit

- appmgr

- fde

- gptext

- fdeploy

- gpedit.msc

- Вставляем их в директорию %WinDir%\System32

- Теперь заходим в каталог SysWOW64 и с него копируем папки:

- GroupPolicy

- GroupPolicyUsers

- GPBAK

- И один файл gpedit.msc

- Вставляем их System32 и перезапускаем ПК.

- После запуска пробуем войти в консоль «Выполнить» (Win + R) и вбиваем в поле ввода следующую команду:

В случае возникновения ошибки (если не удается войти) следует пройти по пути: Windows\ Temp\ gpedit и там в ручном режиме запустить файл, соответствующий разрядности Вашей ОС – xbat или x86.bat.

Вот и всё. Теперь Ваша «Домашняя» версия поддерживает возможность настройки групповых политик.

Примеры работы групповых политик на практике

О том, как запустить утилиту было сказано выше. Не буду повторяться. Когда откроется окно редактора локальной групповой политики, слева отобразится перечень элементов для конфигурации ПК и пользователя, а справа – более конкретные параметры, а также подробная информация о выбранном пункте.

Уверен, Вы хотите поскорее перейти от сухой теории к рассмотрению живых примеров.

Установка запрета на запуск приложений

- Переходим по следующему пути: «Конфигурация пользователя», затем «Административные шаблоны», выбираем подпапку «Система».

- Справа отобразится перечень возможностей.

- Допустим, мы не хотим запускать определенные приложения из соображений безопасности. Для этого открываем настройки пункта «Не запускать указанные приложения Windows».

- В открывшемся окне выделяем отметку «Включить», а после этого кликаем по кнопке «Показать» (которая откроет перечень запрещенных программ).

- Теперь осталось только прописать имена .exe файлов в данном списке, и сохранить изменения, нажав на «ОК».

- После попытки запуска указанного софта будет появляться следующая ошибка:

Чтобы отключить запрет, нужно просто удалить нужный файл из «черного списка».

Внесение изменений в UAC

Если Вам надоело всплывающее окно, которое появляется каждый раз, когда Вы пытаетесь запустить стороннее приложение, значит необходимо изменить некоторые параметры управления учетными записями. Для этого:

- Переходим к папке «Конфигурация ПК», затем – «Конфигурирование Windows». После этого открываем директорию «Параметры безопасности», переходим в «Локальные политики».

- Справа отобразится перечень настроек. Нас интересует следующая опция: «Запрос согласия для исполняемых файлов не из Windows».

- Чтобы полностью отказаться от появления уведомлений, выбираем из списка вариант «Повышение без запроса».

Это лишь парочка простейших примеров, которые могут помочь в решении некоторых проблем. Я рекомендую более подробно изучить работу данного системного клиента, чтобы научиться управлять большинством возможностей Windows 10.

C уважением, Виктор

Расширенное управление групповой политикой

Microsoft также выпустила инструмент для внесения изменений в групповую политику под названием Advanced Group Policy Management. (он же AGPM). Этот инструмент доступен для любой организации, имеющей лицензию на Пакет оптимизации рабочего стола Microsoft (он же MDOP). Этот расширенный инструмент позволяет администраторам иметь процесс регистрации и возврата для изменения объектов групповой политики, отслеживать изменения в объектах групповой политики и реализовывать рабочие процессы утверждения для изменений в объектах групповой политики.

AGPM состоит из двух частей — сервера и клиента. Сервер — это служба Windows, которая хранит свои объекты групповой политики в архиве, расположенном на том же компьютере или в общей сетевой папке. Клиент — это оснастка консоли управления групповой политикой. подключается к серверу AGPM. Настройка клиента осуществляется через групповую политику.

Настройки групповой политики

Параметры групповой политики — это способ для администратора устанавливать политики, которые не являются обязательными, но необязательными для пользователя или компьютера. Существует набор расширений параметров групповой политики, которые ранее были известны как PolicyMaker. Microsoft купила PolicyMaker, а затем интегрировала их с Windows Server 2008. С тех пор Microsoft выпустила инструмент миграции, который позволяет пользователям переносить элементы PolicyMaker в настройки групповой политики.

В настройках групповой политики добавлен ряд новых элементов конфигурации. Эти элементы также имеют ряд дополнительных параметров таргетинга, которые можно использовать для детального управления применением этих элементов настройки.

Предпочтения групповой политики совместимы с версиями x86 и x64 Windows XP, Windows Server 2003 и Windows Vista с добавлением Клиентские расширения (также известный как CSE).

Клиентские расширения теперь включены в Windows Server 2008, Windows 7, и Windows Server 2008 R2.

Локальная групповая политика

Локальная групповая политика (LGP или LocalGPO) — это более базовая версия групповой политики для автономных и недоменных компьютеров, которая существует по крайней мере с Windows XP Home Edition,[] и может применяться к компьютерам домена.[нужна цитата] До Windows Vista LGP могла принудительно применять объект групповой политики для отдельного локального компьютера, но не могла создавать политики для отдельных пользователей или групп. Начиная с Windows Vista, LGP позволяет управлять локальной групповой политикой для отдельных пользователей и групп, а также позволяет выполнять резервное копирование, импорт и экспорт политик между автономными машинами с помощью «пакетов групповой политики» — контейнеров групповой политики, которые включают файлы, необходимые для импорта политики на конечную машину.

Установка средств управления групповыми политиками

Для создания и настройки объекта групповой политики (GPO) необходимо установить средства управления групповыми политиками. Их можно установить как компонент Windows Server. Подробнее об установке средств администрирования на клиенте Windows см. в статье

-

Войдите на виртуальную машину управления. Инструкции по подключению с помощью портала Azure см. в статье .

-

При входе в виртуальную машину по умолчанию должен открываться диспетчер сервера. Если это не произойдет, откройте меню Пуск и выберите Диспетчер сервера.

-

На панели управления в окне диспетчера серверов щелкните Добавить роли и компоненты.

-

На странице Перед началом работы в мастере добавления ролей и компонентов щелкните Далее.

-

В разделе Тип установки оставьте флажок Установка ролей или компонентов и щелкните Далее.

-

На странице Выбор сервера выберите из пула серверов текущую виртуальную машину, например myvm.aaddscontoso.com, и щелкните Далее.

-

На странице Роли сервера нажмите кнопку Далее.

-

На странице Функции выберите Управление групповой политикой.

-

На странице Подтверждение щелкните Установить. Установка средств управления групповыми политиками может занять одну-две минуты.

-

Когда установка компонента завершится, нажмите кнопку Закрыть, чтобы выйти из мастера добавления ролей и компонентов.

Как обновить GPO через PowerShell

Оболочка PowerShell так же имеет отдельный командлет, который легко может инициировать запрос на обновление групповой политики, называется он Invoke-GPUpdate.

Invoke-GPUpdate — это командлет обновляющий параметры групповой политики, включая настройки безопасности, которые установлены на удаленных компьютерах с помощью планирования хода выполнения команды Gpupdate. Вы можете комбинировать этот командлет по сценарию, чтобы запланировать команду Gpupdate на группе компьютеров. Обновление может быть запланировано для немедленного запуска параметров политики или ожидания в течение определенного периода времени, максимум до 31 дня. Чтобы избежать нагрузки на сеть, время обновления будет смещено на случайную задержку.

Давайте запросим обновление политик GPO на моем тестовом сервере с Windows Server 2021, для этого запускаем оболочку PowerShell и вводим команду:

Invoke-GPUpdate –RandomDelayInMinutes 0

Ключ –RandomDelayInMinutes 0 установит задержку в выполнении на ноль секунд, в противном случае обновление будет выполнено рандомно, через некоторое время.

Обратите внимание, что командлет не выдает никаких результатов, если все работает нормально. В некоторых случаях ваши пользователи могут увидеть всплывающее окно командной строки с заголовком taskeng.exe, которое отображает сообщение «Политика обновления»

Через секунду окно исчезает.

Если нужно произвести обновление на удаленном компьютере, то нужно воспользоваться ключом -Computer, команда примет вот такой вид:

Invoke-GPUpdate -Computer dc01.root.pyatilistnik.org –RandomDelayInMinutes 0

Если нужно выполнить принудительно без запроса подтверждения пользователя, то укажите ключ -Force.

Если нужно указать явно, что необходимо запросить политики только для пользователя или компьютера, то можно использовать ключ -Target, который имеет значения User или Computer. Кстати если удаленный компьютер не отвечает, то вы получите ошибку:

Invoke-GPUpdate : Компьютер «dc01.root.pyatilistnik.org» не отвечает. Целевой компьютер выключен или отключены правила брандмауэра удаленного управления запланированными задачами (Invoke-GPUpdate : Computer «dc01.root.pyatilistnik.org» is not responding. The target computer is either turned off or Remote Scheduled Tasks Management Firewall rules are disabled.). Имя параметра: computer строка:1 знак:1 + Invoke-GPUpdate -Computer dc01.root.pyatilistnik.org -Target User –Ra … + ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~ + CategoryInfo : OperationTimeout: (:) , ArgumentException + FullyQualifiedErrorId : COMException,Microsoft.GroupPolicy.Commands .InvokeGPUpdateCommand

Еще одним преимуществом командлета PowerShell является то, что у вас есть больше возможностей в выборе машин, которые вы хотите обновить. Например, с помощью приведенной ниже команды вы должны выбрать все компьютеры, которые начинаются с «Note*«.

Get-ADComputer –Filter ‘Name -like «Note*»‘ | foreach{ Invoke-GPUpdate –Computer $_.name -Force -RandomDelayInMinutes 0}

Если нужно выбрать все компьютеры, то ставим звездочку «*»

Get-ADComputer –Filter * | foreach{ Invoke-GPUpdate –Computer $_.name -Force -RandomDelayInMinutes 0}

При желании вы можете найти все компьютеры по версиям операционных систем и сделать обновление групповых политик по данному критерию.

Не забываем, что можно ограничить поиск отдельным организационным подразделением, для этого есть ключ -Searchbase и команда примет вот такой вид:

Get-ADComputer –Filter * -Searchbase «OU=Windows10,OU=Компьютеры,OU=Оргструктура,DC=root, DC=pyatilistnik,DC=org» | foreach{ Invoke-GPUpdate –Computer $_.name -Force -RandomDelayInMinutes 0}

Еще вы можете подготовить текстовый файл со списком серверов, который так же можно через цикл обработать, вот по такому принципу:

$comps = Get-Content «C:\temp\comps.txt» foreach ($comp in $comps) { Invoke-GPUpdate –Computer $_.name -Force -RandomDelayInMinutes 0 }

Я также добавил здесь параметр -Force, чтобы обеспечить повторное применение параметров групповой политики, даже если клиент замечает, что новые версии GPO недоступны. Таким образом, когда мы говорим о принудительном обновлении групповой политики, мы на самом деле имеем в виду две разные вещи. Без параметра Force мы просто незамедлительно инициируем обновление; если мы добавим параметр Force, мы форсируем обновление, даже если обновлять нечего. Параметр Force вступает в игру, если вы считаете, что что-то пошло не так в предыдущем обновлении объекта групповой политики.

Улучшения Windows 8

Windows 8 представила новую функцию под названием «Обновление групповой политики». Эта функция позволяет администратору принудительно обновлять групповую политику на всех компьютерах с учетными записями в определенном организационном подразделении. Это создает запланированную задачу на компьютере, который запускает команда в течение 10 минут, скорректированная случайным смещением, чтобы избежать перегрузки контроллера домена.

Было введено состояние инфраструктуры групповой политики, которое может сообщать, когда какие-либо объекты групповой политики не реплицируются правильно между контроллерами домена.

Отчет о результатах групповой политики также имеет новую функцию, которая определяет время выполнения отдельных компонентов при обновлении групповой политики.

Вопросы конфигурирования системы

Настройка групповой политики во многом зависит от того, какие именно разрешения должны быть предоставлены зарегистрированному пользователю (даже на уровне администратора). Конечно, можно понизить степень контроля UAC, но это все равно не предоставит пользователю полного контроля над исполняемыми действиями.

Но групповая политика Windows любой версии, по крайней мере, на начальном этапе настройки позволяет сконфигурировать вход в систему (например, можно задать для каждого конкретного пользователя экранную заставку, отображение ярлыков программ на «Рабочем столе», дать доступ к командной строке и меню «Выполнить» и т. д.). Полное описание параметров и настроек будет приведено ниже.

В такой ситуации редактор групповых политик может использоваться для установки запретов на исполнение каких-то действий, но, по большому счету, если внести соответствующие изменения в системный реестр, все эти действия могут оказаться просто бессмысленными. И вот почему.

Дело в том, что система при старте считывает именно данные реестра, управление которому передается после инициализации всех устройств в первичной системе BIOS/UEFI. И именно копия состояния реестра является ключевым условием для восстановления. Получается, что образ жесткого диска сохранять совершенно не обязательно. Просто создайте копию через функцию экспорта и сохраните файл с расширением REG в любом удобном месте.

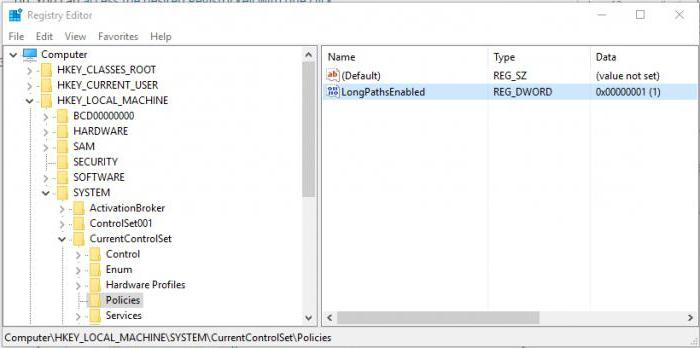

А обращение к групповым политикам при старте произойдет как раз на уровне реестра. В ветке HKLM, если перейти к разделу System (и не только там), есть специальный каталог Policies, настройки параметров которого полностью дублируют опции, установленные в групповых политиках, однако имеют более высокий приоритет.

Настройки групповой политики Windows 8

Групповая политика в Windows 8 мало чем отличается от аналогичного инструмента в «десятке». Рассмотрим его на примере Windows 10, подразумевая что в «восьмёрке» он ничем не отличается, за исключением наличия нескольких дополнительных опций.

Что это за инструмент

Групповая политика – это обширный набор плавил, опций и настроек, посредством которых системный администратор может конфигурировать параметры компьютера. Сюда относится возможность изменять различные значения, устанавливать всевозможные ограничения, отключать или активировать функции. В общем, групповая политика предоставляет пользователю возможность редактировать записи системного реестра посредством удобного и понятного инструмента, в котором каждый параметр имеет название с кратким описанием, чего не предоставляет редактор реестра.

Эта оснастка доступна только для пользователей, которые установили на свои компьютеры Windows 10 профессиональную (Pro) или для бизнеса (Enterprise). В ином случае придется обновлять операционную систему или остаться без нижеописанных возможностей.

Запуск редактора

Прежде чем ознакомиться с функционалом редактора, необходимо выяснить, каким образом он запускается, и как быстрее вызвать оснастку.

Выполняем команду «gpedit.msc», скопировав или вбив ее в поисковую строку начального экрана, или «Пуск» в Windows 10, или текстовую форму командного интерпретатора (вызывается на экран посредством Win + R).

Добавление редактора в Виндовс Домашняя

Если появилось сообщение, оповещающее о невозможности запустить редактор, или используете домашнюю версию Windows 10 или «восьмерки», тогда придется выполнить интеграцию инструмента в операционную систему.

Внимание! Редактор групповой политики в домашнюю версию Виндовс не добавляется с XP, и Виндовс 10 не стала исключением. Посмотрите ещё: Как переустановить Windows 8

Посмотрите ещё: Как переустановить Windows 8

- При использовании операционной системы разрядностью x32 бит закрываем окно, нажав «Finish», в 64-х битной редакции Виндовс 10 и 8 эту кнопку ни в коем случае не трогаем.

- Заходим в папку «Temp», расположенную в директории «Windows» системного тома.

- Копируем туда динамические библиотеки (файлы с расширением dll) gpedit, fde,gptext, appmgr, fdeploy с распакованного архива.

- Копируем файл «gpedit.msc» в директорию «System32», которая находится в той же системной папке «Windows».

- Создаем копии GroupPolicy, GPBAK файлов GroupPolicyUsers иmsc, расположенных в «SysWOW64», в папке «System32».

- Если все прошло успешно, жмем «Finish» и перезагружаем Windows 10.

При возникновении ошибки в случае копирования документов придется подождать около минуты и повторить попытку или освободить проблемные файлы от использования их запущенными приложениями при помощи Unlocker.

Бывает, что при точном выполнении всех пунктов инструкции появляется ошибка с текстом о невозможности создания оснастки MMC. Тогда идем в каталог «Temp\gpedit», расположенный в «Windows», и запускаем командный файл x86.bat при использовании 32-х битной Виндовс 10, или x64.bat, если на компьютере используется 64-х разрядная ОС.

Как ни печально, но ни одна новая политика для «восьмерки» и «десятки» не будет доступной, ведь инструмент разрабатывался для «семерки» и был лишь незначительно подкорректирован для поддержания «десяткой».

Работаем в редакторе

Внешний вид окна редактора политики мало чем отличается от классического проводника и редактора реестра концептуально. Здесь присутствует все та же иерархическая структура каталогов с подкаталогами (аналогично разделам реестра и папкам в проводнике) и параметрами (файлы в проводнике и ключи в реестре) с подробной информацией о каждом из них.

Аналогично кустам реестра, список доступных опций в редакторе политики разделен на две части, первая из которых применима для активного пользователя, а вторая – для всех юзеров компьютера. В каждом разделе содержится ещё по три подраздела:

- «Конфигурация программ» — настройки, касающиеся ограничений на запуск приложений на компьютере;

- «Конфигурация Windows» — перечень групповых политик, влияющих на безопасность, позволяющих внедрять пользовательские скрипты для их выполнения во время запуска ПК;

- «Административные шаблоны» — пункт содержит перечень всех настроек, которые доступны для пользователя через «Панель управления».

Посмотрите ещё: Восстановление системы Windows 8

Пользователя, владеющего базовыми знаниями о возможностях, которые предоставляют групповые политики, ждет приятное открытие – доступ к массе спрятанных в дебрях системы и даже недоступных посредством графического интерфейса функциям.

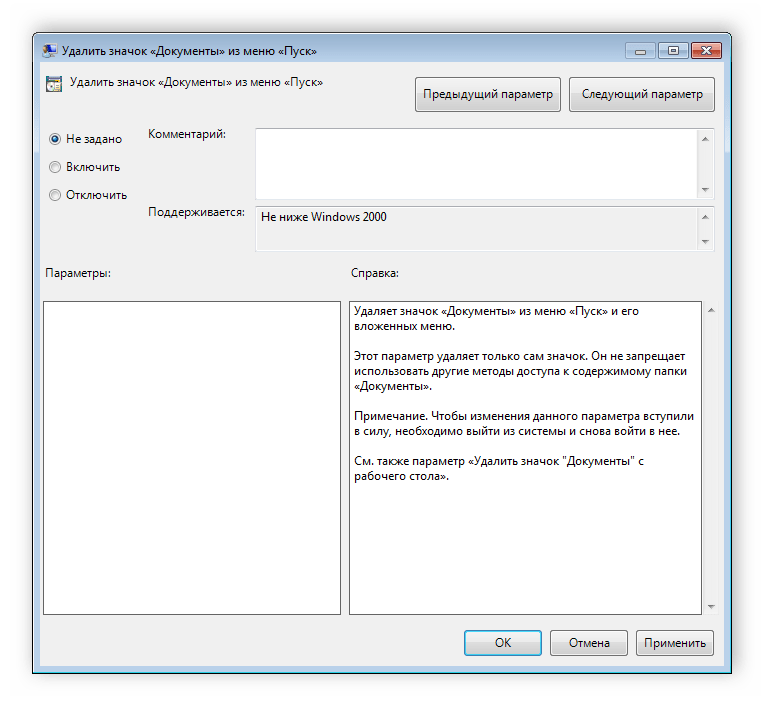

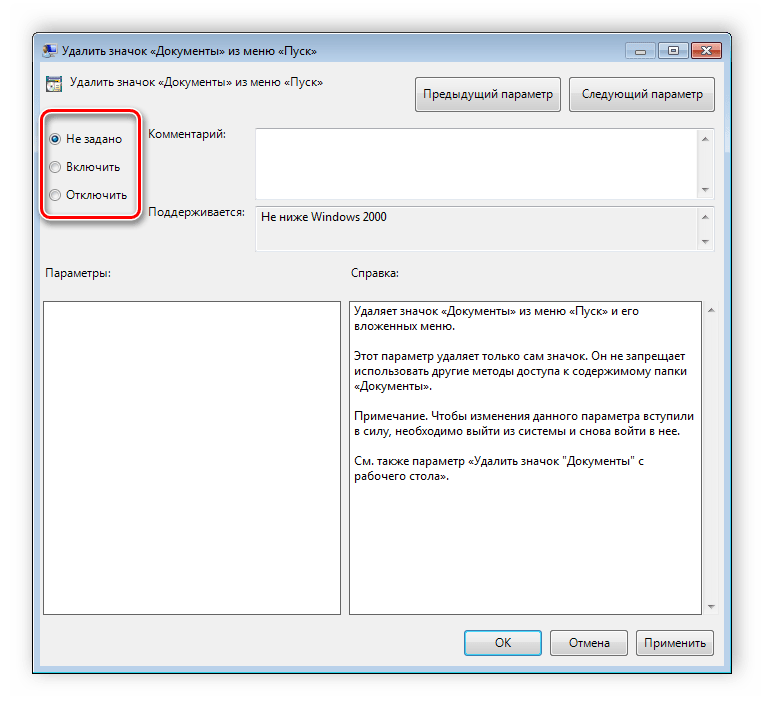

Настройки политики

Каждая политика доступна для настройки. Открывается окно редактирования параметров по двойному щелчку на определенную строку. Вид окон может отличаться, все зависит от выбранной политики.

Стандартное простое окно имеет три различных состояния, которые настраиваются пользователем. Если точка стоит напротив «Не задано», то политика не действует. «Включить» – она будет работать и активируются настройки. «Отключить» – находится в рабочем состоянии, однако параметры не применяются.

Рекомендуем обратить внимание на строку «Поддерживается» в окне, она показывает, на какие версии Windows распространяется политика

Сброс с помощью редактора локальной групповой политики

Первый способ сброса — использовать встроенный в Windows версий Pro, Enterprise или Ultimate (в Домашней отсутствует) редактор локальной групповой политики.

Шаги будут выглядеть следующим образом

- Запустите редактор локальной групповой политики, нажав клавиши Win+R на клавиатуре, введя gpedit.msc и нажав Enter.

- Раскройте раздел «Конфигурация компьютера» — «Административные шаблоны» и выберите пункт «Все параметры». Выполните сортировку по столбцу «Состояние».

- Для всех параметров, у которых значение состояния отличается от «Не задана» дважды кликните по параметру и установите значение «Не задано».

- Проверьте, нет ли в аналогичном подразделе, но в «Конфигурация пользователя» политик с заданными значениями (включено или отключено). Если есть — поменяйте на «Не задана».

Готово — параметры всех локальных политик были изменены на те, которые установлены по умолчанию в Windows (а они именно не заданы).

настройка брандмауэра Windows в правилах исходящего трафика с повышенной безопасностью

В консоли редактор «Управление групповыми политиками» щелкните правой кнопкой мыши правила исходящих подключений и выберите команду создать правило. Откроется мастер создания правила для исходящего трафика.

В поле тип правила щелкните предопределенный, разверните список вариантов, а затем щелкните BranchCache — получение содержимого (используется HTTP)

Щелкните Далее.

В окне предопределенные правила нажмите кнопку Далее.

В поле действие убедитесь, что выбран параметр Разрешить подключение , а затем нажмите кнопку Готово.

Важно!

Необходимо выбрать параметр Разрешить клиенту BranchCache подключение для отправки трафика через этот порт.

Чтобы создать исключение WS-Discovery брандмауэра, щелкните правой кнопкой мыши правила исходящих подключений и выберите команду создать правило. Откроется мастер создания правила для исходящего трафика.

В поле тип правила щелкните предопределенный, разверните список вариантов, а затем щелкните BranchCache — обнаружение кэширующих узлов (использует WSD)

Щелкните Далее.

В окне предопределенные правила нажмите кнопку Далее.

В поле действие убедитесь, что выбран параметр Разрешить подключение , а затем нажмите кнопку Готово.

Важно!

Необходимо выбрать параметр Разрешить клиенту BranchCache подключение для отправки трафика через этот порт.

Создание объекта групповая политика и настройка режимов BranchCache

-

На компьютере, на котором установлена роль сервера домен Active Directory Services, в диспетчер сервера выберите Сервис, а затем щелкните Управление Групповая политика. Откроется консоль управления групповая политика.

-

В консоли управления групповая политика разверните следующий путь: лес: example.com, домены, example.com, Групповая политика объекты, где example.com — это имя домена, в котором находятся учетные записи клиентского компьютера BranchCache, которые требуется настроить.

-

Щелкните правой кнопкой мыши Объекты групповой политики, а затем выберите команду Создать. Откроется диалоговое окно Создание объекта групповой политики . В поле имя введите имя нового объекта Групповая политика (GPO). Например, если вы хотите присвоить имя объекту клиентские компьютеры BranchCache, введите » клиентские компьютеры BranchCache». Нажмите кнопку ОК.

-

В консоли управления групповая политика убедитесь, что выбран параметр Групповая политика объекты , и в области сведений щелкните правой кнопкой мыши только что созданный объект групповой политики. Например, если вы наназвали клиентские компьютеры BranchCache объекта групповой политики, щелкните правой кнопкой мыши клиентские компьютеры BranchCache. Нажмите кнопку Изменить. Откроется консоль редактор «Управление групповыми политиками».

-

В консоли редактор «Управление групповыми политиками» разверните следующий путь: Конфигурация компьютера, политики, Административные шаблоны: определения политик (ADMX-файлы), полученные с локального компьютера, сети, BranchCache.

-

Щелкните BranchCache, а затем в области сведений дважды щелкните включить BranchCache. Откроется диалоговое окно «параметр политики».

-

В диалоговом окне Включение BranchCache щелкните включено, а затем нажмите кнопку ОК.

-

Чтобы включить режим распределенного кэша BranchCache, в области сведений дважды щелкните установить режим распределенного кэша BranchCache. Откроется диалоговое окно «параметр политики».

-

В диалоговом окне Установка режима распределенного кэша BranchCache установите флажок включено и нажмите кнопку ОК.

-

При наличии одного или нескольких филиалов, где вы развертываете BranchCache в режиме размещенного кэша и развернули серверы размещенного кэша в этих офисах, дважды щелкните включить автоматическое обнаружение размещенного кэша по точке подключения службы. Откроется диалоговое окно «параметр политики».

-

В диалоговом окне Включение автоматического обнаружения размещенного кэша по точке подключения службы щелкните включено, а затем нажмите кнопку ОК.

Примечание

Если включить режим распределенного кэша BranchCache и включить автоматическое обнаружение размещенного кэша по параметрам политики точки подключения службы , клиентские компьютеры работают в режиме распределенного кэша BranchCache, если только они не находят сервер размещенного кэша в офисе филиала, и на этом этапе они работают в режиме размещенного кэша.

-

Используйте приведенные ниже процедуры для настройки параметров брандмауэра на клиентских компьютерах с помощью групповая политика.

Открытие оснастки и изменение пользовательского интерфейса

Также есть альтернативный способ установки данного компонента – использование командной строки и утилиты управления конфигурацией сервера. В командной строке, запущенной с правами администратора введите ServerManagerCmd -install gpmc. При желании вы можете вывести результат установки в xml файл, используя параметр –resultPath.

Для того чтобы открыть оснастку «Управление групповой политикой», выполните любое из следующих действий:

- Нажмите на кнопку «Пуск», выберите меню «Администрирование», а затем откройте «Управление групповой политикой»;

- Воспользуйтесь комбинацией клавиш +R для открытия диалога «Выполнить». В диалоговом окне «Выполнить», в поле «Открыть» введите gpmc.msc и нажмите на кнопку «ОК»;

- Нажмите на кнопку «Пуск» для открытия меню, в поле поиска введите Управление групповой политикой и откройте приложение в найденных результатах;

- Откройте «Консоль управления MMC». Для этого нажмите на кнопку «Пуск», в поле поиска введите mmc, а затем нажмите на кнопку «Enter». Откроется пустая консоль MMC. В меню «Консоль» выберите команду «Добавить или удалить оснастку» или воспользуйтесь комбинацией клавиш Ctrl+M. В диалоге «Добавление и удаление оснасток» выберите оснастку «Управление групповой политикой» и нажмите на кнопку «Добавить», а затем нажмите на кнопку «ОК».

На следующей иллюстрации изображена оснастка «Управление групповой политикой»:

Рис. 1. Оснастка «Управление групповой политикой»

Содержимое оснастки «Управление групповой политикой» предоставляет множество средств, предназначенных для обеспечения централизованного управления инфраструктурой организации. Но если вас не устраивает интерфейс данной оснастки, вы можете его изменить, используя функционал редактирования параметров пользовательского интерфейса. Для того чтобы изменить отображение некоторых элементов оснастки, откройте меню «Вид» и выберите команду «Параметры». В диалоговом окне «Параметры» вы можете настроить элементы, параметры которых располагаются в следующих вкладках:

- Вкладка «Столбцы». На этой вкладке вы можете изменить отображение и порядок столбцов для основных таблиц текущей оснастки, а именно: «Наследование групповой политики», «Начальные объекты групповой политики», «Объекты групповой политики», «Связанные объекты групповой политики» и «Фильтры WMI». Вам достаточно просто выбрать из раскрывающегося списка редактируемую таблицу, в поле «Столбцы отображаются в следующем порядке» снять флажки с наименований лишних столбцов и установить их порядок, используя кнопки «Вверх» или «Вниз». Также вы можете изменять порядок столбцов непосредственно из таблицы, меняя их местами так, как вам удобно. Для того чтобы ваши изменения были сохранены при повторном открытии оснастки, в окне параметров установите флажок «Сохранять порядок и размеры изменяемых столбцов», как показано на следующей иллюстрации:Рис. 2. Вкладка «Столбцы» параметров оснастки

- Вкладка «Отчет». Используя эту вкладку, вы можете изменить папку, которая используется по умолчанию для расположения ADM-файлов. Следует помнить, что изменения, которые проводятся на данной вкладке, будут распространяться только на устаревшие ADM-файлы, а расположение файлов ADMX, которые используются в операционных системах Windows Vista и Windows 7 останется без изменений. Если переключатель будет установлен на параметре «По умолчанию», то поиск файлов ADM изначально будет проводиться в папке Windows и в том случае, если файл не будет найден, консоль GPMC будет просматривать папку объектов групповой политики (GPO), находящуюся в папке Sysvol. Если установить переключатель на параметр «настраиваемое», то консоль GPMC изначально будет искать файлы adm в той папке, которая будет указана вами, а затем в расположениях по умолчанию. Настройки данной вкладки изображены ниже:Рис. 3. Вкладка «Отчет» параметров оснастки

- Вкладка «Общие». На вкладке «Общие» настраиваются параметры, которые распространяются на отображение лесов и доменов только с двухсторонними отношениями доверия, отображения имени контроллеров домена, а также для отображения диалогового окна подтверждения для различия между объектами групповой политики и связи этих объектов. Эта вкладка отображена на следующей иллюстрации:Рис. 4. Вкладка «Общие» параметров оснастки

Установка роли WSUS на Windows Server 2012 R2 / 2016

Еще в Windows Server 2008 сервис WSUS был выделен в отдельную роль, которую можно было установить через консоль управления сервером. В Windows Server 2012 / R2 этот момент не поменялся. Откройте консоль Server Manager и отметьте роль Windows Server Update Services (система автоматически выберет и предложит установить необходимые компоненты веб сервера IIS).

Отметьте опцию WSUS Services, далее необходимо выбрать тип базы данных, которую будет использовать WSUS.

В Windows Server 2012 R2 поддерживаются следующие типы SQL баз данных для WSUS сервера:

- Windows Internal Database (WID);

- Microsoft SQL Server 2008 R2 SP1, 2012, 2014, 2016 в редакциях Enterprise / Standard / Express Edition;

- Microsoft SQL Server 2012 Enterprise / Standard / Express Edition.

Соответственно вы можете использовать встроенную базу данных Windows WID (Windows Internal database), которая является бесплатной и не требует дополнительного лицензирования. Либо вы можете использовать выделенную локальная или удаленную (на другом сервере) базу данных на SQL Server для хранения данных WSUS.

База WID по умолчанию называется SUSDB.mdf и хранится в каталоге windir%\wid\data\. Эта база поддерживает только Windows аутентификацию (но не SQL). Инстанс внутренней (WID) базы данных для WSUS называется server_name\Microsoft##WID. В базе данных WSUS хранятся настройки сервера обновлений, метаданные обновлений и сведения о клиентах сервера WSUS.

Внутреннюю базу Windows (Windows Internal Database) рекомендуется использовать, если:

- Организация не имеет и не планирует покупать лицензии на SQL Server;

- Не планируется использовать балансировку нагрузки на WSUS (NLB WSUS);

- Если планируется развернуть дочерний сервер WSUS (например, в филиалах). В этом случае на вторичных серверах рекомендуется использовать встроенную базу WSUS.

Базу WID можно администрировать через SQL Server Management Studio (SSMS), если указать в строке подключения \\.\pipe\MICROSOFT##WID\tsql\query.

Отметим, что в бесплатных редакциях SQL Server 2008/2012 Express имеет ограничение на максимальный размер БД – 10 Гб. Скорее всего это ограничение достигнуто не будет (например, размер базы WSUS на 2500 клиентов – около 3 Гб). Ограничение Windows Internal Database – 524 Гб.

В случае, установки роли WSUS и сервера БД на разных серверах, существует ряд ограничений:

- SQL сервер с БД WSUS не может быть контроллером домена;

- Сервер WSUS не может быть одновременно сервером терминалов с ролью Remote Desktop Services;

Если вы планируете использовать встроенную базу данных (это вполне рекомендуемый и работоспособный вариант даже для больших инфраструктур), отметьте опцию WID Database.

Затем нужно указать каталог, в котором будут храниться файлы обновлений (рекомендуется, чтобы на выбранном диске было как минимум 10 Гб свободного места).

Размер базы данных WSUS сильно зависит от количества продуктов и ОС Windows, которое вы планируете обновлять. В большой организации размер файлов обновлений на WSUS сервере может достигать сотни Гб. Например, у меня каталог с обновлениями WSUS занимает около 400 Гб (хранятся обновления для Windows 7, 8.1, 10, Windows Server 2008 R2, 2012 / R2/ 2016, Exchange 2013, Office 2010 и 2016, SQL Server 2008/2012/2016). Имейте это в виду, планируя место для размещения файлов WSUS.

В том случае, если ранее было выбрано использование отдельной выделенной БД SQL, необходимо указать имя сервера СУБД, инстанса БД и проверить подключение.

Далее запустится установка роли WSUS и всех необходимых компонентов, после окончания которых запустите консоль управления WSUS в консоли Server Manager.

Вы также можете установить сервер WSUS со внутренней базой данных с помощью следующей команды PowerShell: