Using nmap on windows

Содержание:

- Other common Nmap commands

- Приёмы сканирования

- Nmap Installation Process

- Moving Forward

- Nmap FAQ

- Запускать Nmap с правами root или от обычного пользователя?

- Source Code Distribution

- Example run and screen shots

- Завершён перевод документации по опциям Nmap

- Обнаружение хостов

- Snowden

- основные черты

- Nmap In The Movies

- Patches, Bug Reports, Questions, Suggestions, etc

- Dredd

- Wrapping Up

- Translations

Other common Nmap commands

There are a ton of commands that you cannot master in a day, but there are some common and useful commands that you can use instantly. These commands are the basic ones. You can go advance, once you have learned the basics of it. Have a look at some of the most common yet useful commands.

Scanning OS & service detection

You can enable service detection and OS detection by using the -A option and to allow fast scanning we can use -T4 with it. Here is an example:

| nmap -T4 -A 127.0.0.1 |

Detecting vulnerabilities using Nmap

One of the most significant Nmap features that allow you to go beyond your expectations is that you can use the “Nmap scripting engine” through which you can execute a set of pre-defined scripts, and you can write your won scripts as well in Lua programming language.

NSE (Nmap Scripting Engine) is essential to use when you have to perform a full vulnerability scan. You have to automate everything during a scan that’s why we use scripts.

To perform a vulnerability test, you can use:

| nmap -T5 –script vuln 127.0.0.1 |

Saving your Nmap results

You can save your results after the scan in Nmap. You can save them in two formats i.e Nmap (.nmap) format or XML (.xml) format. While exporting the results from the Nmap, you have to use the following command statement.

| Nmap -oN output.txt example.com |

You can export the results as an XML document as well.

| Nmap -oX output.xml example.com |

Detecting Malware on the remote hosts

Nmap has the capability to run different tests to check for Malware or backdoor on some popular operating system services like Proftpd, IRC, SMTP, and SMB. It also offers a module that checks for any malicious file signs in Virustotal databases.

To perform a very simple & straight scan:

| nmap -sV –script http-malware-host 127.0.0.1 |

By using ‘google’s malware check:

| nmap -p 80 –script HTTP-google-malware 127.0.0.1 |

Приёмы сканирования

Мы подошли к разделу посвященному приемам сканирования портов. Почти все указанные в этом разделе опции требуют для запуска root, это нужно учитывать. Также единовременно можно использовать только один метод (исключение UDP сканирование (-sU) его можно комбинировать с любым видом TCP сканирования.

-sSTCP SYN сканирование. Это наиболее популярный и достаточно незаметный тип сканирования т.к. при его использовании TCP соединение никогда не устанавливается до конца. Работает это так: Nmap посылает SYN пакет, для хоста это выглядит как будто с ним хотят установить реальное соединение. Если приходит ответ SYN/ACK – значит порт открыт, а если RST – значит закрыт, если ответ не приходит или пришло ICMP-сообщение об ошибке – значит порт фильтруется.

-sUUDP сканирование. Позволяет сканировать порты используемые UDP службами, может быть скомбинировано с TCP сканированием (например: -sS -sU). Работает путём отправки пустого UDP заголовка на соответствующие порты. Если приходит ошибка “порт недостижим”, то в зависимости от типа ошибки Nmap определяет – порт закрыт или фильтруется, если в ответ пришел UDP – пакет значит порт открыт, а если ответа нет – будет присвоен статус open|filtered, в этой ситуации чтобы уточнить данные можно использовать опцию определения версии (-sV). Работает UDP сканирование крайне медленно, потому что бы ускорить процесс, есть смысл задать список интересующих портов (например -p U:53)

-sATCP ACK сканирование которое используется для определения правил брандмауэров и фильтруемых ими портов.

-sOСканирование IP протокола, таким способом можно определить какие IP протоколы поддерживаются целью. При получении любого ответа по любому протоколу, такой порт помечается как открытый, если получена ICMP ошибка “протокол недостежим” он будет помечен как закрытый, а иногда фильтруемый, если ответ не пришел то – “открыт|фильтруется”.

Nmap Installation Process

Installing Nmap on Windows is extremely easy. You have to follow some short steps to use this powerful tool.

- Go to the following web address nmap.org/download.html and download the latest stable version

- Once the setup is downloaded from their website, now you have to browse to the downloaded “.exe” setup file. Right-click on the file and run it as an administrator.

- Now the installation process will start, read the license agreement thoroughly and only accept the license agreement if you agree, by clicking the “I agree” button.

- Now choose the components that you want to install with Nmap but choosing them all is recommended. Click on the “Next” button.

- Installation location for Nmap will be C:\Program Files (x86)\Nmap, but you can change the Installation folder to wherever you want. Now click on the “Install” button.

- Now the actual installation process will start, and all files will be extracted. Once it is done, your Nmap is ready to use now.

Moving Forward

With this stable version out of the way, we are diving headfirst

into the next development cycle. Many exciting features are in the

queue, including:

- Ncrack, a high speed network authentication cracker

- Nping, a raw packet network probing tool

- High speed port scanning through http or socks proxies (or chains of proxies)

- NSE scripts for web application fingerprinting, HTTP spidering, and whatever else developers think up.

- We’re working a new survey to redo our top security tools list at SecTools.Org. We have other web projects in mind as well.

You can read more of our short-term and longer-term plans from

our public TODO list.

For the latest Insecure.Org and Nmap announcements, join the

68,000-member Nmap-hackers announcement list. Traffic rarely

exceeds one message per month. subscribe here

or read the archives at SecLists.Org. To participate in Nmap

development, join the (high traffic)

nmap-dev list. You can also follow us on Twitter.

Nmap FAQ

Nmap has been one of the most popular port and network scanners for decades. Still, new users often have questions about how it works and its legal usage, and even look for other, similar software from time to time.

Is Nmap free?

Yes, Nmap is completely free for you to download and use. It’s also an open source (licensed) project, so you can inspect, modify, and enhance it to match your needs.

Is Nmap Legal?

Nmap is legal; however, that hinges entirely on the purpose the user has for using it. Scanning your own network is totally legal, but scanning third-party networks may get you into legal problems if you aren’t authorized, depending on the country and state in which you live.

There are many nuances to—and opinions about—port scanning legality. To help you avoid legal issues, we recommend reading the official implications detailed on the Nmap website’s legal issues page.

How Does it Work?

Nmap works by sending and receiving network packets, and checking against its fingerprint database and other methods, to quickly detect hosts and IP addresses over a network. It then performs analysis on the data to quickly respond with results on your console.

Most Nmap scans will require you to perform them with root-based (admin) access on Linux and Unix. While on Windows, running Nmap with an administrator account is always a good practice.

Is there any other similar software like Nmap?

There are tons of alternatives to Nmap, including Masscan, Rustcan, and others.

While some of this similar software offers faster scanning times, almost none of them offers as many options and high-quality results as an Nmap full scan does.

For most users, even the advanced ones, Nmap is enough. If you don’t like terminals, you can always take a look into ZenMap, the GUI-based version of Nmap.

If you also need to map domains, IPs and discover DNS zones, try our SecurityTrails toolkit, or grab a free API account today.

Sign up for our newsletter today!

Запускать Nmap с правами root или от обычного пользователя?

Программу Nmap можно запускать с привилегиями суперпользователя:

sudo nmap 91.235.129.250

Или с привилегиями обычного пользователя:

nmap 91.235.129.250

На первый взгляд может показаться, что разницы нет, поскольку программа в любом случае возвращает результат. Но на самом деле при запуске от root программа Nmap может отправлять сырые пакеты с помощью которых сканирование является менее заметным: используются полуоткрытые соединения, которые приложения, прослушивающие порт, обычно вообще не замечают (но могут заметить файерволы и другое специальное сетевое оборудование).

При запуске от обычного пользователя, Nmap использует системный вызов и открывает полноценное соединение, что является более заметным и более медленным.

Некоторые виды сканирования невозможно запустить от пользователя с обычными правами! В этом случае программа выведет:

Source Code Distribution

This is the traditional compile-it-yourself format. The Nmap

tarball compiles under Linux, Mac OS X, Windows, and many UNIX

platforms (Solaris, Free/Net/OpenBSD, etc.) It includes Zenmap, the

GUI frontend.

Detailed Linux/BSD/Solaris compilation instructions and options are provided here, though this usually does the trick:

bzip2 -cd nmap-7.92.tar.bz2 | tar xvf - cd nmap-7.92 ./configure make su root make install

Most Windows users install with our , but we also provide .

Most Mac OS X users install with our , but we also provide .

If you are compiling Nmap anyway, you might prefer to get the very latest code from rather than downloading a tarball here.

Latest stable Nmap release tarball: nmap-7.92.tar.bz2 (or gzip compressed)

Example run and screen shots

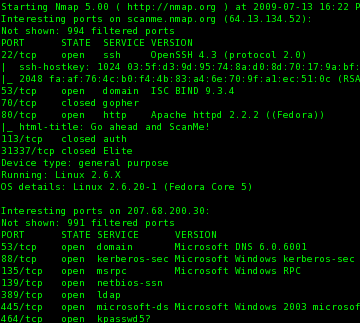

Nmap 5.00 provides a wealth of information about remote systems, as shown in this sample scan:

# nmap -A -T4 scanme.nmap.org 207.68.200.30 Starting Nmap 5.00 ( http://nmap.org ) at 2009-07-13 16:22 PDT Interesting ports on scanme.nmap.org (64.13.134.52): Not shown: 994 filtered ports PORT STATE SERVICE VERSION 22/tcp open ssh OpenSSH 4.3 (protocol 2.0) | ssh-hostkey: 1024 03:5f:d3:9d:95:74:8a:d0:8d:70:17:9a:bf:93:84:13 (DSA) |_ 2048 fa:af:76:4c:b0:f4:4b:83:a4:6e:70:9f:a1:ec:51:0c (RSA) 53/tcp open domain ISC BIND 9.3.4 70/tcp closed gopher 80/tcp open http Apache httpd 2.2.2 ((Fedora)) |_ html-title: Go ahead and ScanMe! 113/tcp closed auth 31337/tcp closed Elite Device type: general purpose Running: Linux 2.6.X OS details: Linux 2.6.20-1 (Fedora Core 5) Interesting ports on 207.68.200.30: Not shown: 991 filtered ports PORT STATE SERVICE VERSION 53/tcp open domain Microsoft DNS 6.0.6001 88/tcp open kerberos-sec Microsoft Windows kerberos-sec 135/tcp open msrpc Microsoft Windows RPC 139/tcp open netbios-ssn 389/tcp open ldap 445/tcp open microsoft-ds Microsoft Windows 2003 microsoft-ds 464/tcp open kpasswd5? 49158/tcp open ncacn_http Microsoft Windows RPC over HTTP 1.0 49175/tcp open msrpc Microsoft Windows RPC Running: Microsoft Windows 2008|Vista Host script results: | smb-os-discovery: Windows Server (R) 2008 Enterprise 6001 Service Pack 1 | LAN Manager: Windows Server (R) 2008 Enterprise 6.0 | Name: MSAPPLELAB\APPLELAB2K8 |_ System time: 2009-07-13 16:17:07 UTC-7 | nbstat: NetBIOS name: APPLELAB2K8, NetBIOS user: , NetBIOS MAC: 00:1a:a0:9a:a3:96 | Name: APPLELAB2K8 Flags: |_ Name: MSAPPLELAB Flags: TRACEROUTE (using port 135/tcp) HOP RTT ADDRESS 9 36.88 ge-10-0.hsa1.Seattle1.Level3.net (4.68.105.6) 10 36.61 unknown.Level3.net (209.245.176.2) 11 41.21 207.68.200.30 Nmap done: 2 IP addresses (2 hosts up) scanned in 120.26 seconds # (Note: some output was modified to fit results on screen)

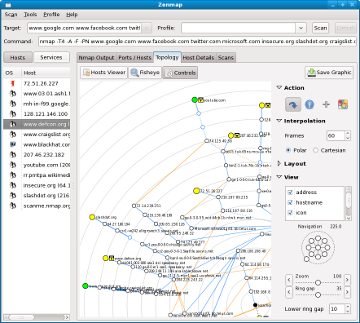

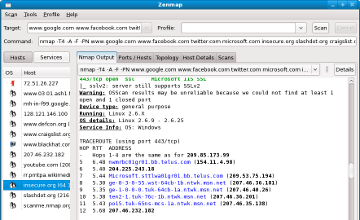

Here are some Nmap and Zenmap 5.00 screen shots (click thumbnails for full resolution):

Classic command-line Nmap |

Zenmap’s new network topology graphing mode |

Zenmap showing all discovered HTTP services |

Zenmap displaying Nmap output |

Завершён перевод документации по опциям Nmap

В системах Linux документацию по Nmap можно посмотреть командой:

man nmap

Там содержится полный перечень опций с их подробным описанием, причём на русском языке.

Но проблема в том, что русскоязычный вариант не обновлялся как минимум 10 лет!

В 2016 было решено актуализировать русскоязычную справку по опциям Nmap на странице . За основу была взята актуальная справка на английском. Была сделана сверка с русской версией и она использовалась для уже переведённых фрагментов.

Был начат перевод отсутствующих в русской версии фрагментов, одновременно отслеживался чейнджлог Nmap для добавления информации о новых опциях.

В результате:

— по сравнению с оригинальной русской версией дополнена информация по уже присутствующим опциям

— добавлены новые опции с описанием, которые полностью отсутствуют в русскоязычной справке, в частности:

- —discovery-ignore-rst

- —defeat-icmp-ratelimit

- —resolve-all

- —script-timeout

- —data

- —data-string

- —exclude-ports

- —disable-arp-ping

- —nsock-engine

- —script-args-file

Теперь полную, актуальную справку по опциям Nmap на русском языке вы можете прочитать на странице:

Обнаружение хостов

Как, мы видим из справки Nmap первым пунктом идет обнаружение хостов. Само по себе это понятие довольно широкое, и состоит из первоначального обнаружения активных IP адресов, этот этап ещё принято называть пинг сканированием, тут нужно понимать что можно сканировать как, всем привычными, ICMP запросами, так и комбинируя их с TCP, UDP и ARP запросами. Обнаружив хост Nmap автоматически просканирует его порты если не задан параметр отменяющий это действие.

Опции Nmap для обнаружения хостов:

-sL Сканирование с целью составления списка.При выборе данной опции будет перечислен весь диапазона IP адресов в сети с присвоенными им именами (если такие есть). В конце списка будет отображено общее количество найденных IP. Если в качестве цели будет задано доменное имя то будет показан IP и его Reverse DNS.

-sP Пинг сканирование.Эта опция определяет активные хосты т.е. те которые отвечают на запросы и выводит их список. Если запустить эту опцию с правами root, то, также будут задействованы ARP запросы, благодаря чему мы узнаем mac-адреса работающих устройств в сети.

- -PnПропустить пинг сканирование. При использовании этой опции Nmap будет считать, что все IP в исследуемой сети активны и будет сканировать весь диапазон IP адресов, в том числе все порты на каждом IP.

- -PS / -PA / -PUЭто команды для получения списка портов, Разница только в пакетах, которые будут отправлены хосту: PS – это TCP SYN, PA – это TCP ACK. Принципиальной разницы на самом деле нет, но если есть вероятность, что соединение блокируется брандмауэр, лучше использовать TCP ACK. Ну, а PU (нужен root) – это UDP пингование – используется для получения ICMP пакета с ошибкой “порт недостежим”, все остальные ошибки, в том числе отсутствие ответа говорят о том что хост не работает.В дополнение к указанным опциям можно указать какие именно типы ICMP пакетов использовать, делается это опциями -PE; -PP; -PM – это эхо запрос, запрос временной метки и запрос адресной маски соответственно, останавливаться отдельно на них не буду потому что такие запросы с большой долей вероятности будут заблокированы хостом или брандмауэром.

-PO Команда для получения списка протоколов пингованием с использованием IP протокола (для запуска необходим root). В этом случае должны приходить ответы по протоколу указанному в запросе, это означает что протокол активен, если приходит ответ что хост не достижим, это даёт понят, что протокол не поддерживается.

-PRЭто ARP пингование. Наиболее оптимальный способ сканирования, позволяющий определить активные хосты, службы и порты ими использующиеся (для запуска необходим root).

–traceroute Опция позволяющая выполнить трасировку т.е. отследить путь к хосту, она применяется вместе с любым видом сканирования и работает на основании данных полученных в результате него (для запуска необходим root)

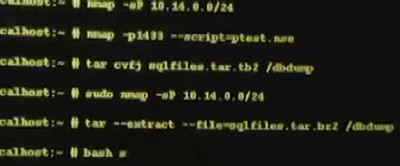

Snowden

Oliver Stone’s 2016 Snowden film (Wikipedia, IMDB, Amazon) dramatizes Edward Snowden’s massive leak of classified documents revealing NSA widespread surveillance of U.S. citizens. In one early scene, Snowden is given a network security challenge at a CIA training class which is expected to take 5 to 8 hours. But with the help Nmap and a custom Nmap NSE script named ptest.nse, Snowden stuns the professor by completing everything in 38 minutes! Nmap’s distinct tabular output is visible on other students’ screens too, though we may have to wait for the 4K resolution film release to read the exact text. Here are a couple screen shots from the Nmap scenes:

And here is the whole trailer (with Nmap glimpse at 34 seconds in):

Congratulations to Prabesh Thapa from Nepal for being first to discover and report the Nmap scenes!

основные черты

Nmap это полностью бесплатная утилита с открытым исходным кодом, она позволяет нам обнаруживать сети и хосты, а также проводить аудит безопасности. Эта программа совместима с Linux, Windows и операционные системы macOS, но во всех они используются через командную строку, хотя у нас есть возможность установки ZenMap, это графическая утилита Nmap для сканирования портов через графический интерфейс пользователя. Если вы не хотите сражаться с командами через консоль, этот графический пользовательский интерфейс может быть полезен на первых этапах работы с этой замечательной программой, однако, когда у вас будет больше опыта, вы обязательно будете выполнять все команды прямо из терминала.

Nmap позволяет нам обнаруживать хосты в локальной сети, а также через Интернет, таким образом мы можем узнать, есть ли эти хосты (компьютеры, серверы, маршрутизаторы, коммутаторы, IoT устройства) в данный момент подключены к Интернету или локальной сети. Этот инструмент также позволяет нам выполнять сканирование портов на разных хостах, видеть, какие службы у нас активны на указанных хостах, благодаря тому, что он сообщает нам статус их портов, мы можем знать, какую операционную систему использует определенный компьютер. , и мы даже можем автоматизировать различные тесты на проникновение, чтобы проверить безопасность оборудования.

Nmap имеет разные типы сканирования портов, они могут быть через сегменты TCP, дейтаграммы UDP или пакеты ICMP, кроме того, он позволяет выполнять сканирование скрытым образом, чтобы их было трудно обнаружить брандмауэрами. Конечно, мы сможем выполнять сканирование портов на определенных конкретных портах, между диапазонами портов, диапазонами IP-адресов, возможность использования пакетов TCP null, FIN, Xmas и ACK в дополнение к SYN для обнаружения открытых портов TCP.

Другие функции, которые предлагает нам этот инструмент, — это возможность провести полную инвентаризацию сети и даже проверить, работает ли определенный хост или служба. Эта программа была разработана для сканирования большого количества хостов, поэтому, если вам нужно сканировать несколько целей, у вас не возникнет проблем. Эта программа очень гибкая, она включает в себя десятки передовых методов сканирования хостов и портов, кроме того, она также позволяет проводить аудит через NSE (Nmap Search Engine), поэтому она действительно эффективна.

Nmap имеет различные состояния портов, которые появятся при сканировании портов

Важно знать, что означает каждое состояние Nmap, потому что при любом сканировании портов он будет возвращать разные состояния

Статус порта с Nmap

- Откройте — Приложение активно принимает соединения TCP или UDP. Порт открыт и может использоваться, пентестеры смогут использовать этот открытый порт для эксплуатации системы. Это состояние по умолчанию, если у нас нет брандмауэра, блокирующего доступ.

- Закрыто : Закрытый порт доступен, потому что он отвечает на Nmap, однако на этом порту нет запущенных приложений. Это полезно для обнаружения того, что хост включен, или как часть обнаружения операционной системы. Системному администратору рекомендуется отфильтровать эти порты с помощью брандмауэра, чтобы они были недоступны. Что касается пентестера, то желательно оставить эти порты «закрытыми» для анализа в дальнейшем, на случай, если они поставят новую услугу.

- Отфильтрованный : В этом состоянии Nmap не может определить, открыт ли порт, потому что на этом порту есть брандмауэр, фильтрующий пакеты Nmap. Эти отфильтрованные порты появятся, когда у нас будет активирован брандмауэр. Nmap будет неоднократно пытаться подключиться, что значительно замедляет сканирование портов.

- Открыть | Отфильтрованный : Nmap не знает, открыт порт или отфильтрован. Это происходит потому, что открытый порт не отправляет никакого ответа, и это отсутствие ответа может быть от брандмауэра. Этот статус появляется, когда мы используем UDP и IP, и мы используем сканирование FIN, NULL и Xmas.

- Закрыто | Отфильтрованный : в этом состоянии неизвестно, закрыт порт или фильтруется. Это состояние используется только при сканировании простоя IP.

После того, как мы увидели основные функции Nmap и состояние доступных портов, мы собираемся установить и использовать его.

Nmap In The Movies

For reasons unknown, Hollywood has decided that Nmap is the

tool to show whenever hacking scenes are needed. At least it is a lot

more realistic than silly 3D animation approach used in many previous

movies (e.g. «hacking the Gibson» on Hackers, or the much worse

portrayals on Swordfish). We always like to see Nmap in the movies,

so we have catalogued known instances here.

Update (April 21, 2020): I (Fyodor) am way behind on adding new movies. Sorry about that! You are still welcome and encouraged to submit movies as described above as long as you understand that the prize may have already been awarded to an earlier submitter for movies that aren’t yet on this page. I’ll remove this update once I’m caught up. Cheers!

This page only covers movies, we have a separate page coving news articles, reviews, books, and popular culture references.

Patches, Bug Reports, Questions, Suggestions, etc

Npcap bug reports can be filed on the Npcap Issues Tracker. Please test with the latest version of Npcap first to ensure it hasn’t already been fixed. It is also helpful if you search the current issues first to find out if it has already been reported. Then you can leave a comment on the existing issue rather than creating duplicates. Feature enhancement requests can be made on the tracker as well

Questions, comments and bug reports are always welcome. One option is the Nmap

development mailing list (nmap-dev). To subscribe, please visit:

http://nmap.org/mailman/listinfo/dev.

Code patches to fix bugs are even better than bug reports. Instructions for

creating patch files and sending them are available here.

Bug reports for Npcap can also be filed on the Npcap bug tracker.

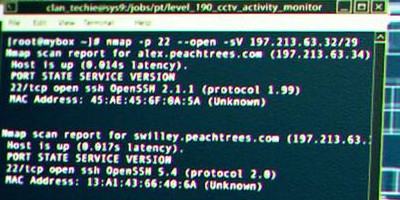

Dredd

Dredd (Wikipedia, IMDB, Amazon), a film adaptation of the famous Judge Dredd comics, was released in 2012 and contains multiple Nmap scenes.

In the vast, post-apocalyptic metropolis of Mega City One, the only law is provided by the Judges of the Hall of Justice—cops with the power of judge, jury and executioner. Most feared among these law-keepers is the ruthless and implacable Judge Dredd (Karl Urban). He and Cadet Judge Cassandra Anderson (Olivia Thirlby) infiltrate a notorious high-rise slum tower controlled by former prostitute-turned-drug-lord Ma-Ma (Lena Headey). For network reconnaissance and exploitation of the slum tower network, they turn to Nmap! The three minute movie trailer briefly shows an Nmap version scan against TCP port 22 (SSH):

Here is the trailer:

https://youtube.com/watch?v=PifvRiHVSCY

Congratulations to Aleksei Usov for being first to discover and report the Nmap scenes!

Wrapping Up

Having access to both Nmap and ncat when on a Windows system is very convenient and lots of fun. There is an amazing number of tricks that can be done with , whether you are troubleshooting, security testing or just need some network-fu during a penetration test.

There are now 600 Nmap NSE scripts. The capabilities these provide is another bonus for having Nmap installed on your Windows workstation. Using the bundled scripts there are large number of short cuts and tests that can be conducted that might otherwise be difficult without additional software installed.

Thanks for reading, we also have a tutorial and cheat sheet for those wanting to discover more about this excellent tool.

Know Your Perimeter

Trusted tools. Hosted to save you time.

Hosted Nmap

Translations

We would love to make the Nmap book more accessible by working with foreign publishers who will translate and distribute it in their markets. If you are such a publisher or know a good one to suggest, please let me know. Here are the current or in-progress translations:

| Nmap — Netzwerke scannen, analysieren und absichern is the German translation by Open Source Press, released in June 2009 at a list price of €39.90. Translation was performed expertly by Dinu Gherman. They have contributed back their Nmap Reference Guide German translation. | |

| Exame de Redes com NMAP is the Brazilian Portuguese translation by Editora Ciência Moderna. Translation was done by Angico and release was August 26, 2009. You can buy it directly from the publisher for R$95.20. | |

| The official Korean translation, entitled 엔맵 네트워크 스캐닝, has been created by Acorn Publishing Co. The release date was November 16, 2009 at a list price of KRW 35,000. |