8 лучших программ для анализа сетевого трафика

Содержание:

- Шаг 6. Что делать, если трафик зашифрован и используется HTTPS?

- Фильтрация

- Удивительный анализатор дискового пространства в реальном времени

- WhatsApp Sniffer Apk Latest updates

- Что такое сниффер / анализатор трафика?

- Whatsapp sniffer Apk User Review

- Что такое сетевой сниффер

- 7) EtherApe – FREE

- Анализ поисковых запросов сайта

- Зачем нужно

- Защита систем, основанных на свободном программном обеспечении

- Известные снифферы и их классификация

- Пассивный и активный нюхающий

- Как предотвратить атаки сетевых перехватчиков

- Программы-сниферы

- 4) Tcpdump – FREE

- Определение

- Как обезопасить себя от WhatsApp Sniffer

- Классификация снифферов (sniffers)

- Где скачать и как установить

- Описание атаки ARP-spoofing

- 6) Manage Engine Netflow Analyzer – PAID

Шаг 6. Что делать, если трафик зашифрован и используется HTTPS?

Для ответа на этот вопрос есть несколько вариантов.

Вариант 1. Подключиться в разрыв соединения между пользователем и сервером и захватить трафик в момент установления соединения (SSL Handshake). В момент установки соединения можно перехватить сеансовый ключ.

Вариант 2. Вы можете расшифровать трафик HTTPS, используя файл журнала сеансовых ключей, записываемый Firefox или Chrome. Для этого браузер должен быть настроен на запись этих ключей шифрования в файл журнала (пример на базе FireFox), и вы должны получить этот файл журнала. По сути, необходимо похитить файл с ключом сессии с жесткого диска другого пользователя (что является незаконным). Ну а далее захватить трафик и применить полученный ключ для его расшифровки.

Уточнение.

Мы говорим о веб-браузере человека, у которого пытаются украсть пароль. Если же мы подразумеваем расшифровку нашего собственного HTTPS трафика и хотим потренироваться, то эта стратегия будет работать. Если вы пытаетесь расшифровать HTTPS трафик других пользователей без доступа к их компьютерам, это не сработает — на то оно и шифрование, и личное пространство.

После получения ключей по варианту 1 или 2 необходимо прописать их в WireShark:

- Идем в меню Edit — Preferences — Protocols — SSL.

- Ставим флаг «Reassemble SSL records spanning multiple TCP segments».

- «RSA keys list» и нажимаем Edit.

- Вводим данные во все поля и прописываем путь в файлу с ключом

WireShark может расшифровывать пакеты, которые зашифрованы с использованием алгоритма RSA. В случае если используются алгоритмы DHE/ECDHE, FS, ECC, сниффер нам не помощник.

Вариант 3. Получить доступ к web-серверу, которым пользуется пользователь, и получить ключ. Но это является еще более сложной задачей. В корпоративных сетях с целью отладки приложений или контент фильтрации этот вариант реализуется на легальной основе, но не с целью перехвата паролей пользователей.

Фильтрация

В Charles Proxy очень много вариантов фильтрации запросов.

Начнем с вкладки Structure. Самое примитивное — скопировать хост и вставить в поле Filter. Так мы увидим только запросы с этого хоста. Примерно того же результата можно добиться, если в контекстном меню хоста выбрать Focus. Остальные запросы будут собраны в Other Hosts. Если при этом перейти на закладку Sequence и отметить настройку Focused, то в списке окажется информация только о тех запросах, которые были выбраны на вкладке Structure.

На вкладке Sequence есть аналогичный фильтр.

Charles Proxy умеет работать с регулярными выражениями. Для этого на вкладке Sequence выбираем Settings и отмечаем пункт Filter uses regex. И вписываем в поле поиска элементарную регулярку.

Например, вот так

можно выбрать все запросы, в которых в начале имени хоста находится четыре буквы, а потом идет точка.

Там же можно включить Autoscroll списка запросов или указать максимальное количество строк.

В Charles Proxy можно фильтровать не только отображение, но и запись запросов. Для этого надо зайти в Proxy -> Record settings и задать условия на одной из вкладок — Include или Exclude — так мы включаем или выключаем запись запросов данного хоста.

Похожего результата можно добиться, используя блок-листы. Включить хост в блок лист можно из контекстного меню (команда Block list) или через добавление в Tools -> Block list, где следует отметить Enable Block list.

Блокируемый запрос можно прервать двумя способами (подходящий надо выбрать в настройках):

-

сбросить соединение;

-

вернуть ошибку 403.

От выбранного способа блокировки зависит, какой ответ мы получим.

Можно провести эксперимент. Включим наш тестовый стенд в Block list, выбрав простой сброс соединения. С помощью контекстного меню запроса повторим его (команда Repeat) и получим такой ответ:

Статус запроса — Failed, а в описании ошибки указано, что Connection dropped.

Удивительный анализатор дискового пространства в реальном времени

С SpaceSniffer вы можете получить представление о том, как пространство распространяется на жестком диске (или любом другом диске, подключенном к вашему компьютеру) гораздо более привлекательным образом. SpaceSniffer анализирует размер каждой отдельной папки и файла на выбранном диске и отображает результаты в анимированном квадратном шаблоне. Чем больше квадрат, тем больше места занимает определенная папка или файл.

Шаблон в SpaceSniffer анимируется не только по размеру, но и по цвету. Когда вы наведите указатель мыши на квадраты, они загорятся. Вы также можете дважды щелкнуть по ним, чтобы просмотреть их содержимое и перейти вверх или вниз по структуре папок. Но действительно поразительная особенность Spacesniffer заключается в том, что квадратный шаблон изменяется в реальном времени: загрузите файл из Интернета, и он сразу же будет включен в шаблон; удалите папку, и соответствующая квадрат будет удалена соответствующим образом.

SpaceSniffer включает текстовое поле, которое позволяет фильтровать результат, используя простой синтаксис, подробно описанный в сопроводительной документации. В меню настроек SpaceSniffer вы можете настроить цветовые комбинации и эффекты анимации, что приятно, потому что иногда шаблон может немного перегружать слишком большим количеством данных. Слишком плохо, нет возможности генерировать отчет.

SpaceSniffer — действительно оригинальный анализатор дискового пространства, который отображает распределение пространства в квадратах и обновляет данные в реальном времени.

Добавленные классы файлов, вы можете назначать цвета для типов файлов. Добавлена тень на выбранном элементе для лучшего визуального отслеживания. Добавлен фильтр маски имен папок, лучший контроль над распределением файлов. Добавлены логические / размер диска, дата и уровень вложенности для экспорта тегов. Добавлены директивы create, modify, access в фильтр возрастных файлов. Добавлены директивы размера логического размера и размера диска в фильтре размера файла. Добавлен алгоритм нечеткого соответствия для анализа директив фильтров. Добавлена опция DynaSmooth для лучшей обратной связи и производительности. Функция повторного сканирования была улучшена по производительности. Теперь алгоритм обнаружения изменений файлов более эффективен. В подсказке файла отображается дополнительная настраиваемая информация.

Изменения

Добавленные классы файлов, вы можете назначать цвета для типов файлов. Добавлена тень на выбранном элементе для лучшего визуального отслеживания. Добавлен фильтр маски имен папок, лучший контроль над распределением файлов. Добавлены логические / размер диска, дата и уровень вложенности для экспорта тегов. Добавлены директивы create, modify, access в фильтр возрастных файлов. Добавлены директивы размера логического размера и размера диска в фильтре размера файла. Добавлен алгоритм нечеткого соответствия для анализа директив фильтров. Добавлена опция DynaSmooth для лучшей обратной связи и производительности. Функция повторного сканирования была улучшена по производительности. Теперь алгоритм обнаружения изменений файлов более эффективен. В подсказке файла отображается дополнительная настраиваемая информация.

WhatsApp Sniffer Apk Latest updates

It is updated very often to gain good user engagement and to grow their service exposure.

Theme: Visuals are quite similar to the previous version, but the overall has changed a bit in terms of fonts used or navigation. You can do any kind of activity now and get a quick response. That’s good news!

Export and Import: This new feature enables you to read messages or chats even if you are not online. Once you save the chat backup and share it with your external device, then you can open and read them at any point in time.

Performance: The results are loading too fast now, and it looks like they have increased the load capacity. Also, the import and export option has increased the size of the pack.

Что такое сниффер / анализатор трафика?

Сниффинг — подслушивание (sniffing) — нюхать. По большей части информация в компьютерных сетях передаётся в открытом незащищенном формате (открытым текстом), что дает возможность злоумышленнику, получившему доступ к линиям передачи информации в вашей сети, подслушивать или считывать трафик. Для подслушивания в компьютерных сетях используют программы сниффер. Сетевой сниффер пакетов представляет собой прикладную программу, которая перехватывает все пакеты проходящие по сети и передаваемые через определенный, заданный домен.

На сегодняшний день анализаторы трафика, снифферы работают в сетях на вполне законном основании и использование данных программ не является преступлением. Снифферы применяются для анализа трафика и диагностики неисправностей. Но, поскольку некоторые сетевые приложения передают данные в текстовом формате (POP3 , SMTP, FTP, Telnet и т.д.), с помощью программы сниффера можно перехватить и полезную, а подчас и секретную информацию (к примеру,пароли и логины).

Существует 2 вида снифферов

- локальный сниффер

- он-лайн php сниффер

Перехват пароля (password sniffing), передаваемого по сети в незашифрованной виде, путем «прослушивания» канала считается разновидностью компьютерной атаки. Перехват логинов и паролей создает огромную угрозу, так как пользователи нередко используют один и тот же пароль и логин для большого количества программ и систем. Многие пользователи персонального компьютера вообще используют 1 пароль для доступа ко всем приложениям и ресурсам. Если приложение работает в режиме клиент/сервер, а аутентификационные данные передаются по сети в открытом читаемом текстовом формате, эту информацию с великий вероятностью можно использовать для доступа к другим внешним или корпоративным ресурсам.

Лучший сниффер Wireshark

В самом плохом для пользователя случае злоумышленник получает доступ к пользовательскому ресурсу на уровне системы и с его помощью создает атрибуты нового пользователя, которые можно в любой момент применять для доступа в сеть и к ее ресурсам.

Снифферы применяются и для перехвата трафика и анализа вредоносных программ. Самый популярный сниффер на сегодняшний день — Wireshark

Как предотвратить угрозу перехвата пакетов?

На самом деле защитится от сниффера очень трудно, но есть некоторые средства которые помогут уменьшить риск перехвата ваших конфиденциальных данных.

- использование разных сложных паролей для аутентификации

- установка и настройка программных или аппаратных средств, распознающих снифферы

- использование крипто-шифрования каналов связи

- использование программ для защиты беспроводных сетей

Программы перечисленные в данной статье, Вы можете найти на нашем сайте в соответствующих разделах.

Whatsapp sniffer Apk User Review

Simple, personal, secure is all that it takes to define the quality of this application. It’s the best way to monitor the top messaging app out there giving you good control over other chats and calls. The latest update of WhatsApp sniffer works quite efficiently without any runtime errors. The only thing to take care of is to test the application for a better cause. And be aware of the kids, it is the only notion of this app.

Overall App Rating: 8.5

Final Words

We want to say that if you do require this app to be the part of your Android phone, then you need to follow these steps. Just by following these steps precisely, you can ultimately have this app on your device. And then you can have joy while utilizing Whatsapp Sniffer Apk and watching on others. As said preceding also that this app is improved for moral expectations, so do not misuse it for unnecessary mean ideas.

Что такое сетевой сниффер

Сетевые анализаторы делают моментальные копии данных, передаваемых по сети, без перенаправления или изменения. Некоторые анализаторы работают только с пакетами TCP/IP, но более сложные инструменты работают со многими другими сетевыми протоколами и на более низких уровнях, включая Ethernet.

Несколько лет назад анализаторы были инструментами, которые использовались исключительно профессиональными сетевыми инженерами. В настоящее время такое программное обеспечение доступно бесплатно в сети, они также популярны среди интернет-хакеров и людей, которые интересуются сетевыми технологиями.

Сетевые анализаторы иногда называют сетевыми датчиками, беспроводными анализаторами, анализаторами Ethernet, анализаторами пакетов, анализаторами пакетов или просто инструментами отслеживания.

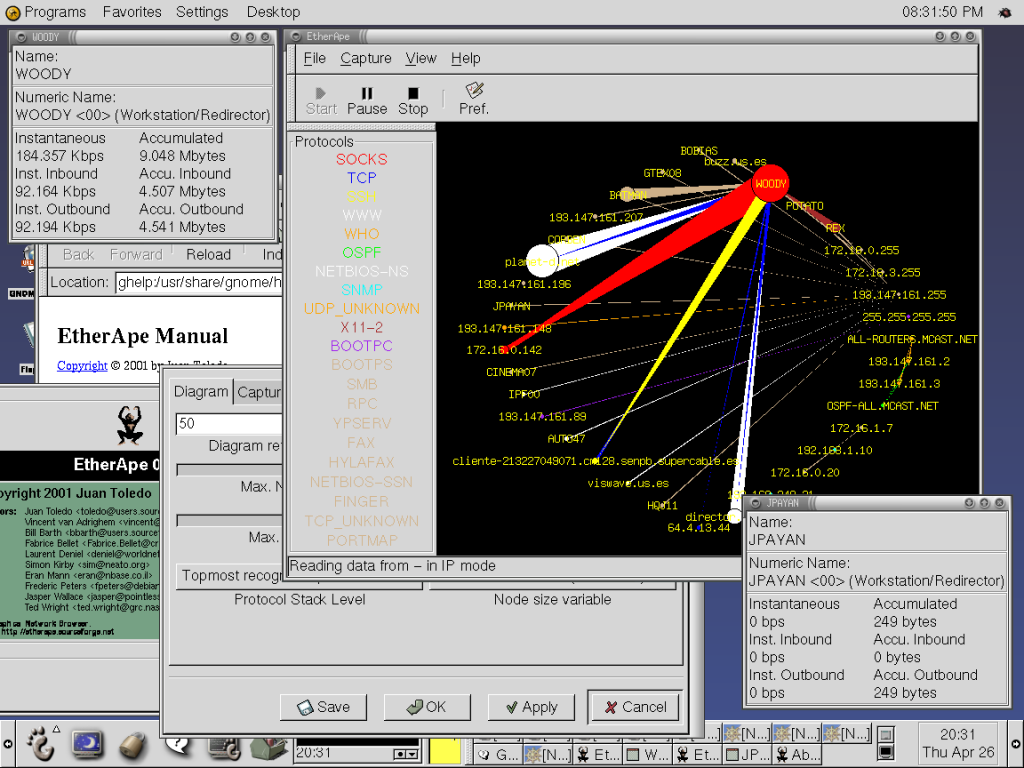

7) EtherApe – FREE

This may not be the most complex or complete tool available, but for those who rely on Unix, this GTK3-based network monitor can get the job done.

It uses an easy to decipher color-coded display for visualizing network and packet data, and has RPM packages that have been built for Arch Linux, Fedora, OpenSUSE, and Mageia 6.

The use of the GTK3 graphical libraries make this an attractive native Linux experience in several flavors.

The display of network data is heavily graphical and intuitive in design, with more active nodes appearing large on the screen.

This makes an otherwise arcane tool rather easy to use and interpret, even for those with intermediate knowledge of networks.

Анализ поисковых запросов сайта

Приведённый выше отчёт по частотности использования поисковых запросов, может быть использован оптимизаторами сайта при составлении его семантического ядра и подготовке контента т.н. «посадочных страниц». Статистика поисковых запросов — обобщённая сгруппированная информация по «обращениям» пользователей к поисковой системе по ключевым запросам (фразам).

В большинстве случаев, наш сервис показывает уже сгруппированную информацию, содержащую не только подборку самых популярных слов (фраз), но и словосочетания + синонимы. Собранная в данном разделе статистика показывает по каким «ключевым словам» (поисковым запросам) пользователи переходят на сайт snif-f.ru.

Поисковый запрос – это слово или словосочетание, которое пользователь вводит в форму поиска на сайте поисковой системы, с учётом автоподбора и автоматического исправления в поиске ошибочного набора.

Зачем нужно

Эта утилита создана в специальных засекреченных лабораториях в Америке – по крайней мере так говорят разработчики. С помощью сниффера можно запросто взломать любой аккаунт в Воцапе и получить доступ ко всем секретам переписки желаемого человека. Конечно, скачиваешь ты программу на свой страх и риск, никто не несет ответственности за ее баги и прочие возможные неприятные моменты.

Итак, по заверению разработчиков сниффер позволяет:

- полностью завладеть аккаунтов «жертвы», как будто бы это твой личный аккаунт в Воцапе;

- читать все сообщения пользователя;

- отправлять сообщения друзьями пользователя от его имени;

- менять фото на аватаре;

- менять статус;

- отправлять файлы и получать их.

Защита систем, основанных на свободном программном обеспечении

Давайте рассмотрим несколько снифферов для того, чтобы знать, какие программы для захвата пакетов используются в мире свободного программного обеспечения в наши дни. Linux-cистемы используют утилиту tcpdump, являющуюся прекрасным сниффером, поставляемым в комплекте системы и позволяющим захватывать и сохранять TCP-пакеты. В качестве сторонних инструментов с открытым исходным кодом следует упомянуть программу Wireshark (Ethereal), очень популярную из-за своего графического интерфейса и возможностей фильтрации и отображения захваченных пакетов. Утилиты Sniffit, Dsniff и Ettercap подобны названным выше, но предназначены для других целей. Например, утилита DSniff обладает мощными возможностями перехвата SSL-трафика.

Свободные операционные системы не имеют встроенных механизмов для защиты себя от снифферов. Методы, описанные выше, вполне могут быть использованы в различных дистрибутивах Linux для снижения их уязвимости к атакам с использованием сниффера. Мощная утилита AntiSniff, доступная в дистрибутивах Linux, может быть использована в сценарии для определения сетевых интерфейсов, работающих в promiscous-режиме.

Атаки с использованием сниффера очень сложно идентифицировать, поскольку они относятся к атакам пассивного типа. Существуют методы для обнаружения и отключения снифферов, которые следует использовать администраторам сетей для защиты IT-инфраструктуры от потерь и кражи данных.

Известные снифферы и их классификация

(Обзор продукта: см. Ниже)

Анализаторы LAN, широко известные как «снифферы» (названные в честь самого старого и наиболее распространенного продукта), существуют с конца 1980-х годов. Поэтому в области анализа ЛВС общий термин «использование сниффера» часто используется без ссылки на одноименный продукт, а просто на любой продукт этого типа.

Общее различие проводится между:

Local Analyzer Remote Analyzer / Distributed Analyzer — Local Analyzer — это классические программы для ПК. Удаленные анализаторы — это агенты, расположенные в удаленных сегментах ЛВС, которые управляются с центральной станции, что уже давно стало нормой в управлении сетью. Затем говорят о распределенном анализе

В сетях, которые сильно сегментированы коммутацией / маршрутизацией, этот тип анализа в конечном итоге незаменим.

Аппаратный анализатор Программный анализатор — До середины 1990-х все еще уделялось большое внимание анализаторам оборудования, сегодня программные анализаторы, работающие на базе ПК, в значительной степени зарекомендовали себя. Использование аппаратных анализаторов по-прежнему необходимо в высокопроизводительных сетях; Однако их высокая стоимость, умеренная скорость разработки по сравнению с программными анализаторами и риск, связанный с капиталом в случае ошибок, заставили клиентов использовать оборудование только там, где это действительно абсолютно необходимо

В результате почти никто из производителей аппаратных анализаторов не проявляет активности на рынке.

Коммерческий анализатор Некоммерческий анализатор (с «открытым исходным кодом») — до конца 1990-х годов практически существовали только проприетарные анализаторы. Это постепенно изменилось с появлением Wireshark (ранее Ethereal) с 1998 года.

История развития

До конца 1990-х годов пользователи практически полностью зависели от коммерческих продуктов. Их недостаток был не столько в том, что они стоили денег, сколько в том, что производители обходили рынок и не признавали важные потребности или осознавали их слишком поздно. В результате пользователи прибегли к самопомощи (см. Wireshark). Результат — кризис для многих коммерческих производителей.

Приблизительно с 2002 года распространение анализатора GPL Wireshark (бывшего Ethereal) значительно увеличилось. Основные причины заключаются в том, что это программное обеспечение можно получить бесплатно через Интернет, его мощность, постоянное обновление и его практическая значимость. В конце 1990-х годов около десяти крупных коммерческих производителей анализаторов LAN все еще были активны на мировом рынке (не считая более мелких); количество производителей, которых стоит упомянуть, сейчас упало до пяти.

Большинство коммерческих производителей больше не могут противостоять чрезвычайно большому сообществу программистов, которое удалось привлечь Wireshark. Кроме того, в разработке сейчас участвуют крупные компании, использующие собственные протоколы LAN. Поскольку Wireshark является открытой платформой, Siemens, например, помогает анализировать собственные протоколы управления машинами или медицинские технологии.

Правовая ситуация в Германии

Запись сетевого трафика невежественными лицами подпадает под слежку за данными в соответствии с разделом 202a Уголовного кодекса Германии ( StGB ).

Обзор продукта

Важные продукты анализа LAN в алфавитном порядке:

Бесплатные товары:

- Каин и Авель

- Ettercap

- NETCORtools (на основе TCP-трассировки)

- NetworkMiner

- Tcpdump

- Wireshark (ранее известный как Ethereal)

Собственные продукты:

- каплон (консистек)

- Clearsight Analyzer (Clearsight Networks)

- EtherPeek, OmniPeek, GigaPeek (Саввиус)

- LANdecoder32 (Triticom)

- Капса (Colasoft)

- Монитор сети Microsoft

- NetSpector (INAT)

- NetVCR (Никсун)

- NetworkActiv PIAFCTM

- Наблюдатель (Виави)

- OptiView (Fluke Networks)

- Sniffer (NetScout, после захвата Network General)

- TraceCommander (сети Synapse)

- webSensor и webProbe (Moniforce)

- Cubro Netrecorder (Кубро)

Пассивный и активный нюхающий

Прежде чем мы рассмотрим пассивный и активный сниффинг, давайте рассмотрим два основных устройства, используемых для сетевых компьютеров; концентраторы и коммутаторы.

Концентратор работает, отправляя широковещательные сообщения на все выходные порты, кроме того, который отправил широковещание . Компьютер получателя отвечает на широковещательное сообщение, если IP-адрес совпадает. Это означает, что при использовании концентратора все компьютеры в сети могут видеть широковещательное сообщение. Он работает на физическом уровне (уровень 1) модели OSI.

Диаграмма ниже иллюстрирует работу концентратора.

Переключатель работает по-другому; он сопоставляет IP / MAC-адреса с физическими портами на нем . Широковещательные сообщения отправляются на физические порты, которые соответствуют конфигурации IP / MAC-адреса компьютера получателя. Это означает, что широковещательные сообщения видны только на компьютере получателя. Коммутаторы работают на канальном уровне (уровень 2) и сетевом уровне (уровень 3).

На приведенной ниже схеме показано, как работает коммутатор.

Пассивный анализатор перехватывает пакеты, передаваемые по сети, которая использует концентратор . Это называется пассивным анализом, потому что его трудно обнаружить. Это также легко выполнить, так как концентратор отправляет широковещательные сообщения на все компьютеры в сети.

Активный сниффинг перехватывает пакеты, передаваемые по сети, использующей коммутатор . Существует два основных метода, используемых для обнаружения связанных сетей: отравление ARP и затопление MAC.

Как предотвратить атаки сетевых перехватчиков

Если вы обеспокоены тем, что программное обеспечение для слежения за сетью отслеживает сетевой трафик, исходящий от вашего компьютера, есть способы защитить себя.

Существуют этические причины, по которым кому-то может понадобиться использовать сетевой сниффер, например, когда сетевой администратор отслеживает поток сетевого трафика.

Когда сетевые администраторы обеспокоены злонамеренным использованием этих инструментов в своей сети, они используют анти-снифф-сканирование для защиты от атак сниффера. Это означает, что корпоративные сети обычно безопасны.

Тем не менее, легко получить и использовать сетевой сниффер со злыми намерениями, что делает его незаконное использование в вашем домашнем интернете поводом для беспокойства. Для кого-то может быть легко подключить такое программное обеспечение даже к корпоративной компьютерной сети.

Если вы хотите защитить себя от того, кто шпионит за вашим интернет-трафиком, используйте VPN, который шифрует ваш интернет-трафик.

Программы-сниферы

Вот список наиболее популярных таких программ:

CommView. Программа платная, как и все остальных в нашем списке. Одна минимальная лицензия стоит 300 долларов. Зато функционал у ПО богатейший. Первое, что стоит отметить, так это возможность самостоятельной установки правил отслеживания чужого трафика. К примеру, можно сделать так, чтобы ICMP или TCP (это протоколы) полностью игнорировались. Примечательно также, что программа позволяет просматривать детали и лог всех пересылаемых пакетов. Существует обычная версия и версия для Wi-Fi.

Рис. 4. CommView

SpyNet. Это, фактически, троян, от которых мы все так устали. Но он может использоваться и в благородных целях, о которых мы говорили выше. Программа выполняет перехват и расшифровку пакетов, которые есть в трафике. Есть множество необычных функций. К примеру, можно воссоздавать страницы в интернете, на которых побывала «жертва». Примечательно, что это ПО бесплатное, но найти его достаточно непросто.

Рис. 5. SpyNet

BUTTSniffer. Это сниффер в чистом виде, который помогает анализировать сетевые пакеты, а не перехватывать чужие пароли и историю браузера. По крайней мере, так думал ее автор. На самом же деле его творение используется сами понимаете для чего. Это обычная пакетная программа, которая работает через командную строку. Для начала использования загружаются и запускаются два файла. «Захваченные» пакеты сохраняются на жестком диске, что очень удобно.

Существует множество других программ-снифферов. К примеру, известны fsniff, WinDump, dsniff, NatasX, NetXRay, CooperSniffer, LanExplorer, Net Analyzer и многие другие. Выбирайте любую! Но, справедливости ради стоит отметить, что лучшая – CommView.

Итак, мы разобрали, что такое снифферы, как они работают и какие бывают.

Теперь перейдем с места хакера или сисадмина на место обычного юзера.

Мы прекрасно понимаем, что наши данные могут украсть. Что же делать, чтобы этого не произошло?

вернуться к меню

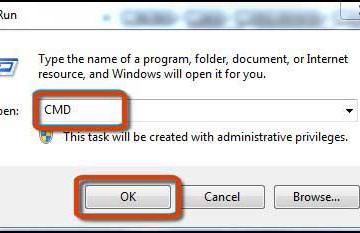

4) Tcpdump – FREE

If you’re more accustomed to command line applications and need something fast and powerful, Tcpdump is one of the best choices available in the world of packet sniffing and analysis in the Unix world.

This software is ideal for Linux-based machine and gives you the ability to capture packets going in and out of the host’s network card and presents the results in printed format for easy reading and analysis.

As with many command line applications, many features can be controlled with flag settings. Tcpdump is very powerful and flexible but is more geared towards system admins with some Linux knowledge.

Определение

Сниффер – это анализатор трафика. В свою очередь, трафик – это вся информация, которая проходит через компьютерные сети.

Этот анализатор смотрит, какая информация передается. Для этого ее необходимо перехватить. Фактически, это незаконная вещь, ведь таким образом люди часто получают доступ к чужим данным.

Это можно сравнить с ограблением поезда – классический сюжет большинства вестернов.

Вы передаете какую-то информацию другому пользователю. Ее везет «поезд», то есть сетевой канал.

Придурки из банды кровавого Джо перехватывают состав и грабят его до нитки. В нашем случае информация идет дальше, то есть злоумышленники не крадут ее в прямом смысле этого слова.

Но, допустим, что эта информация представляет собой пароли, личные записи, фотографии и тому подобное.

Злоумышленники могут просто переписать и сфотографировать все это. Таким образом они получат доступ к секретным данным, которые вы хотели бы скрыть.

Да, у вас будет вся эта информация, она к вам дойдет.

Но вы будете знать, что все то же самое знают и совершенно посторонние люди. А ведь в XXI веке больше всего ценится именно информация!

Рис. 1. Ограбление поезда

В нашем случае используется именно такой принцип. Определенные люди останавливают трафик, считывают с него данные и отсылают их дальше.

Правда, в случае со снифферами все не всегда так страшно. Они используются не только для того, чтобы получать несанкционированный доступ к данным, а еще и для анализа самого трафика. Это важная часть работ сисадминов и просто админов различных сервисов и ресурсов. О применении стоит поговорить более подробно. Но перед этим мы затронем то, как работают эти самые снифферы.

вернуться к меню

Это интересно: Что такое компьютерные вирусы, трояны и черви, в чем их разница?

Как обезопасить себя от WhatsApp Sniffer

Что делать, если ты не шпион, а жертва? При любом малейшем подозрении того, что твой телефон используется злоумышленниками в корыстных целях, то следует удалить приложение Воцап и установить его заново. Более того, рекомендуется:

- Почистить телефон с помощью любого антивируса;

- Обратиться к разработчикам Воцап для того чтобы они поставили более серьёзную защиту от проникновения сторонних программ в утилиту.

- Всегда проверяй насколько Wi-Fi-сеть, которой ты пользуешься, надежна. Так, если у тебя возникли подозрения, что к ней могут быть подключены хакеры, то лучше не подключаться к ней.

Классификация снифферов (sniffers)

Перехватывать потоки данных можно легально и нелегально. Понятие «сниффер» применяется именно по отношению к нелегальному сценарию, а легальные продукты такого рода называют «анализатор трафика».

Решения, применяемые в рамках правового поля, полезны для того, чтобы получать полную информацию о состоянии сети и понимать, чем заняты сотрудники на рабочих местах. Помощь таких программ оказывается ценной, когда необходимо «прослушать» порты приложений, через которые могут отсылаться конфиденциальные данные. Программистам они помогают проводить отладку, проверять сценарии сетевого взаимодействия. Используя анализаторы трафика, можно своевременно обнаружить несанкционированный доступ к данным или проведение DoS-атаки.

Нелегальный перехват подразумевает шпионаж за пользователями сети: злоумышленник сможет получить информацию о том, какие сайты посещает пользователь, и о том, какие данные он пересылает, а также узнать о применяемых для общения программах. Впрочем, основная цель незаконного «прослушивания» трафика — получение логинов и паролей, передаваемых в незашифрованном виде.

Снифферы различаются следующими функциональными особенностями:

- Поддержка протоколов канального уровня, а также физических интерфейсов.

- Качество декодирования протоколов.

- Пользовательский интерфейс.

- Доступ к статистике, просмотру трафика в реальном времени и т.д.

Где скачать и как установить

Чтобы WhatsApp Sniffer скачать для Андроид нужно набрать в Google: «whatsapp sniffer apk скачать», либо воспользоваться установочным файлом, который ты можешь найти у нас на сайте. К сожалению, Whatsapp sniffer скачать для iphone не получится, т. к. для этой операционной системы его просто нет.

Для того чтобы установить утилиту на телефон выполни следующие действия:

- Передай установочный файл на свой смартфон.

- Запусти его – он установится в обычном режиме.

- При открытии файл запросит разрешение доступа к некоторым функциям, выбери «Разрешить». Вот и все: сниффер установлен на твоем гаджете.

https://youtube.com/watch?v=mtrNlhTvBg8

Описание атаки ARP-spoofing

Два компьютера(узла) M и N в локальной сети Ethernet обмениваются сообщениями. Злоумышленник X, находящийся в этой же сети, хочет перехватывать сообщения между этими узлами. До применения атаки ARP-spoofing на сетевом интерфейсе узла M ARP-таблица содержит IP и MAC адрес узла N. Также на сетевом интерфейсе узла N ARP-таблица содержит IP и MAC узла M.

Во время атаки ARP-spoofing узел X (злоумышленник) отсылает два ARP ответа (без запроса) – узлу M и узлу N. ARP-ответ узлу M содержит IP-адрес N и MAC-адрес X. ARP-ответ узлу N содержит IP адрес M и MAC-адрес X.

Так как компьютеры M и N поддерживают самопроизвольный ARP, то, после получения ARP-ответа, они изменяют свои ARP таблицы, и теперь ARP-таблица M содержит MAC адрес X, привязанный к IP-адресу N, а ARP-таблица N содержит MAC адрес X, привязанный к IP-адресу M.

Тем самым атака ARP-spoofing выполнена, и теперь все пакеты(кадры) между M и N проходят через X. К примеру, если M хочет передать пакет компьютеру N, то M смотрит в свою ARP-таблицу, находит запись с IP-адресом узла N, выбирает оттуда MAC-адрес (а там уже MAC-адрес узла X) и передает пакет. Пакет поступает на интерфейс X, анализируется им, после чего перенаправляется узлу N.

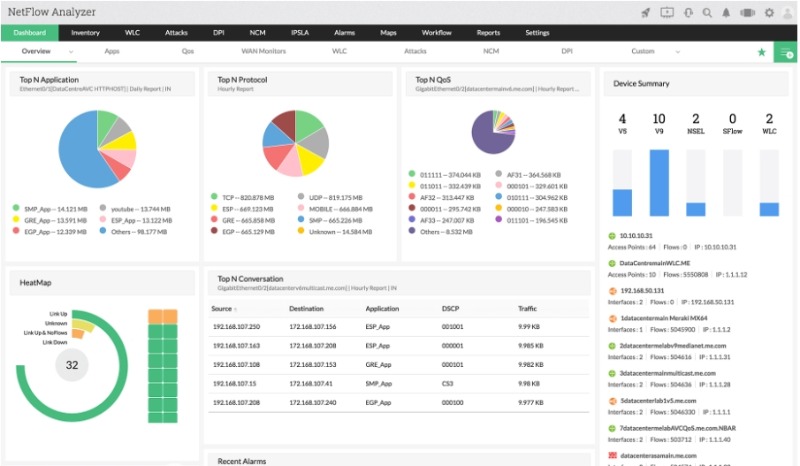

6) Manage Engine Netflow Analyzer – PAID

This real time network analysis tool uses an attractive graphical interface to display traffic data over a network.

It is based on packet flow technologies and supports Cisco’s Netflow, Juniper’s JFlow, sFlow, IPFix, Appflow and Netstream.

Using the above Flow Technologies, this software is ideal for people who want to be able to visualize everything in real time and drill down on the details to identify any potential network issues.

It supports major hardware vendors such as Cisco and HP, and can display data from all supported hardware devices using Flow Technology.

This is an easy way to see where there might be any network problems. Color-coded pie charts and summarized information on a single screen make this a wise choice for professional network administrators.

The Manage Engine tool works as a collector to receive flow traffic from network devices such as routers, switches etc and any other device that can send flow data. This allows it to monitor bandwidth usage, application usage, security monitoring etc.